Bug bounty, ¿solo una moda o ha llegado para quedarse?

El bug bounty esta más presente de lo que pensamos y, poco a poco, se va a ir haciendo más popular, sobre todo si trabajas en Seguridad Informática. De hecho, lo hemos mencionado previamente en la newsletter quincenal CyberSecurity Pulse y en algún post como este.

Nuestra pregunta es bien sencilla, ¿qué es el bug bounty? Para poder definir este concepto, vamos a partir de la explicación de algunos otros conceptos o definiciones básicas.

Un bróker (del inglés broker) es un individuo o institución (agente de bolsa) que organiza las transacciones entre un comprador y un vendedor para ganar una comisión cuando se ejecute la operación. Hay muchos tipos de brokers: de seguros, tecnología, etc. y en el caso de bug bounty, podemos decir que utilizamos el mismo concepto, es un intermediador entre proveedores (en este caso Hackers) y clientes (las empresas).

El crowdsourcing (del inglés crowd – multitud – y outsourcing – recursos externos) se podría traducir al español como colaboración abierta de tareas, es decir, que las tareas se realicen mediante comentarios de un grupo de personas o comunidad, a través de una convocatoria abierta. Ejemplos de este concepto, son Facebook, empresa que genera mas contenido sin tener escritores, UBER, empresa de viajes que ningún auto es propiedad de ellos, AirBNB, etc.

Las plataformas de bug bounty utilizan el mismo concepto: permiten la interacción entre clientes y hackers, generando servicios, ethical hacking, provenientes de la comunidad de hackers para clientes que tienen la necesidad de descubrir en sus plataformas tecnológicas, errores y/o vulnerabilidades.

¿Pero cómo funciona el modelo? Los hackers trabajan en base a programas con recompensas que abren los clientes, que permite evaluar y explotar de manera controlada las vulnerabilidades que van encontrando en los objetivos definidos buscando ganar una recompensa por el hallazgo, la cual estará a cargo del cliente o del equipo de la empresa de bug bounty.

Una de las ventajas principales de este tipo de servicios es que el cliente puede administrar de manera autónoma sus programas. Solo debe registrarse como cliente, abrir un programa, definir un monto total para las recompensas, decidir si el programa será privado o publico, e invitar a los hackers, así de simple. Los servicios adicionales ofrecidos suelen ser la posibilidad de administrar el programa en cuestiones, como por ejemplo, validar los reportes que envían los hackers (necesario perfil técnico con experiencia en ethical hacking), capacidad de elegir hackers por ranking (dinero recolectado y/o por puntos) y posibilidad de hacer un retest.

Desde el punto de vista del hacker, debes inscribirte como tal, pasar un proceso de selección y/o firma de acuerdos de confidencialidad y ética, no todas las empresas de bug bounty ocupan el mismo criterio. Después del proceso de inscripción y selección ya estás en condiciones de ver los programas públicos o ser invitado para un programa privado y hackear. Una vez encuentras alguna vulnerabilidad y puedes explotarla y reproducir el ataque, estás en condiciones de escribir un reporte y enviarlo para pago de recompensa. Por lo general, el pago está relacionado al nivel de criticidad de la vulnerabilidad.

La historia parte de hace 23 años

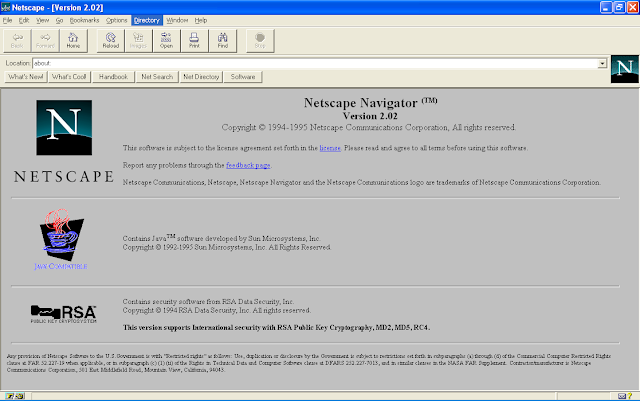

El 10 de octubre de 1995, Netscape lanzó el primer programa de bug bounty que ofrecía recompensas en efectivo a aquellos que encontraban errores de seguridad en su navegador Netscape Navigator 2.0 Beta. Matt Horner, vicepresidente de marketing de Netscape, explicó en su momento que "al recompensar a los usuarios por identificar y reportar rápidamente errores, este programa fomenta una revisión extensa y abierta de Netscape Navigator 2.0 y nos ayuda a continuar creando productos de la más alta calidad". La mentalidad de Netscape como pionero fue impresionante, pero la idea no se hizo realidad con otros proveedores de software.

Foto de pantalla de Netscape Navigator 2.0

Foto de pantalla de Netscape Navigator 2.0

Debido a que la iniciativa bug bounty de Netscape no atrapó a otros proveedores, la empresa de seguridad IDefense, que luego fue comprada por Verisign, comenzó su propio programa de bug bounty en 2002, y ofreció a los hackers recompensas en efectivo de hasta 400 USD por informar vulnerabilidades en el software.

En el verano de 2004, nueve años después del bug bounty de Netscape, la fundación Mozilla lanzó un programa que ofrecía recompensas de 500 USD para los hackers capaces de identificar las vulnerabilidades críticas en Firefox. El programa fue patrocinado por el emprendedor (y turista espacial) Mark Shuttleworth y el distribuidor de Linux Linspire. El programa de Mozilla sigue vigente hoy en día, ampliado para cubrir la mayoría de los productos de Mozilla. En el 2005, el competidor de IDefense, TippingPoint lanzó otro programa de "intermediarios" llamado Zero Day Initiative (ZDI). Al igual que IDefense, TippingPoint conectó a la comunidad de seguridad con los proveedores al ofrecer recompensas en efectivo por informes sobre vulnerabilidades. El ZDI todavía está funcionando, ahora liderado por TrendMicro que adquirió la empresa a Hewlett-Packard en el 2015.

Tres semanas antes de la conferencia CanSecWest de 2007, Dragos Ruiu (fundador de CanSecWest) anunció el concurso PWN2OWN, una búsqueda de errores de seguridad en Mac OSX. Esta era la forma en que Ruiu demostraba su frustración con la manera en que Apple manejaba la seguridad y la divulgación. El concurso se celebró dentro de un marco de tiempo limitado, con un computador portátil como premio, pero luego se actualizó a una recompensa de 10.000 USD proporcionada por ZDI. PWN2OWN fue un gran éxito y se ha convertido en un evento recurrente en CanSecWest. Pasó a ser parte de ZDI y hoy, no solo se buscan vulnerabilidades en Apple, sino también en Microsoft, VMWare, BD, aplicaciones y navegadores.

En 2010, el programa de bug bounty de Google impulsó la tendencia hacia programas de bonificación de errores para aplicaciones web. A principios del mismo año, Google lanzó un programa similar para el proyecto de fuente abierta Chromium, que causó gran éxito. El programa de recompensas de Google, que invitó abiertamente a hackers de todo el mundo, fue similar al que Mozilla lanzó en 2004. Este año pasaron muchas cosas en la escena bug bounty: Mozilla decidió ampliar su programa a aplicaciones web, Barracuda lanzó su programa y Deutsche Post, el servicio postal federal alemán, publicó un programa para su servicio de mensajería segura.

Facebook siguió los pasos de Google y lanzó su programa whitehat en 2011. Facebook pagaría recompensas mínimas de 500 USD, sin límite máximo. El programawhitehat de Facebook todavía se sigue ejecutando y se han pagado más de 4 millones de USD en recompensas.

Desde el 2011 a la fecha se han abierto muchos programas y existen empresas que se dedican 100 % a esta intermediación entre hackers y clientes, utilizando el potencial de la comunidad hacker. Estos son reconocidas como empresas de bug bounty, Las más importantes son Hackerone, Bugcrowd, Synack y Vulnscope. Por el lado del mercado, cada vez mas empresas confían y han legitimado este tipo de servicio. Abren programas copiando a las pioneras Netscape y Mozilla, sin embargo, no solo la empresa Fintech, sino que de todos los rubros, incluso del sector bancario, donde han encontrado una solución para evitar el reporte publico (full disclosure) de las vulnerabilidades e impulsar a través de los programa de bug bounty un reporte responsable y confidencial de las vulnerabilidades encontradas, las recompensas han aumentado de manera considerable. Microsoft ha llegado a ofrecer recompensas de 250.000 USD por hallazgos críticos en sus productos, Google paga siete veces más que lo que comenzó pagando en el 2010, en las conferencias mas importantes como RSA o DefCon es común que las empresas de bug bounty organicen competencias para hackear a sus principales clientes llegando a pagar 500.000 USD por programa (próxima DefCon26).

Esta historia de intermediarios, recompensas y crowdsourcing está recién partiendo y depende mucho del nivel de madurez de cada mercado y país. Seguirá creciendo y cada vez serán mas populares, ha logrado democratizar el acceso al servicio de ethical hacking a un precio mucho menor y con el mismo nivel de calidad. Sin embargo, no debemos de olvidar que en seguridad el éxito de la estrategia está basada en complementar distintos procesos, servicios, tecnologías y personas, dado que no existe la bala de plata, . Por lo tanto, el bug bounty viene a complementar el resto de servicios disponibles y necesarios.

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público