"Alarmware" en Google Play: no detiene una alarma hasta que se instala otra app maliciosa

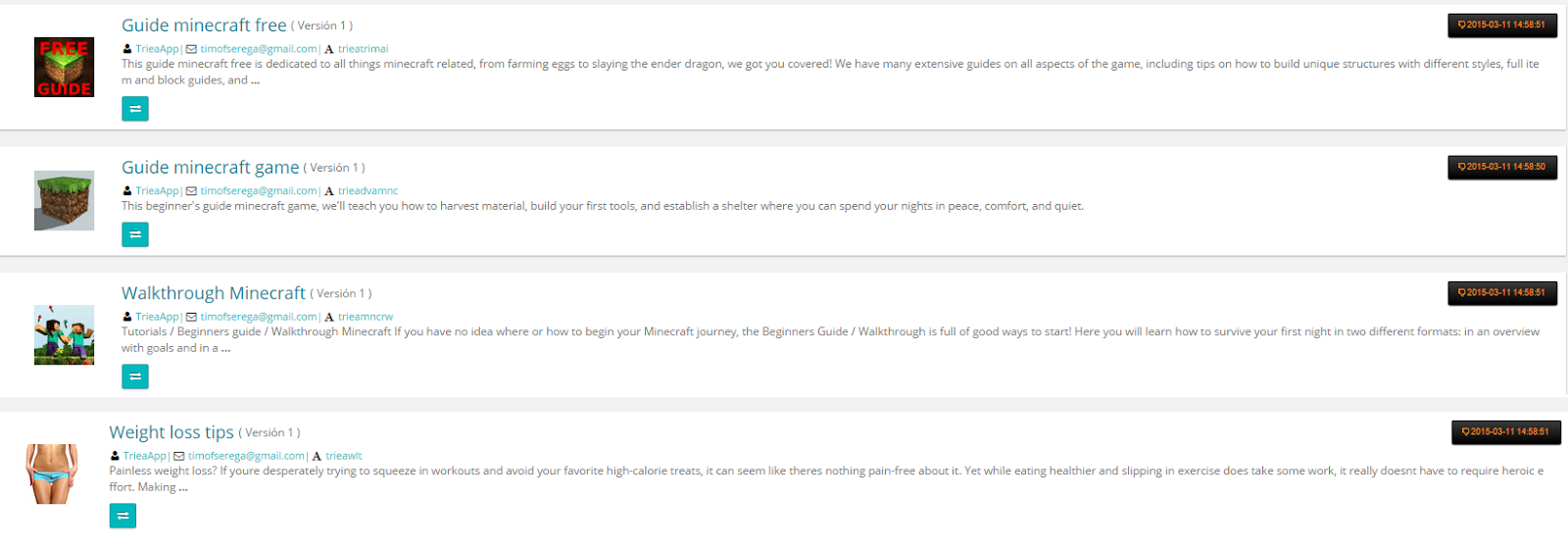

Una de las apps encontradas

Una de las apps encontradas

Hemos encontrado varias muestras vivas de una nueva variante de downloader conocida como "Stew.B" que ya cubrimos hace algunos meses. Pero esta vez, funcionan de una manera muy diferente, todavía más molesta. Quizás deberíamos llamarlo "alarmware".

Cómo funciona

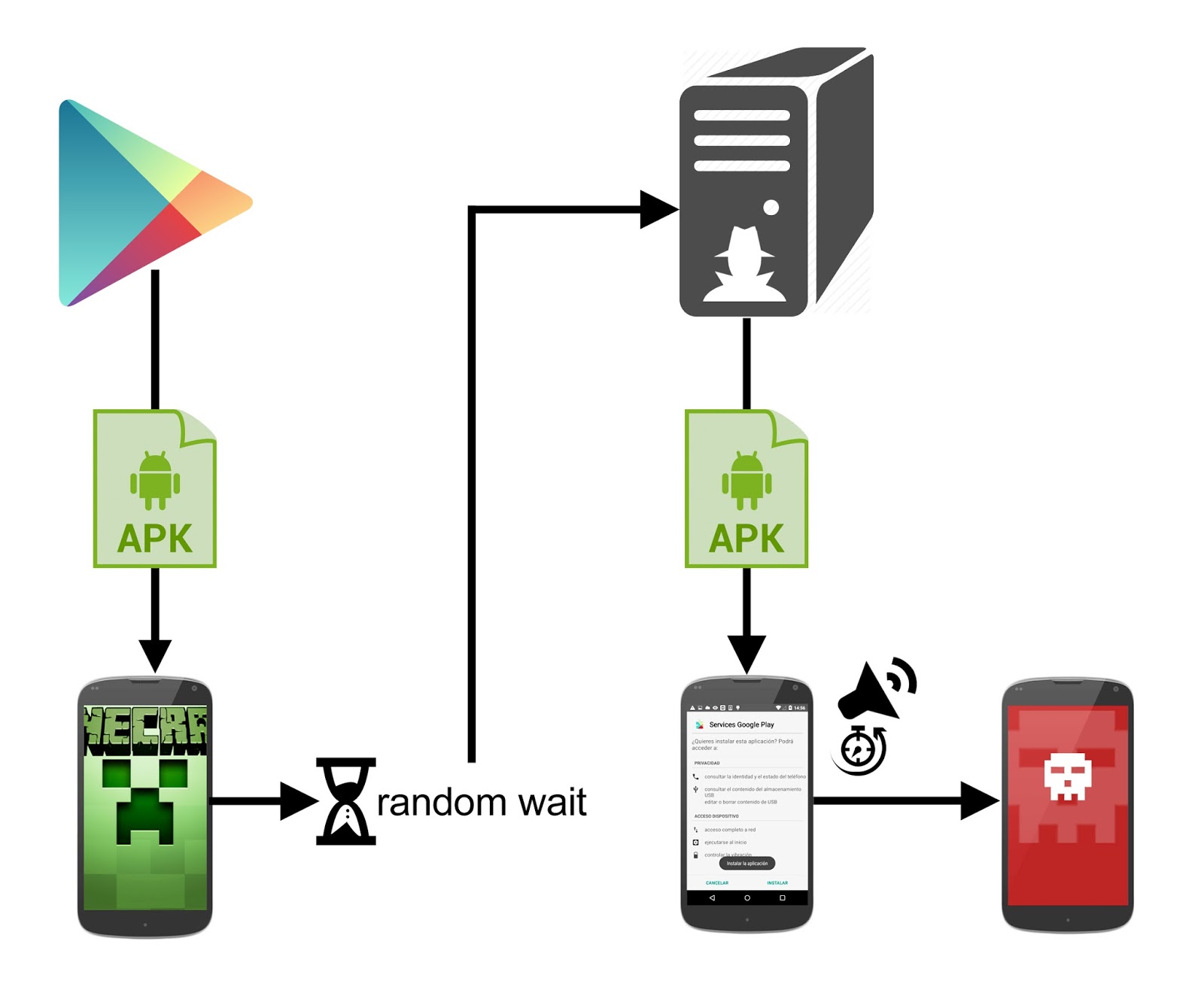

Se supone que las apps son guías de Minecraft ( un viejo truco) o Clash of Clans. Incluso recetas de pizza o consejos para perder peso. La app analizada muestra algunos anuncios y entonces simplemente elimina el icono del escritorio para que el usuario no sea capaz de lanzarla de nuevo. Sin embargo, entre bambalinas, la app instala un servicio que se lanzará a sí mismo en cada reinicio.

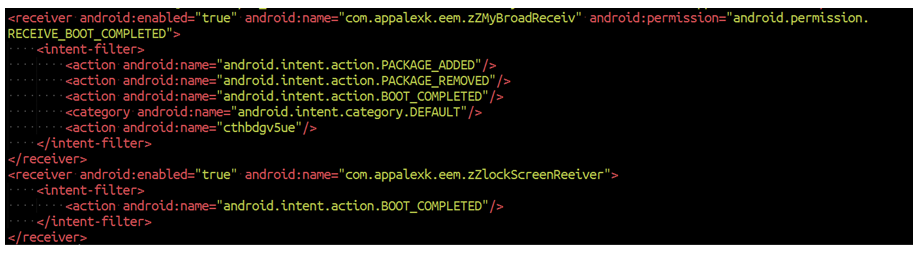

Parte de la configuración del servicio El servicio puede responder a dos eventos, cuando la pantalla se bloquea y desbloquea y cuando una aplicación es instalada o desinstalada. El servicio dispone de una función aleatoria para calcular cuántas horas o minutos esperar desde que la primera app sea instalada, hasta la

visita al servidor del atacante y recoger algunas instrucciones. Entre ellas, una URL apuntando a un paquete que será descargado y que podría ser, literalmente, cualquier cosa.

Parte de la configuración del servicio El servicio puede responder a dos eventos, cuando la pantalla se bloquea y desbloquea y cuando una aplicación es instalada o desinstalada. El servicio dispone de una función aleatoria para calcular cuántas horas o minutos esperar desde que la primera app sea instalada, hasta la

visita al servidor del atacante y recoger algunas instrucciones. Entre ellas, una URL apuntando a un paquete que será descargado y que podría ser, literalmente, cualquier cosa.

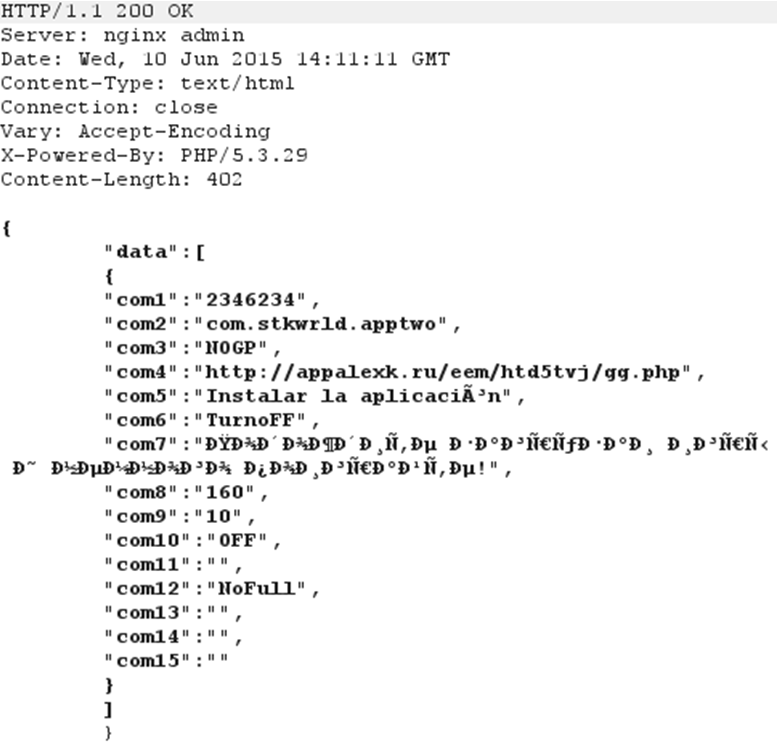

El programa realiza una petición para descargar una nueva app y qué mensaje mostrar

El programa realiza una petición para descargar una nueva app y qué mensaje mostrar

Después se lanza este APK descargado y... realmente intentará que se instale. Incluso si el teléfono no está configurado para instalar apps desde fuera de Google Play.

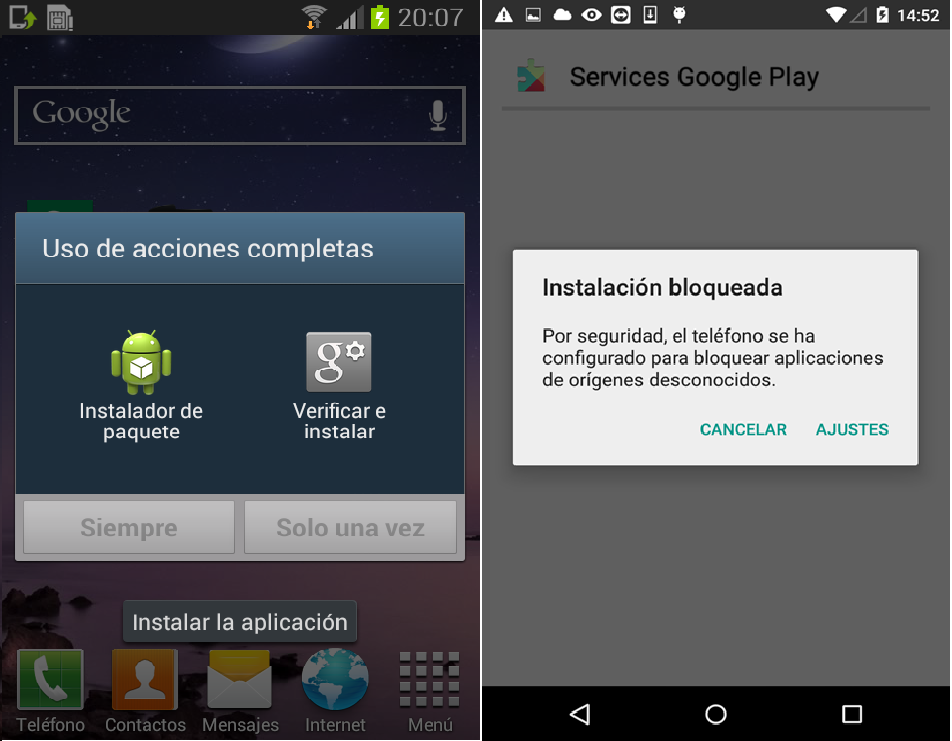

Esquema básico de funcionamiento del programa Muchos de estos dispositivos es posible que dispongan de la medida de seguridad activada: "no instalar APKs desde fuentes no confiables" (fuera de Google Play).

Así que el recién descargado programa del atacante no podrá ser instalado y una de estas pantallas aparecerá una y otra vez.

Esquema básico de funcionamiento del programa Muchos de estos dispositivos es posible que dispongan de la medida de seguridad activada: "no instalar APKs desde fuentes no confiables" (fuera de Google Play).

Así que el recién descargado programa del atacante no podrá ser instalado y una de estas pantallas aparecerá una y otra vez.

APKs de fuera de Google Play no se permiten,

APKs de fuera de Google Play no se permiten, y el teléfono puede no estar configurado para utilizar VerifyApps por defecto

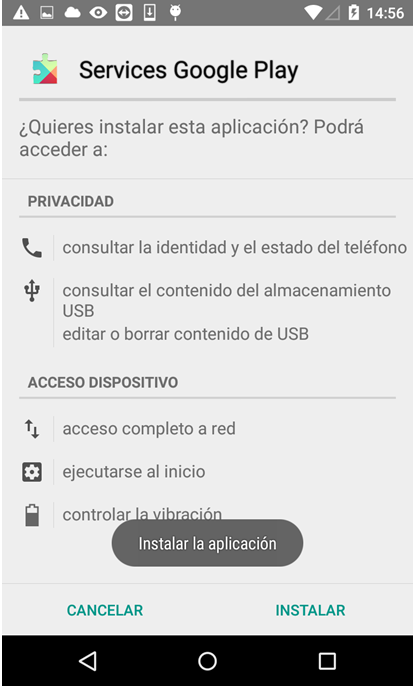

Y, mostrando estas pantallas una y otra vez, la experiencia de usuario será a partir de ahora bastante molesta. Usando como truco un componente "Toast" (una notificación de texto especial que aparece cuando el teléfono se conecta a una red Wi-Fi por ejemplo u otros mensajes importantes de sistema) comenzará a mostrar una y otra vez un mensaje instando a la instalación y un sonido molesto. Incluso vibrará. Si se cancela o se vuelve atrás, comenzará de nuevo (el sonido y el mensaje) tratando de convencer al usuario de que es una actualización de Google Service o algo parecido. Esto ocurrirá cada pocos segundos. Si el usuario permite la instalación de APKs fuera de Google Play, o finalmente lo configura de esta manera porque ya no puede soportar la molestia, aparecerá esta pantalla de instalación.

Pantalla de instalación de la app descargada

Pantalla de instalación de la app descargada

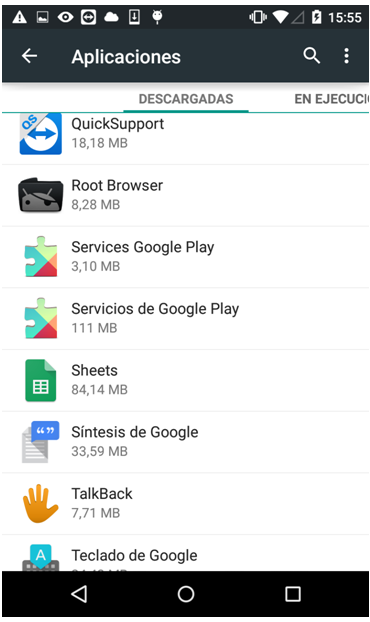

Si el usuario finalmente lo instala, la alarma se detendrá y, en este caso, aparecerán "dos" programas Google Service... ¿quién se atreve a desinstalar cualquiera de ellos?

Uno de los servicios de Google es falso

Uno de los servicios de Google es falso

Curiosamente, la aplicación instalada (el programa falso de Google Service) es otra vez el mismo código que la original descargada, lo que resulta extraño. Parece que el atacante estaba probando, pero esto podría cambiar en cualquier minuto. El atacante es de Rusia, y ya usó una técnica similar en marzo, que fue eliminada por Google.

Algunas apps del mismo tipo ya fueron eliminadas en marzo Hace unas semanas, el atacante consiguió de nuevo subir otras apps al market.

Algunas de ellas todavía están online. Estas son las que hemos encontrado gracias a

Tacyt, como ya hicimos anteriormente con

JSDialers,

JSSMSers,

Clickers,

Shuabang, etc.

Algunas apps del mismo tipo ya fueron eliminadas en marzo Hace unas semanas, el atacante consiguió de nuevo subir otras apps al market.

Algunas de ellas todavía están online. Estas son las que hemos encontrado gracias a

Tacyt, como ya hicimos anteriormente con

JSDialers,

JSSMSers,

Clickers,

Shuabang, etc.

- Guide minecraft game, com.appalexk.mcs, 965559baa77650d9c6249626d33ad14c5210c272

- Guide Minecraft Free, com.appalexk.aam, bde1502855e2d9912937906c1d85bec24b3b6246

- Guide for Clash of Clans, com.appalexk.cofc, 30c4db4033478007a1bdc86a40e37b5cd4053633

- Recipes Pizza, com.appalexk.pizza, a84197a150285f04aee1096e96374255ccf5c2aa

- Гайд для Earn to Die, com.appalexk.dde

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público