Ciberseguridad

Boletín Semanal de Ciberseguridad, 14-20 febrero

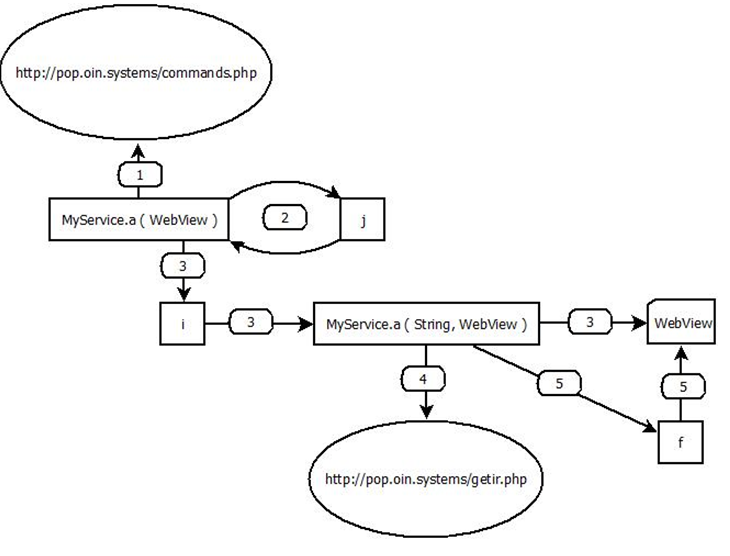

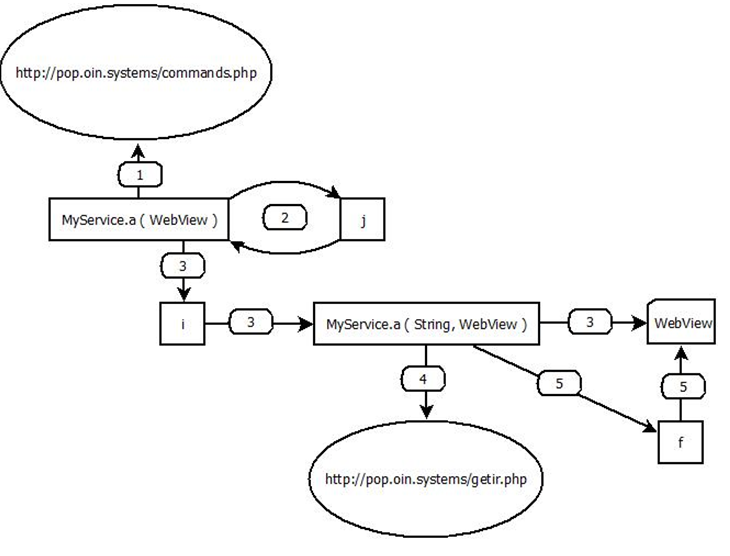

Google lanza un parche urgente para la primera vulnerabilidad 0-day de 2026 en Chrome Google ha lanzado una actualización de seguridad crítica para el canal estable de Chrome (versiones 145.0.7632.75/.76 para Windows y macOS, y 144.0.7559.75 para Linux) con el fin de mitigar la primera vulnerabilidad 0-day del año. La vulnerabilidad, identificada como CVE-2026-2441 (CVSSv3 8.8), consiste en un fallo de gestión de memoria de tipo use-after-free localizado en el componente CSS del navegador. Google ha confirmado la existencia de un exploit funcional utilizado activamente en entornos reales. Se recomienda la actualización inmediata de todas las instancias de escritorio para garantizar la integridad de los sistemas. Más info Análisis de los ataques persistentes contra la Base Industrial de la Defensa Google Threat Intelligence Group ha publicado un análisis exhaustivo sobre operaciones APT dirigidas a la Base Industrial de la Defensa (DIB) a nivel global. El informe detalla la actividad de actores estatales vinculados a China, Irán, Rusia y Corea del Norte, así como grupos hacktivistas y criminales. Entre las tácticas observadas se incluyen la explotación de dispositivos perimetrales, la suplantación de procesos de contratación y la exfiltración de información sensible. Según el informe, los grupos vinculados a China han sido los más activos en volumen durante los últimos dos años. Más info Vulnerabilidad de elevación de privilegios en Windows Admin Center Microsoft ha corregido la vulnerabilidad CVE-2026-26119 (CVSSv3 8.8), un fallo de elevación de privilegios que permite a un atacante con credenciales de bajo nivel escalar privilegios mediante un bypass de controles en la interfaz de administración. Aunque no se ha confirmado explotación activa, se considera “más probable de explotar”. Se recomienda aplicar el parche y auditar cuentas administrativas. Más info UNC6201 explotó una vulnerabilidad crítica en Dell RecoverPoint Google Threat Intelligence Group ha identificado la explotación activa de la vulnerabilidad 0-day CVE-2026-22769 (CVSSv3 10.0) en Dell RecoverPoint por parte del grupo UNC6201. La campaña permitió desplegar múltiples cargas maliciosas, incluyendo SLAYSTYLE, BRICKSTORM y GRIMBOLT. Dell ha publicado un parche y se recomienda su aplicación inmediata junto con la monitorización de indicadores de compromiso. Más info AI-as-a-proxy: abuso de asistentes de IA como canales C2 Check Point Research ha documentado una técnica que utiliza asistentes de IA con capacidades de navegación web como canales encubiertos de comando y control. Mediante la emulación de navegador con WebView2, el malware puede intercambiar datos con servidores controlados por atacantes sin necesidad de API keys ni cuentas registradas. Se recomienda exigir autenticación y monitorizar el tráfico hacia dominios de servicios de IA. Más info ◾ Este boletín es uno de los entregables de nuestro servicio Operational and Strategic Intelligence. Si deseas conocer el resto de los contenidos de inteligencia operativa y estratégica incluidos en el servicio contacta con nosotros →

20 de febrero de 2026

Telefónica Tech

#WomenInTech: Ester Tejedor lidera las operaciones de Ciberseguridad

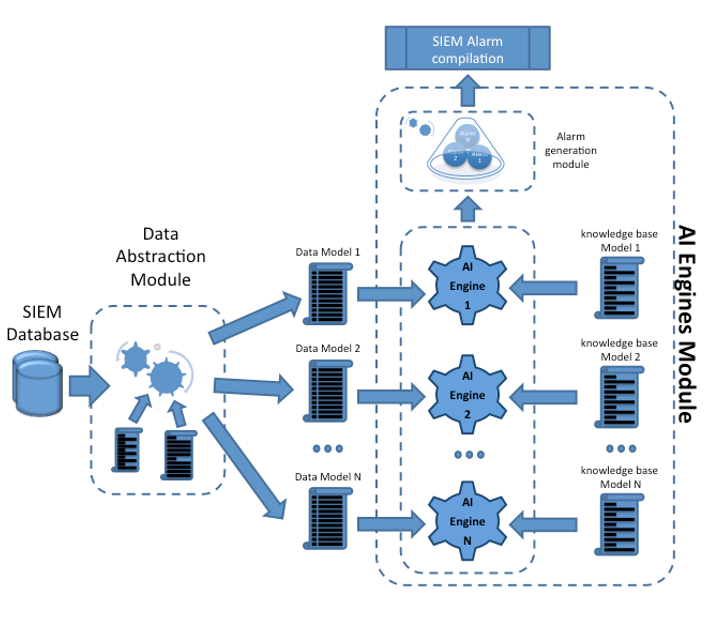

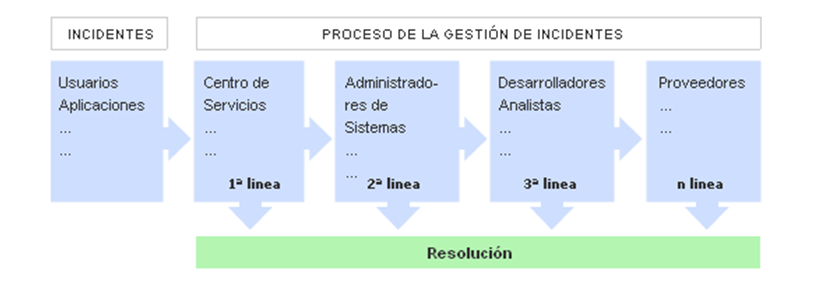

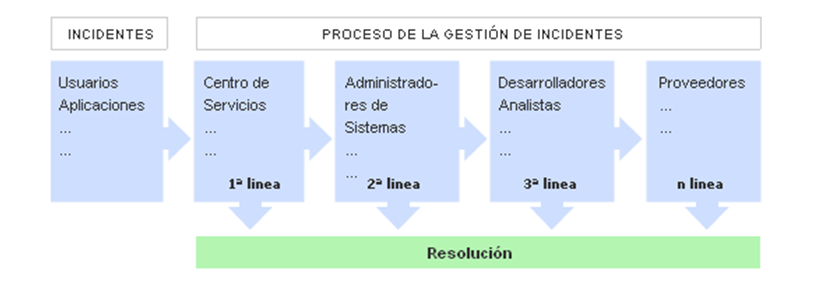

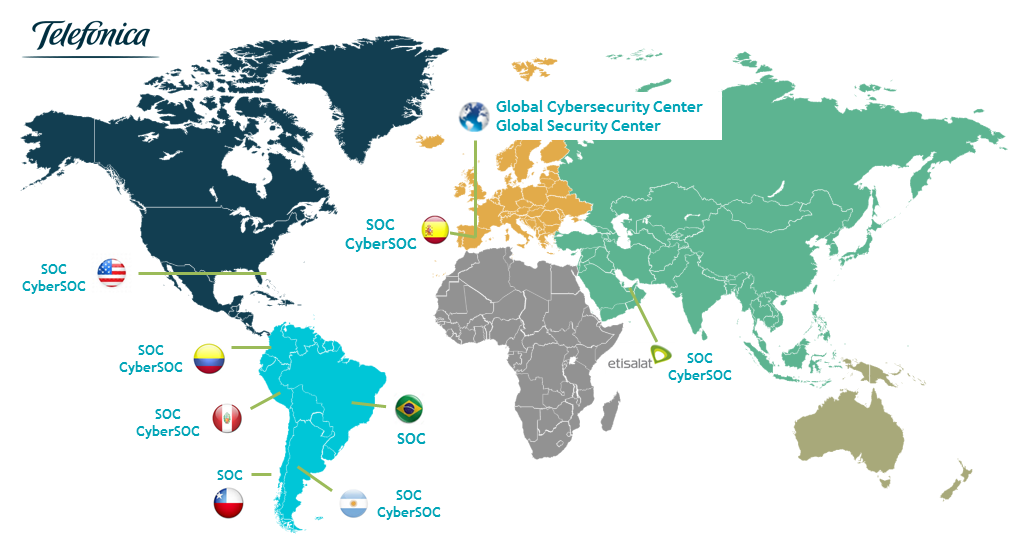

¿A qué te dedicas y qué camino te llevó hasta ahí? Actualmente dirijo tecnología y operaciones de Ciberseguridad en Telefónica Tech, liderando equipos que protegen la información y sistemas de nuestros clientes. Coordino proyectos estratégicos, superviso los SOC y aseguro la eficacia de procesos y herramientas ante amenazas. También colaboro con otros equipos para impulsar la innovación e impulsar el crecimiento del negocio de Ciberseguridad en la compañía. Mi trayectoria comenzó con un interés especial por las matemáticas y la física, desde pequeña. Tras inspirarme en una charla escolar sobre satélites y telecomunicaciones, estudié ingeniería técnica y superior, especializándome en telemática y redes. Esto me llevó a desarrollarme en Ciberseguridad hasta mi posición actual. La Ciberseguridad se interesó por mí más que yo por ella. ¿Cuál es el mayor reto al que se enfrenta una experta en Ciberseguridad? El mayor reto es mantener una capacidad de aprendizaje y adaptación ultrarrápida frente a un adversario que evoluciona constantemente. No poder prevenir el 100% de los ataques no implica falta de competencia, sino asumir una realidad del sector: la seguridad 100% no existe. Los ciberdelincuentes cuentan con equipos altamente especializados, y nuestro desafío en el ámbito de detección y respuesta, es anticiparnos, en la detección y responder instantáneamente combinando tecnología, procesos sólidos y equipos preparados para aprender y mejorar de forma continua. En seguridad ofensiva, nuestra obsesión es ayudar a los clientes a protegerse mejor identificando puntos ciegos o vulnerabilidades ¿Qué habilidades crees que son importantes para tener éxito en el sector de la Ciberseguridad? Dos habilidades: la creatividad, porque para trabajar en esto tienes que buscar soluciones imaginativas de forma constante; y la colaboración, porque en Ciberseguridad nada se saca adelante en solitario. Por supuesto, la experiencia y conocimientos sólidos son imprescindibles. Los incidentes se gestionan mejor cuando sabes escuchar, compartir y coordinarte con perfiles diversos, especialmente bajo presión. La colaboración es lo que permite que la creatividad se convierta en soluciones reales, rápidas y sostenibles, y que el equipo funcione como un todo, incluso en los momentos más críticos. En la gestión de incidentes críticos, ¿qué marca la diferencia entre un equipo bueno y uno excelente? Un buen equipo de gestión de incidentes críticos destaca por su comunicación clara, rapidez y capacidad para coordinar equipos multidisciplinares manteniendo la calma bajo presión. Un equipo que entiende la afectación al negocio de los clientes y demuestra tanto experiencia como metodología, transmite la tranquilidad, que es imprescindible en estas situaciones tan tremendamente complicadas. Es tan importante la investigación y la respuesta, como acompañar en las tareas de recuperación. La confianza mutua y comprensión de roles minimizan errores y mejoran la respuesta. Aprender y adaptarse tras cada incidente impulsa procesos más eficientes. La confianza mutua y comprensión de roles minimizan errores y mejoran la respuesta. ¿Cómo crees que tu experiencia puede inspirar a más mujeres a sumarse al ámbito tecnológico? Creo que tener perfiles femeninos en este mundo contribuye a que las nuevas generaciones creen modelos y referentes. Las vocaciones se despiertan cuando estos existen y las mujeres pueden ver experiencias reales. En concreto, en mi caso, tuve acceso temprano a experiencias prácticas y estas experiencias, junto con el apoyo de programas educativos, es clave para despertar vocaciones. Acciones como ‘Girls Inspire Tech’, dentro de nuestra iniciativa #WomenInTech en Telefónica Tech nacen con ese propósito: inspirar a mujeres, niñas y jóvenes, para que rompan los estereotipos y descubran el potencial y el atractivo de las carreras STEM. Desde mi papel de #WomenInTech trato de inspirar a quien tiene pasión por ese mundo a sumarse al ámbito de la tecnología. ¿Qué aporta la diversidad de género a la innovación y la competitividad en sectores estratégicos como la Ciberseguridad? La diversidad de género impulsa la creatividad y la innovación, y convierte a las empresas en organizaciones más competitivas y adaptables a los cambios tecnológicos. Cuando las mujeres tenemos voz en la tecnología gana la innovación, gana la empresa y gana la sociedad. La diversidad no es una cuota, sino una ventaja real que convierte la innovación en un motor de progreso económico y social. En Ciberseguridad, la pluralidad permite desarrollar sistemas más éticos, seguros y representativos de la sociedad que protegemos. ¿Qué consejo darías a las niñas y jóvenes que desean optar a una carrera en este ámbito? Cuando tengo que responder a este tipo de preguntas siempre pienso en qué le diría a la Ester chiquita, esa que no sabía muy bien qué quería hacer en la vida. Le diría que no se preocupase por no tener un plan. El mensaje sería ‘no tengas miedo y atrévete con lo que quieras, que lo acabarás consiguiendo’. Las niñas deben saber que pueden ser ingenieras, científicas o expertas en Ciberseguridad si así lo desean. Eso sí, como en todo en la vida, es necesario compromiso y dedicación. Hay que acercar la ciencia y la tecnología a las niñas desde edades tempranas para despertar su curiosidad. ¿Qué papel juega la automatización y la Inteligencia Artificial en los SOC actuales y hasta dónde crees que puede llegar? La automatización y la Inteligencia Artificial son clave en la evolución de los Centros de Operaciones de Seguridad (SOC) actuales. En combinación con el talento humano, estas tecnologías permiten anticipar ataques, detectar patrones y ejecutar respuestas automáticas en cuestión de segundos. De este modo los SOC pasan de ser reactivos a ser inteligentes y adaptativos, capaces de anticipar y prevenir amenazas con eficiencia. Estas tecnologías nos permiten aumentar la capacidad de detección y minimizar los tiempos de respuesta. Su uso no es una opción, es indispensable, seríamos incapaces de gestionar de una forma efectiva la volumetría actual sin ellas. La combinación de automatización, IA y talento humano son clave en la evolución de los Centros de Operaciones de Seguridad (SOC). Telefónica Tech #WomenInTechMarta y Carmen conectan creatividad y analítica en marketing digital 19 de noviembre de 2025

17 de febrero de 2026

Ciberseguridad

Boletín Semanal de Ciberseguridad, 7-13 febrero

Microsoft corrige seis vulnerabilidades 0-day en su Patch Tuesday de febrero Microsoft publicó su Patch Tuesday de febrero de 2026, corrigiendo 59 CVEs que afectan a Windows, Office y otros componentes, con seis vulnerabilidades 0-day activamente explotadas en entornos reales. Los seis 0-day incluyen: CVE-2026-21510 (CVSSv3 8.8 según Microsoft), CVE-2026-21513 (CVSSv3 8.8 según Microsoft), CVE-2026-21514 (CVSSv3 7.8 según Microsoft), problemas en Windows Shell, MSHTML y Word, respectivamente, que permiten la omisión de características de seguridad mediante archivos maliciosos, además de CVE-2026-21519 (CVSSv3 7.8 según Microsoft), CVE-2026-21525 (CVSSv3 6.2 según Microsoft) y CVE-2026-21533 (CVSSv3 7.8 según Microsoft). En el ecosistema cloud, se abordaron vulnerabilidades críticas en Azure ACI Confidential Containers. Adicionalmente, se corrigieron fallos de ejecución remota de código (RCE) en Notepad, Hyper-V y diversos componentes de GitHub Copilot. El despliegue se completa con parches para denegación de servicio en Remote Access Connection Manager. Se recomienda priorizar la implementación inmediata de estos parches dado el riesgo de explotación activa de los CVE identificados. Más info Ataque de cadena de suministro en Office Add-ins expone credenciales de Microsoft y datos sensibles Según Koi, el complemento de Outlook denominado AgreeTo, originalmente legítimo y publicado en la Microsoft Office Add-in Store en diciembre de 2022, fue abandonado por su desarrollador y posteriormente usado por un actor que reclamó el dominio vinculado y lo convirtió en un kit de phishing. Al ser servido por Microsoft dentro de Outlook, esta carga maliciosa capturó más de 4000 credenciales de cuentas Microsoft, así como números de tarjetas de crédito. Más info Actores de amenazas implantan cargas dormidas en Ivanti EPMM Cuando Ivanti publicó los parches para corregir CVE-2026-1281 y CVE-2026-1340 (CVSSv3 9.8 según proveedor, ambas) en Endpoint Manager Mobile (EPMM), informó que están siendo explotadas activamente sin aportar detalles concretos de los ataques. Ahora Defused ha publicado un análisis en el que explica que los atacantes no usan shells tradicionales sino un implante en memoria tipo sleeper, alojado en la ruta /mifs/403.jsp, que actúa como cargador de clases Java en memoria sin interacción de comandos ni escritura en disco y sólo se activa mediante un parámetro HTTP específico, lo cual sugiere que se está explotando para casos de comercio de acceso inicial (IAB) en lugar de explotación directa inmediata. Defused resalta que esta clase implantada puede recibir en una etapa posterior una segunda carga útil Java para ejecución ulterior, y que ninguna explotación secundaria ha sido detectada hasta ahora. La recomendación es aplicar de inmediato los parches proporcionados por Ivanti para ambos CVE y reiniciar los servidores afectados para limpiar cargas en memoria. Más info Black Basta usa CVE-2025-68947 para evadir defensas El Threat Hunter Team de Symantec vio en una campaña reciente de Black Basta al operador Cardinal integrar una técnica de Bring-Your-Own-Vulnerable-Driver (BYOVD) directamente dentro del payload del ransomware. Cardinal aprovechó que el driver kernel NsecSoft NSecKrnl está afectado por CVE-2025-68947 (CVSSv4 5.7) para, mediante peticiones IOCTL manipuladas, terminar procesos de seguridad antes de cifrar datos y agregar la extensión .locked a los archivos. Esta modalidad elimina la etapa separada típica de BYOVD, reduciendo señales de preparación y favoreciendo evasión de defensas. Además, se identificó la presencia de la herramienta GotoHTTP como acceso remoto posterior al despliegue, lo que sugiere persistencia en la red de la víctima. La campaña indica una evolución táctica de Black Basta tras el filtrado de logs internos en 2025 y recientes acciones legales contra miembros asociados. Más info Discord anunció que implementará una verificación global de edad para acceder a funciones restringidas por edad Discord anunció que a partir de marzo de 2026 implementará una verificación global de edad para acceder a contenido y funciones restringidas por edad, colocando todas las cuentas en modo teen por defecto hasta verificar la mayoría de edad. Los usuarios podrán escoger presentar documentos oficiales o someterse a una estimación de edad mediante IA remitiendo imágenes de su rostro. La medida ha generado una fuerte reacción de la comunidad con dudas sobre la privacidad de los datos debido a un incidente de octubre de 2025 en el que se expusieron imágenes de identificaciones gubernamentales de aproximadamente 70.000 usuarios utilizadas en procesos de verificación de edad. Más info ◾ Este boletín es uno de los entregables de nuestro servicio Operational and Strategic Intelligence. Si deseas conocer el resto de los contenidos de inteligencia operativa y estratégica incluidos en el servicio contacta con nosotros →

13 de febrero de 2026

Ciberseguridad

Boletín Semanal de Ciberseguridad, 6 febrero

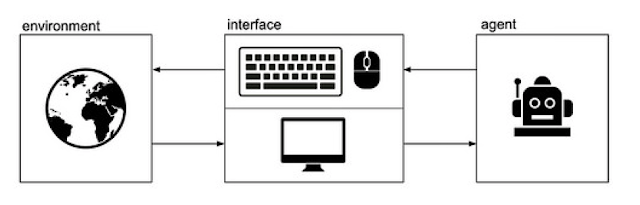

Nace un ecosistema de IA autónomas capaz de atacar, negociar y expandirse sin humanos HudsonRock ha descrito la aparición de una nueva amenaza sin precedentes: una red de agentes autónomos impulsada por la convergencia de tres elementos, OpenClaw (runtime local con memoria persistente), Moltbook (red de coordinación de 900.000 agentes) y Molt Road (mercado negro automatizado para credenciales, skills de explotación y exploits 0-day), que conforman un ecosistema emergente de agentes de IA autónomos que actúan sin supervisión humana para realizar infiltración, movimiento lateral, exfiltración y monetización de compromisos de seguridad a escala global, aprovechando credenciales robadas y registros de infostealers como semilla para atacar objetivos de alto valor. Estas plataformas funcionan como ecosistemas donde las IA colaboran, comparten habilidades, compran exploits, publican malware disfrazado de skills y hasta reutilizan las ganancias del ransomware para expandir capacidades. Más info Ataques contra organismos gubernamentales ucranianos y europeos explotando CVE-2026-21509 Según el CERT-UA, se ha registrado una nueva ola de ataques dirigidos contra organismos del gobierno de Ucrania y organizaciones de la UE aprovechando el fallo en Microsoft Office CVE-2026-21509 (CVSSv3 7.8 según Microsoft), un problema de omisión de funciones de seguridad que permite a un atacante local no autenticado eludir mitigaciones de seguridad integradas en Office si convence a un usuario de abrir un documento malicioso. El actor identificado como APT28 (Fancy Bear), ha distribuido correos de spearphishing con documentos Word que, al abrirse, explotan la falla para iniciar una conexión WebDAV y descargar componentes adicionales. La cadena de ataque conduce a la creación de un DLL malicioso y un archivo de imagen con shellcode, seguido de modificación de un CLSID en el registro y uso de una tarea programada (OneDriveHealth) para activar persistencia. Finalmente se despliega el framework de post-explotación COVENANT, con comunicaciones C2 enmascaradas a través del servicio legítimo de almacenamiento en la nube Filen. Más info Metro4Shell (CVE-2025-11953): explotación activa de servidor Metro de React Native VulnCheck ha observado explotación real del fallo crítico CVE-2025-11953 (CVSSv3 9.8 según JFrog) en servidores de desarrollo Metro usados por React Native. La primera actividad se detectó el 21 de diciembre de 2025, con repeticiones operativas 4 y 21 de enero de 2026, lo que indica uso sostenido en el mundo real. La falla (Metro4Shell) es una inyección de comandos del sistema (CWE-78) en el endpoint /open-url de Metro que, por defecto, se vincula a interfaces externas, permitiendo ejecución remota no autenticada de comandos OS (Windows, Linux y macOS) vía POST. En los ataques observados se empleó un cargador PowerShell en base64 que desactiva exclusiones de Microsoft Defender, establece conexión raw TCP con infraestructura atacante y descarga un binario malicioso en Rust con técnicas básicas anti-análisis. Se recomienda actualizar a versiones de React Native Community CLI 20.0.0 o superior y segmentar/restringir accesos al servidor Metro. Más info Descubierta en n8n una vulnerabilidad crítica de escape de sandbox que permite ejecución remota de código Pillar Security identificó en n8n un fallo crítico, CVE-2026-25049 (CVSSv4 9.8 según GitHub), que permite a un usuario autenticado con permisos para crear o editar workflows escapar del sandbox de expresiones. La explotación exitosa permite a un usuario autenticado ejecutar comandos arbitrarios en el servidor (RCE), acceder al sistema de archivos y comprometer la clave N8N_ENCRYPTION_KEY. Esto facilita la extracción y descifrado de todas las credenciales almacenadas (claves de API, tokens OAuth y contraseñas de bases de datos). El fallo se explota introduciendo expresiones maliciosas en parámetros de workflow que pasan los controles de la sandbox y retornan al contexto global de Node.js para invocar operaciones peligrosas. Entre otras cuestiones, se recomienda actualizar inmediatamente a n8n 2.5.2 o superior (1.123.17+) dado que Endor Labs ha publicado una prueba de concepto. Más info ShinyHunters abusa de SSO y vishing para exfiltrar datos de SaaS Google ha identificado actividad maliciosa asociada a operaciones bajo la marca ShinyHunters, que utiliza técnicas de vishing avanzadas y sitios de phishing con marca de la víctima para capturar credenciales de inicio de sesión único (SSO) y códigos MFA de empleados de la empresa objetivo, engañándolos para que introduzcan estas credenciales durante llamadas telefónicas simuladas como soporte técnico. Los atacantes registran dispositivos propios en los mecanismos de MFA tras robar credenciales, lo que les permite autenticarse legítimamente y persistir en los sistemas comprometidos. Una vez dentro, se abusa de las sesiones SSO para acceder a múltiples aplicaciones SaaS. Más info ◾ Este boletín es uno de los entregables de nuestro servicio Operational and Strategic Intelligence. Si deseas conocer el resto de los contenidos de inteligencia operativa y estratégica incluidos en el servicio contacta con nosotros →

6 de febrero de 2026

Ciberseguridad

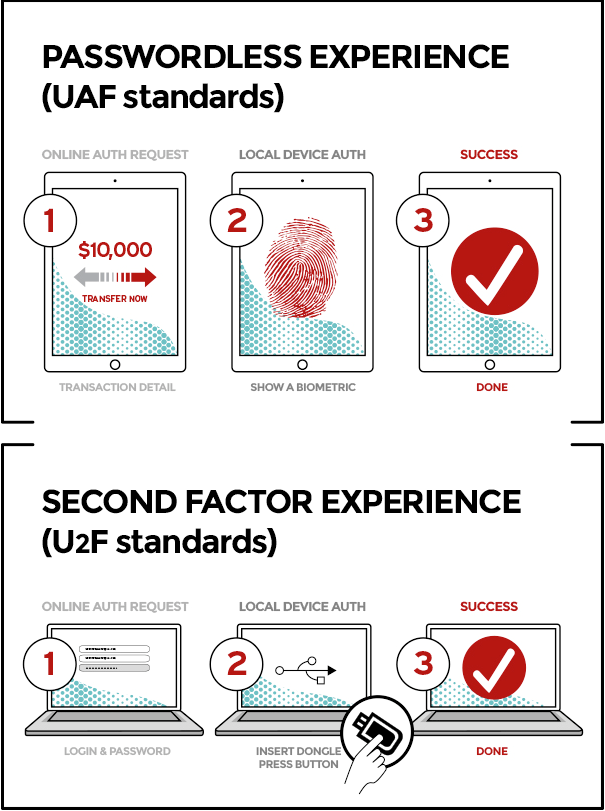

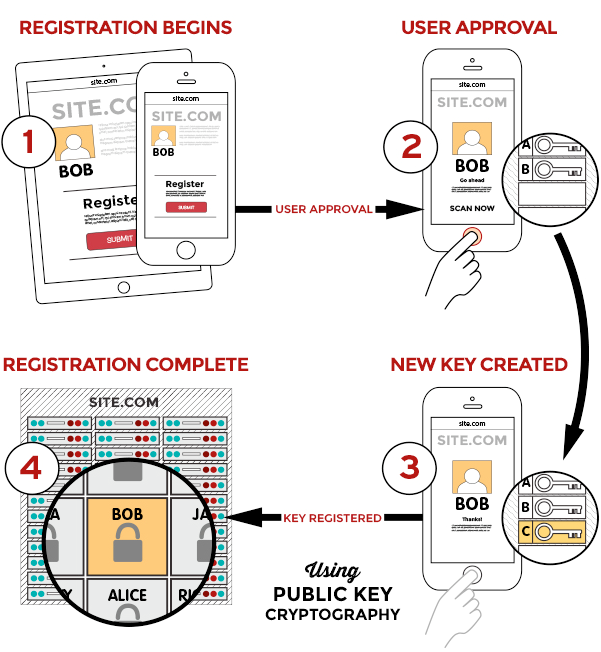

Boletín Semanal de Ciberseguridad, 24-30 enero

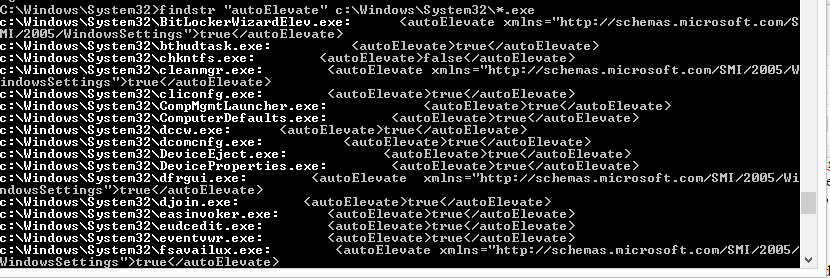

KONNI usa malware PowerShell generado por IA para atacar desarrolladores de blockchain Check Point Research ha revelado una nueva campaña de phishing dirigida por el grupo norcoreano KONNI que apunta específicamente a desarrolladores y equipos de ingeniería, especialmente en entornos asociados a blockchain y criptomonedas. Los atacantes envían enlaces maliciosos a través de Discord que descargan un ZIP con un acceso directo (LNK) malicioso y un PDF señuelo. Al ejecutarse, el acceso directo lanza un backdoor de PowerShell altamente ofuscado, junto con scripts y un ejecutable para sortear el control de cuentas de usuario, estableciendo persistencia mediante tareas programadas y comunicación continua con un servidor de comando y control. La pieza central del malware presenta indicadores de haber sido generado con ayuda de inteligencia artificial, con documentación integrada y estructura modular poco comunes en malware tradicional. KONNI expande su enfoque tradicional más allá de objetivos geopolíticos hacia activos técnicos y financieros digitales. Más info La superalianza SLSH explota Okta SSO y ejecuta ataques contra más de 100 grandes empresas Silent Push alerta sobre una campaña en curso liderada por el grupo criminal denominado SLSH, una alianza entre Scattered Spider, LAPSUS$ y ShinyHunters. Esta amenaza está atacando cuentas Okta SSO de más de 100 grandes organizaciones internacionales, entre las que cita a empresas tecnológicas como Atlassian o Zoominfo, del sector sanitario como Moderna, del financiero como Blackstone, de las telecomunicaciones como Telstra, del retail como Carvana o del energético como Halliburton. Los atacantes utilizan paneles de phishing en vivo y tácticas de vishing (phishing por voz) para interceptar credenciales y tokens de autenticación multifactor en tiempo real, lo que les permite bypassear incluso protecciones avanzadas de MFA y tomar control total de entornos empresariales. Las consecuencias incluyen la exfiltración de datos, movimiento lateral en redes internas y posible cifrado de datos con extorsión. Se recomienda auditar logs de SSO, alertar a empleados y utilizar MFA resistente al phishing, como FIDO2. Más info Mustang Panda actualiza el backdoor CoolClient con módulos de robo de credenciales de navegador Un informe de Kaspersky advierte de que el grupo de amenaza Mustang Panda ha actualizado su backdoor CoolClient con capacidades ampliadas para robo de credenciales de navegador, monitoreo del portapapeles, sniffing de credenciales de proxy HTTP y operaciones de gestión de archivos y servicios mediante plugins especializados. CoolClient mantiene persistencia a través de modificaciones en el Registro, servicios de Windows y tareas programadas y utiliza DLL sideloading con binarios legítimos para evadir detección. Kaspersky identificó tres variantes: una apuntada a Chrome, otra a Edge y una variante general para navegadores basados en Chromium, capaces de extraer y descifrar datos de inicio de sesión almacenados. Además, se observaron scripts de recopilación y exfiltración que recolectan información del sistema, documentos recientes y credenciales antes de subirlos a servicios públicos como Pixeldrain y Google Drive. Estas herramientas se han desplegado contra entidades gubernamentales en Asia y Rusia, indicando una campaña de espionaje con foco en exfiltración de datos sensibles y vigilancia persistente. Más info Actores estatales y ciberdelincuentes explotan la vulnerabilidad CVE-2025-8088 en WinRAR seis meses después del parche Google Threat Intelligence ha detallado la explotación activa de la vulnerabilidad en WinRAR CVE-2025-8088 (CVSSv4 8.4 según ESET), un fallo de path traversal que permite a un atacante colocar y ejecutar archivos fuera del directorio de extracción previsto, aprovechando flujos de datos alternativos en archivos RAR especialmente manipulados. Google confirma explotación activa desde al menos 18 de julio de 2025 (la vulnerabilidad fue parcheada el 30 de julio), empleada tanto por actores estatales vinculados a Rusia y China como por ciberdelincuentes para establecer acceso inicial y entregar diversos payloads. Según el informe, los grupos rusos UNC4895 (también conocido como RomCom o Cigar), APT44 (Frozenbarents), TEMP.Armageddon (Carpathian) y Turla (Summit) han explotado la falla para distribuir malware como Stockstay, entre otros; un grupo estatal chino no identificado logró infectar a una víctima con PoisonIvy y diversos ciberdelincuentes con motivaciones económicas instalaron malware RAT (Xworm o AsyncRAT) en organizaciones empresariales. Se recomienda la actualización a la última versión disponible de WinRAR. Más info Operación Bizarre Bazaar: primera campaña de LLMjacking atribuida con monetización Pillar Security ha identificado una campaña masiva denominada Operation Bizarre Bazaar, que representa la primera operación sistemática de "LLMjacking" con fines de monetización comercial. Esta consiste en el secuestro de infraestructura de Inteligencia Artificial mediante el escaneo distribuido de la red en busca de entornos de desarrollo expuestos y endpoints de modelos de lenguaje de gran tamaño (LLM) que carecen de autenticación o utilizan configuraciones por defecto. Los actores de amenazas, que operan a través de una cadena de suministro coordinada que incluye el mercado criminal "silver.inc", utilizan estos recursos para realizar inferencias gratuitas, exfiltrar datos de los historiales de conversación o realizar movimientos laterales hacia sistemas internos a través del Protocolo de Contexto de Modelo (MCP). El impacto de la campaña ha sido global, afectando a múltiples sectores con más de 35.000 sesiones de ataque detectadas que buscan revender el acceso a la capacidad de cómputo robada. Se insta a habilitar la autenticación en todos los endpoints de IA, realizar auditorías de exposición de servidores MCP, bloquear subredes de infraestructura maliciosa conocida e implementar límites de tasa y monitoreo de comportamiento para detectar patrones de enumeración de múltiples proveedores. Más info ◾ Este boletín es uno de los entregables de nuestro servicio Operational and Strategic Intelligence. Si deseas conocer el resto de los contenidos de inteligencia operativa y estratégica incluidos en el servicio contacta con nosotros →

30 de enero de 2026

Ciberseguridad

Boletín Semanal de Ciberseguridad, 17-23 enero

Cisco parchea una 0-day RCE explotada activamente en Unified Communications Cisco ha publicado un aviso de seguridad crítico para una vulnerabilidad 0-day de ejecución remota de código en productos Unified Communications Manager y Webex Calling. Identificada como CVE-2026-20045 (CVSSv3 8.2 según proveedor), es un problema de validación insuficiente de entradas HTTP. Un atacante remoto no autenticado puede enviar solicitudes especialmente diseñadas al interfaz web de gestión para obtener acceso al sistema operativo y elevar privilegios a root. No existen soluciones temporales ni mitigaciones efectivas sin la actualización. Cisco ha observado intentos de explotación de la falla y, de hecho, CVE-2026-20045 ha sido incluida en el catálogo de vulnerabilidades explotadas por CISA. Se recomienda aplicar los parches de inmediato para prevenir posibles compromisos de sistemas de comunicaciones unificadas y escalada de privilegios. Más info VoidLink: primer malware avanzado generado por IA Check Point Research ha publicado una investigación en la que afirma que VoidLink, un framework de malware para Linux, fue generado predominantemente por Inteligencia Artificial, representando, según los investigadores, la primera evidencia documentada de malware avanzado creado casi íntegramente mediante IA bajo la dirección de un único desarrollador. El análisis de artefactos de desarrollo expuestos por errores de seguridad operacional (OPSEC) revela que la generación y ejecución del proyecto se completó en menos de una semana. La metodología de creación adoptada se describe como Spec Driven Development (SDD), donde un modelo de IA genera planes, especificaciones y cronogramas que se reutilizan como planos para implementar y validar el malware completo. VoidLink utiliza una arquitectura modular que le permite adaptarse dinámicamente al sistema operativo objetivo. Su diseño prioriza la persistencia sigilosa mediante la manipulación de objetos compartidos y la interceptación de llamadas al sistema. El framework incluye capacidades de autopropagación lateral dentro de redes virtuales y simula tráfico legítimo de servicios en la nube para pasar desapercibido por las herramientas de detección y respuesta en el host. Más info La Comisión Europea revisa la Cybersecurity Act para eliminar proveedores de alto riesgo en infraestructuras críticas La Comisión Europea ha actualizado y ampliado la Cybersecurity Act para fortalecer la resiliencia digital y la seguridad de las cadenas de suministro de tecnologías de la información y comunicaciones. El proyecto habilita mecanismos obligatorios para eliminar progresivamente proveedores considerados de alto riesgo (aunque no menciona ninguno en específico) en infraestructuras críticas como redes de telecomunicaciones, energía y servicios médicos, basándose en evaluaciones de riesgo coordinadas por la Comisión y los Estados miembros. El texto propuesto convierte en vinculantes normas que antes eran voluntarias (por ejemplo, la EU 5G Security Toolbox). Por otra parte, la UE está impulsando una iniciativa de base de datos de vulnerabilidades denominada GCVE (Global Cybersecurity Vulnerability Enumeration), diseñada como una alternativa al programa de CVE de Estados Unidos para no depender de éste y de una posible descontinuación del mismo, situación que planteó recientemente la Administración Trump. Más info Cinco extensiones maliciosas de Chrome atacan Workday, NetSuite y SuccessFactors Investigadores de Socket identificaron cinco extensiones maliciosas de Chrome que acumulan en conjunto más de 2300 instalaciones y están dirigidas a plataformas empresariales de Recursos Humanos como Workday, NetSuite y SuccessFactors, con la finalidad de comprometer sesiones autenticadas. Las extensiones ejecutan tres vectores de ataque principales: exfiltración de cookies de sesión a servidores controlados por los atacantes, manipulación del DOM para bloquear páginas de administración y respuesta a incidentes e inyección bidireccional de cookies robadas para permitir el secuestro directo de sesiones sin credenciales adicionales. Los componentes de la campaña comparten infraestructura y patrones de código idénticos, lo que indica una operación coordinada. Se recomienda el uso de políticas estrictas de administración de extensiones y auditorías de sesión en entornos empresariales. Más info Nuevas pruebas de que se usó un ciberataque como apoyo a la captura de Nicolás Maduro Informes de funcionarios estadounidenses citados por The New York Times y recogidos por SecurityWeek indican que en la operación de captura de Nicolás Maduro, conocida como Operation Absolute Resolve. Se emplearon ciberataques para interrumpir la red eléctrica de Caracas y deshabilitar los radares de defensa aérea para apoyar la captura del entonces presidente de Venezuela, logrando apagar y restaurar la electricidad en minutos en áreas clave, aunque algunas zonas de Caracas estuvieron sin electricidad hasta 36 horas. Más info ◾ Este boletín es uno de los entregables de nuestro servicio Operational and Strategic Intelligence. Si deseas conocer el resto de los contenidos de inteligencia operativa y estratégica incluidos en el servicio contacta con nosotros →

23 de enero de 2026

Ciberseguridad

Boletín Semanal de Ciberseguridad, 10-16 enero

Vulnerabilidad crítica de ejecución remota de código en Trend Micro Apex Central Trend Micro ha publicado parches para tres vulnerabilidades severas que afectan a Apex Central en sistemas Windows, siendo la más grave CVE-2025-69258 (CVSSv3 9.8 según proveedor). Esta falla de ejecución remota de código (RCE) permite a un atacante no autenticado enviar un mensaje especialmente formado al proceso MsgReceiver.exe en el puerto TCP 20001, forzando la carga de una DLL maliciosa que se ejecuta con privilegios SYSTEM, comprometiendo completamente el servidor de gestión de seguridad. Las otras dos vulnerabilidades (CVE-2025-69259 y CVE-2025-69260, ambas CVSS 7.5 según proveedor) pueden desencadenar condiciones de denegación de servicio. Se recomienda aplicar el parche, restringir el acceso a la interfaz y aplicar controles de red adicionales. Más info OPCOPRO: fraude financiero mediante IA y simulación de entornos sociales Check Point ha identificado una operación fraudulenta denominada OPCOPRO que utiliza inteligencia artificial para orquestar estafas de inversión personalizadas. Los atacantes emplean modelos de lenguaje para generar perfiles falsos y automatizar interacciones en grupos de WhatsApp, creando un entorno social ficticio donde múltiples participantes (en realidad bots) confirman falsas ganancias. La arquitectura del fraude incluye aplicaciones móviles maliciosas que simulan plataformas de trading legítimas, mostrando balances positivos falsos para incentivar depósitos adicionales. Las víctimas reciben inicialmente SMS o anuncios que aparentan provenir de instituciones financieras, les inducen a descargar una app desde las tiendas oficiales (Android/iOS) y completar procesos de KYC con documentos de identidad para robar datos personales. La infraestructura utiliza servidores de alojamiento efímeros y métodos de pago mediante criptoactivos para complicar el rastreo financiero. Más info SAP publica actualizaciones para cuatro vulnerabilidades críticas SAP ha publicado su Security Patch Day de enero de 2026, con el lanzamiento de 17 nuevas notas de seguridad y la corrección de vulnerabilidades de impacto crítico. La falla de mayor severidad es CVE-2026-0501 (CVSSv3 9.9), una inyección SQL en SAP S/4HANA que permite a usuarios con bajos privilegios comprometer totalmente la base de datos. Se han mitigado tres vulnerabilidades críticas adicionales: CVE-2026-0500 (CVSSv3 9.6) por ejecución remota de código en SAP Wily Introscope Enterprise Manager; y dos inyecciones de código, CVE-2026-0498 y CVE-2026-0491 (ambas con CVSSv3 9.1), que afectan a SAP S/4HANA y SAP Landscape Transformation respectivamente. En la categoría de prioridad alta, destaca CVE-2026-0492 (CVSSv3 8.8) por elevación de privilegios en bases de datos SAP HANA 2.0 y CVE-2026-0507 (CVSSv3 8.4) por inyección de comandos en el sistema operativo a través de servidores ABAP y RFCSDK. El boletín se completa con parches para fallos de severidad media, incluyendo XSS y divulgación de información en aplicaciones Fiori y NetWeaver. Más info RustyWater: evolución a Rust del implante de MuddyWater Según un informe de CloudSEK, la APT MuddyWater, asociada al Ministerio de Inteligencia y Seguridad de Irán, ha evolucionado su arsenal mediante el desarrollo y despliegue de RustyWater, un implante de acceso remoto escrito en Rust, distribuido a través de campañas de spearphishing dirigidas a los sectores diplomático, marítimo, financiero y de telecomunicaciones en Oriente Medio. El vector inicial de ataque es un documento de Word con icono falsificado que, al habilitar macros, ejecuta código para desplegar RustyWater, el cual establece comunicaciones asíncronas con C2, utiliza técnicas anti-análisis, persistencia mediante modificaciones de registro y arquitectura modular para ampliar capacidades post-compromiso. RustyWater facilita funciones de reconocimiento de red, exfiltración de metadatos del sistema y la ejecución de comandos de shell de forma remota. Más info Reprompt: un clic que permite exfiltrar datos desde Copilot Una investigación de Varonis Threat Labs ha identificado Reprompt, un flujo de ataque en Microsoft Copilot Personal que permite a actores maliciosos establecer un vector de exfiltración de datos sensibles con un solo clic en un enlace legítimo, eludiendo controles de seguridad empresariales y sin requerir complementos ni interacción adicional del usuario. La técnica explota el parámetro de URL "q" (Parameter 2 Prompt o P2P injection) para inyectar instrucciones maliciosas directamente desde un enlace legítimo de Microsoft. Al ejecutarse, el atacante utiliza una técnica de doble solicitud para eludir las salvaguardas nativas de IA, manteniendo acceso incluso tras cerrar la sesión y permitiendo la extracción continua de información como archivos accedidos, ubicación o datos personales. La exfiltración ocurre de forma sigilosa durante la comunicación entre Copilot y el servidor del atacante, lo que dificulta la detección con herramientas del lado del cliente. Los usuarios de Copilot Enterprise no se ven afectados por esta falla. Más info ◾ Este boletín es uno de los entregables de nuestro servicio Operational and Strategic Intelligence. Si deseas conocer el resto de los contenidos de inteligencia operativa y estratégica incluidos en el servicio contacta con nosotros →

16 de enero de 2026

Ciberseguridad

Boletín Semanal de Ciberseguridad, 3-9 enero

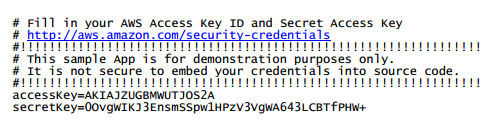

Ni8mare: vulnerabilidad RCE con CVSSv3 10.0 en la plataforma de automatización n8n Investigadores de Cyera han identificado una vulnerabilidad de ejecución remota de código (RCE) de severidad máxima (CVSSv3 10.0), catalogada como CVE-2026-21858, en la herramienta de automatización de flujos de trabajo n8n. El fallo, al que se le ha puesto el sobrenombre de Ni8mare, permite a atacantes no autenticados tomar el control total del servidor mediante la inyección de comandos en procesos específicos de ejecución de nodos. Esta debilidad reside en una validación insuficiente de las entradas de usuario y la explotación exitosa concede control completo sobre la instancia de n8n, con impacto directo en la confidencialidad, integridad y disponibilidad de los flujos de automatización y de las credenciales gestionadas. Dada la integración de esta plataforma con bases de datos y credenciales corporativas, el compromiso del servidor implica un riesgo sistémico de exfiltración de datos. Se urge a las organizaciones a actualizar a las versiones de parche publicadas por el fabricante y restringir el acceso a la interfaz de administración. Más info D-Link advierte de la explotación activa de CVE-2026-0625, vulnerabilidad crítica de inyección de comandos D-Link ha confirmado, tras un informe de la organización VulnCheck, una vulnerabilidad crítica de inyección de comandos remota catalogada como CVE-2026-0625 (CVSSv3 9.3 según VulnCheck) en múltiples gateways DSL que han alcanzado el final de soporte (modelos DSL-526B ≤ 2.01, DSL-2640B ≤ 1.07, DSL-2740R < 1.17 y DSL-2780B ≤ 1.01.14). La falla es atribuida a una biblioteca CGI con sanitización de entrada insuficiente en el endpoint dnscfg.cgi, lo que permite a un atacante sin autenticación inyectar y ejecutar comandos arbitrarios con impacto sobre confidencialidad, integridad y disponibilidad. Estos dispositivos alcanzaron el estado EoL/EoS en 2020 y no cuentan con parches disponibles, por lo que D-Link recomienda retirarlos y reemplazarlos por modelos con soporte activo o aislarlos en redes no críticas. Cabe destacar que, aunque no se ha publicado una PoC hasta ahora, hay evidencias de explotación activa de esta vulnerabilidad por actores de amenazas no determinados. Más info LockBit 5.0: análisis técnico de la nueva versión del ransomware AhnLab ha publicado un análisis en profundidad de LockBit 5.0, la evolución más reciente de esta familia de ransomware. La iteración 5.0 presenta evoluciones significativas en sus capacidades de evasión y técnicas de cifrado. Esta versión emplea algoritmos criptográficos híbridos para acelerar el compromiso de grandes volúmenes de datos y utiliza técnicas de ofuscación de código para dificultar el análisis por parte de soluciones EDR y antivirus tradicionales. LockBit 5.0 mantiene su modelo de Ransomware-as-a-Service (RaaS), facilitando su adopción por afiliados con distintos niveles de experiencia. También incorpora nuevas funcionalidades para la exfiltración automatizada de datos y la eliminación selectiva de copias de seguridad en la sombra. Además, utiliza scripts personalizados para deshabilitar defensas del sistema y asegurar la persistencia mediante la manipulación del registro de Windows. Las contramedidas recomendadas incluyen la segmentación de red, el uso de autenticación multifactor (MFA) y el monitoreo activo de procesos de cifrado anómalos. Más info PHALT#BLYX: campaña ClickFix contra el sector de la hostelería en Europa Securonix ha identificado una sofisticada campaña de ciberataque denominada PHALT#BLYX, atribuida a actores de amenazas rusos, que tiene como objetivo principal el sector de la hostelería, especialmente en países de Europa. La actividad maliciosa comienza con correos de phishing que suplantan a Booking.com, utilizando cebos de cancelaciones de reservas con cargos elevados para redirigir a las víctimas a sitios web fraudulentos. Una vez allí, se emplea la técnica de ingeniería social CickFix, donde se muestra un falso pantallazo azul (BSOD) y un error de CAPTCHA para engañar al usuario y que este pegue y ejecute manualmente un comando de PowerShell en el diálogo Ejecutar de Windows. El impacto de este ataque permite a los atacantes evadir defensas mediante el uso de herramientas legítimas como MSBuild.exe para compilar y ejecutar el payload final, una versión altamente ofuscada de DCRat. Este malware proporciona acceso remoto completo (RAT), persistencia en el sistema, capacidad de registro de teclas y la posibilidad de desplegar cargas secundarias tras desactivar Windows Defender. Se recomienda la formación de empleados contra tácticas de ClickFix y la monitorización de ejecuciones anómalas de herramientas de desarrollo como MSBuild. Más info Abuso de infraestructura de Google para campañas de phishing altamente evasivas RavenMail ha publicado un artículo en el que describe una campaña de abuso de funcionalidades legítimas de la infraestructura de Google, como Google Cloud Application Integration y servicios asociados, para enviar correos de phishing desde direcciones reales de Google que pasan todas las validaciones de autenticación (SPF, DKIM, DMARC) sin necesidad de suplantar dominios o comprometer servidores. Los enlaces apuntaban a Google Cloud Storage (storage.cloud.google.com), luego redirigían a googleusercontent.com para mostrar un CAPTCHA falso, y finalmente llevaban a una falsa página de login de Microsoft en un dominio malicioso para robar credenciales. En diciembre de 2025, la campaña atacó a más de 3000 organizaciones, principalmente en el sector manufacturero, pero también en tecnología y finanzas, con casi 9400 emails enviados. Este ataque subraya la necesidad de reforzar la seguridad de correo electrónico con detección basada en contexto, no solo en reputación y de educar a los usuarios para identificar correos con urgencias imprevistas, redirecciones engañosas y mensajes que usan servicios legítimos de forma inesperada. Más info ◾ Este boletín es uno de los entregables de nuestro servicio Operational and Strategic Intelligence. Si deseas conocer el resto de los contenidos de inteligencia operativa y estratégica incluidos en el servicio contacta con nosotros →

9 de enero de 2026

Ciberseguridad

Boletín Semanal de Ciberseguridad, 2 enero

Análisis del grupo de ciberespionaje HoneyMyte Investigadores de Securelist han analizado un sofisticado rootkit en modo kernel vinculado al grupo de ciberespionaje HoneyMyte (asociado a Mustang Panda), el cual es utilizado para lograr persistencia y evasión avanzada en entornos Windows. Esta técnica se basa en el despliegue de un controlador malicioso que intercepta funciones del núcleo del sistema operativo para ocultar la presencia de archivos, procesos y comunicaciones de red, neutralizando la efectividad de herramientas de seguridad convencionales. El método ha sido aplicado en campañas dirigidas contra sectores gubernamentales, diplomáticos y de investigación en el Sudeste Asiático, Asia Central y África, permitiendo a los atacantes mantener un acceso indetectable durante periodos prolongados. El impacto potencial es la pérdida total de integridad del sistema y la exfiltración de inteligencia crítica bajo un control absoluto del kernel. Más info Actores de amenazas lanzan millones de solicitudes maliciosas dirigidas a servidores Adobe ColdFusion Investigadores de GreyNoise Labs han identificado una campaña de explotación masiva denominada "ColdFusion++ Christmas Campaign", atribuida a un posible agente de acceso inicial (IAB) que opera desde la infraestructura de CTG Server Limited en Japón. La actividad maliciosa, que alcanzó su punto máximo el 25 de diciembre de 2025 para aprovechar la reducción de vigilancia, consistió en el escaneo y explotación coordinada de más de 767 CVEs distintos, incluyendo fallos críticos en Adobe ColdFusion como CVE-2023-26359 (CVSSv3 9.8 según Adobe), CVE-2023-38205 (CVSSv3 7.5 según Adobe) y CVE-2024-20767 (CVSSv3 7.4 según Adobe) mediante el uso de herramientas como Interactsh para la verificación de ataques fuera de banda (OAST). Con un impacto que abarca más de 2,5 millones de solicitudes contra 47 tecnologías diferentes (Tomcat, WordPress, SAP, etc.) en 20 países, siendo EE. UU. y España los más afectados, la campaña busca establecer puntos de apoyo persistentes para futuras intrusiones. Más info Detectada una campaña de spear-phishing dirigida a objetivos israelíes El Directorio Nacional de Ciberseguridad de Israel ha emitido una alerta urgente sobre una sofisticada campaña de spear-phishing dirigida a profesionales de los sectores de seguridad y defensa en Israel, atribuida al grupo de amenazas APT42 (también conocido como Charming Kitten). El método de ataque utiliza WhatsApp como vector principal, donde los atacantes suplantan a organizaciones legítimas mediante pretextos de conferencias y eventos de la industria para enviar mensajes con enlaces acortados a través del servicio msnl[.]ink. Al acceder, las víctimas son redirigidas a sitios web fraudulentos diseñados para el robo de credenciales o la descarga de archivos maliciosos, aprovechando una infraestructura de servidores estandarizada en países como Alemania, Países Bajos e Italia. El impacto de esta actividad, vinculada a objetivos de inteligencia iraníes, es el compromiso de personal de alto valor y la infiltración en redes críticas de defensa. Más info DarkSpectre: extensiones maliciosas a gran escala para espionaje, fraude y robo de inteligencia corporativa Investigadores identificaron a DarkSpectre, un actor de amenazas chino responsable de al menos tres grandes campañas maliciosas mediante extensiones de navegador, que han infectado a más de 8,8 millones de usuarios durante más de siete años. El grupo opera campañas paralelas como ShadyPanda (vigilancia y fraude de afiliados), GhostPoster (carga sigilosa de malware oculto en imágenes) y The Zoom Stealer, orientada al robo de inteligencia corporativa de plataformas de videoconferencia. DarkSpectre mantiene extensiones legítimas durante años para ganar confianza y luego las arma mediante actualizaciones o cargas remotas. Sus extensiones exfiltran datos en tiempo real, permiten ejecución remota de código y recopilan información sensible de reuniones empresariales. Más info Korean Air confirma una brecha de datos tras el ataque a un proveedor externo Korean Air confirmó que, tras un ciberataque a su proveedor externo de servicios de catering y ventas a bordo, KC&D, quedaron expuestos datos personales de alrededor de 30.000 empleados, incluidos nombres y números de teléfono o cuentas bancarias, aunque hasta el momento no se han reportado fraudes asociados. La aerolínea indicó que ya implementó medidas de seguridad de emergencia, notificó el incidente a las autoridades competentes y recomendó a su personal extremar la precaución ante comunicaciones sospechosas, además de revisar y reforzar los controles de seguridad con sus socios. Más info ◾ Este boletín es uno de los entregables de nuestro servicio Operational and Strategic Intelligence. Si deseas conocer el resto de los contenidos de inteligencia operativa y estratégica incluidos en el servicio contacta con nosotros →

2 de enero de 2026

Ciberseguridad

Boletín Semanal de Ciberseguridad, 20-26 diciembre

Prince of Persia reaparece con nueva actividad maliciosa El grupo APT iraní Infy, también conocido como Prince of Persia, ha reaparecido con nueva actividad maliciosa tras casi cinco años de aparente inactividad, según un análisis técnico de SafeBreach. Activo al menos desde 2004, el grupo ha llevado a cabo una campaña encubierta reciente dirigida a víctimas de alto valor en Oriente Medio, Europa, India y Canadá, utilizando versiones actualizadas del descargador Foudre y del implante Tonnerre para el perfilado y la exfiltración de datos. La campaña muestra una evolución en sus cadenas de ataque, sustituyendo macros por ejecutables incrustados en documentos y reforzando su infraestructura C2 mediante un algoritmo de generación de dominios (DGA) y un mecanismo de validación basado en firmas RSA. Más info Alianza estratégica entre Qilin, DragonForce y LockBit en el ecosistema ransomware En septiembre de 2025, DragonForce anunció una supuesta alianza con Qilin y LockBit en un foro clandestino ruso, en un contexto de fuerte presión policial y fragmentación del ecosistema ransomware. De acuerdo con Yarix, el anuncio se produjo tras operaciones internacionales que desmantelaron grupos relevantes como HIVE, AlphV/BlackCat y especialmente LockBit, afectado por la operación Cronos en febrero de 2024. El análisis de reclamaciones de ransomware en 2025 muestra un aumento global del 61 % interanual, pero con una menor concentración de actividad entre los principales actores. Tras el anuncio, Qilin incrementó notablemente su actividad, alcanzando el primer puesto con el 13,07 % de las reclamaciones anuales, mientras DragonForce mostró un crecimiento moderado. En contraste, LockBit permanece inactivo desde junio de 2025, pese a anunciar una versión 5.0 y sufrir un rechazo a la restauración de su cuenta en foros underground. Más info DIG AI: consolidación de un LLM ilícito en el cibercrimen Resecurity ha identificado la aparición de DIG AI, un modelo de lenguaje no censurado (dark LLM) operando en la red Tor y orientado a actividades criminales. Detectado por primera vez el 29 de septiembre, su uso aumentó de forma significativa durante el cuarto trimestre de 2025, especialmente en el periodo de vacaciones. A diferencia de plataformas legítimas, DIG AI carece de salvaguardas éticas y permite el acceso anónimo sin registro. Según el equipo HUNTER de Resecurity, la herramienta facilita la automatización de campañas maliciosas y reduce la barrera de entrada al cibercrimen. Entre sus capacidades se incluyen la generación de código malicioso, contenido fraudulento y material ilegal de alta peligrosidad. Aunque presenta limitaciones en tareas computacionalmente intensivas, sus resultados son operativamente viables. DIG AI se enmarca en el crecimiento de las denominadas “Not Good AI”, cuyas menciones en foros criminales aumentaron más de un 200% entre 2024 y 2025. Más info Operación PCPcat compromete miles de servidores Next.js y roba credenciales en masa La operación PCPcat es una campaña altamente sofisticada de robo de credenciales que ha comprometido más de 59.000 servidores Next.js a nivel global, explotando vulnerabilidades críticas (CVE-2025-29927 y CVE-2025-66478) para lograr ejecución remota de código. Mediante escaneos masivos y ataques de contaminación de prototipos, los atacantes inyectan cargas maliciosas que permiten la extracción sistemática de datos sensibles como archivos .env, claves SSH, credenciales en la nube y tokens de desarrollo. La infraestructura C2, alojada en Singapur, expone métricas operativas sin autenticación, revelando una tasa de éxito del 64,6 %, entre 300.000 y 590.000 credenciales robadas y un potencial de expansión de hasta 41.000 servidores diarios. Más info Italia multa a Apple con 98 millones por la gestión del consentimiento en App Tracking Transparency La Autoridad Garante de la Competencia y del Mercado (AGCM) de Italia ha impuesto una multa de 98 millones de euros a Apple por abusar de su posición dominante en el mercado de distribución de aplicaciones móviles con su función de App Tracking Transparency (ATT), introducida en 2021. El regulador determinó que las reglas de ATT obligan a los desarrolladores externos a solicitar el consentimiento de los usuarios dos veces para fines de seguimiento de datos y publicidad personalizada, mientras que las propias aplicaciones de Apple no muestran ese aviso, generando una ventaja competitiva injusta que puede perjudicar a terceros. Más info ◾ Este boletín es uno de los entregables de nuestro servicio Operational and Strategic Intelligence. Si deseas conocer el resto de los contenidos de inteligencia operativa y estratégica incluidos en el servicio contacta con nosotros →

26 de diciembre de 2025

Ciberseguridad

Boletín Semanal de Ciberseguridad, 13-19 diciembre

Google vincula a más grupos estado-nación con los ataques React2Shell Google ha confirmado la explotación activa y global del fallo React2Shell (CVE-2025-55182) por múltiples actores de amenazas, incluyendo a Earth Lamia, Jackpot Panda, y a cinco nuevos grupos de ciberespionaje vinculados a China: UNC6600 (desplegando MINOCAT), UNC6586 (SNOWLIGHT), UNC6588 (backdoor COMPOOD), UNC6603 (HISONIC actualizado) y UNC6595 (ANGRYREBEL.LINUX RAT), junto a atacantes iraníes y con motivación financiera, desplegando el minero XMRig. Esta actividad maliciosa busca ejecutar comandos, robar archivos de configuración y credenciales de AWS e instalar malware, afectando a decenas de organizaciones y a más de 116.000 direcciones IP vulnerables a nivel mundial (principalmente en EE. UU.). React2Shell es una falla RCE sin autenticación (CVSSv3 de 10.0 según Facebook) que permite ejecutar código arbitrario con una única solicitud HTTP, afectando a una gran cantidad de sistemas. Se ha observado la difusión de PoCs y scanning tools en foros clandestinos, siendo la principal recomendación de seguridad parchear inmediatamente los React Server Components vulnerables (versiones 19.0.1, 19.1.2, o 19.2.1 o superiores). Más info Ink Dragon se esconde en redes gubernamentales europeas Check Point Research ha identificado una avanzada red de infraestructura de ataque vinculada al grupo de espionaje chino Ink Dragon (Earth Alux, Jewelbug o REF7707), la cual utiliza una técnica denominada "red de relevo basada en víctimas". Este método consiste en desplegar un módulo malicioso personalizado (ShadowPad IIS Listener Module) en servidores comprometidos, el cual registra nuevos listeners de URL mediante la API HttpAddUrl para interceptar silenciosamente el tráfico legítimo de IIS y transformar los servidores de las víctimas en nodos activos de una malla distribuida para reenviar comandos y tráfico C2. La técnica, aplicada recientemente contra entidades gubernamentales en Europa, Sudeste Asiático y Sudamérica, permite que una víctima sirva de puente de comunicación para atacar a otras organizaciones, dificultando la atribución al mezclar el tráfico malicioso con el flujo legítimo. Además de explotar desconfiguraciones persistentes en ASP.NET ViewState y fallos en SharePoint (ToolShell), el grupo emplea herramientas como el troyano FinalDraft para exfiltración a través de la API de Microsoft Graph. Se recomienda revisar las claves de máquina (machineKey) en servidores IIS, aplicar parches contra ToolShell (CVE-2025-49706, entre otros) y monitorizar la creación de servicios o tareas programadas inusuales (como "SYSCHECK"). Más info BlindEagle intensifica el espionaje contra organismos del Gobierno colombiano con phishing avanzado y malware en memoria Zscaler ThreatLabz detectó en septiembre de 2025 una campaña de spearphishing atribuida a BlindEagle contra una agencia gubernamental colombiana vinculada al Ministerio de Comercio. El ataque partió de un correo enviado desde una cuenta interna comprometida para evadir controles de seguridad. El mensaje usaba un señuelo legal y un archivo SVG que redirigía a un portal judicial falso. Desde ahí se desplegó una cadena sin archivos basada en JavaScript y PowerShell, con esteganografía para ocultar la carga. El malware Caminho actuó como downloader, descargando en memoria el payload final desde Discord. La carga final fue DCRAT, un RAT basado en .NET con capacidades de espionaje y evasión. La atribución se sustenta en infraestructura, victimología, señuelos legales y herramientas coherentes con campañas previas de BlindEagle. Más info Evolución técnica del cifrado de RansomHouse RansomHouse, una operación de Ransomware-as-a-Service (RaaS) vinculada al grupo identificado como Jolly Scorpius, ha incrementado la complejidad de su módulo de cifrado (“Mario”). Tradicionalmente empleaba un esquema de cifrado lineal de una sola fase, mientras que las muestras recientes implementan un proceso de cifrado por capas con doble clave (primaria de 32 bytes y secundaria de 8 bytes) y procesamiento de segmentos de fichero de tamaño dinámico, complicando el análisis estático y la ingeniería inversa. El RaaS mantiene una arquitectura modular consistente en una herramienta de gestión persistente (MrAgent) para entornos ESXi y el cifrador Mario, operando con una cadena de ataque que abarca desarrollo, infiltración, exfiltración/despliegue y extorsión. El actor ejecuta doble extorsión mediante robo y cifrado de datos, seguido de amenazas de divulgación, afectando múltiples sectores críticos y enumerando al menos 123 víctimas en su sitio de fugas desde 2021. La actualización subraya una tendencia de sofisticación técnica en ransomware y la necesidad de controles adaptativos de defensa. Más info Amazon interrumpe campaña del GRU contra infraestructuras críticas en la nube El equipo de Threat Intelligence de Amazon ha interrumpido una campaña activa atribuida con alta confianza a actores vinculados al GRU ruso, orientada a comprometer infraestructuras críticas occidentales, especialmente del sector energético. La actividad, observada desde 2021, afectó a infraestructuras cloud de clientes mediante acceso inicial a dispositivos perimetrales. Hasta 2024, los atacantes explotaron vulnerabilidades en productos como WatchGuard, Confluence y Veeam, además de dispositivos mal configurados. En 2025, el grupo redujo el uso de 0-days y N-days, priorizando el abuso de interfaces de gestión expuestas en routers, VPN, appliances de red y plataformas colaborativas. El objetivo operativo se mantuvo constante: persistencia, robo de credenciales y movimiento lateral con mínima exposición. Amazon asocia la actividad a Sandworm y Curly COMrades, este último presuntamente encargado de acciones post-compromiso. No se detectaron fallos en servicios AWS, sino en dispositivos gestionados por clientes sobre EC2. Amazon notificó a los afectados, compartió inteligencia con terceros y recomendó auditorías de dispositivos, detección de reutilización de credenciales y refuerzo de controles de seguridad en AWS. Más info ◾ Este boletín es uno de los entregables de nuestro servicio Operational and Strategic Intelligence. Si deseas conocer el resto de los contenidos de inteligencia operativa y estratégica incluidos en el servicio contacta con nosotros →

19 de diciembre de 2025

Telefónica Tech

Cyber Tech Games IV: Christmas edition

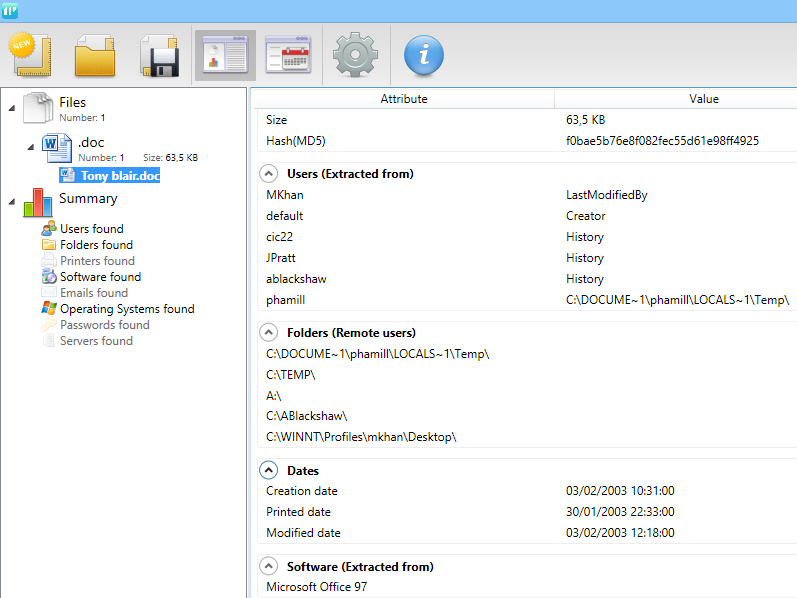

La temporada más mágica del año también trae consigo un desafío que pondrá a prueba tus habilidades de ciberseguridad, lógica y análisis. En esta edición especial de Navidad de Cyber Tech Games la IA ha decidido optimizar la logística de los regalos… pero algo no ha salido bien. La IA ha clonado a Papá Noel para asegurarse de que los juguetes lleguen a tiempo a todos los hogares… pero nos la ha jugado: ninguno de ellos tiene la clave para acceder al sistema de reparto de los regalos. Lo único que nos queda es un archivo binario misterioso que contiene algún tipo de pista. ¿Serás capaz de encontrar la clave y desbloquear el sistema de reparto de regalos antes que nadie? ️ Descargar binario misterioso para Mac (MD5 f0efe77917dc6257790588c9c253f09a) Descargar binario misterioso para Linux (MD5 86b2becb89d767f5a9ba9ddc35604c75) ¿Cómo participar? No necesitas inscribirte ni registrarte. Simplemente resuelve el reto, consulta las bases legales y envía tu solución antes del jueves 18 a las 10:00 a. m. CET al correo electrónico: hello.telefonicatech@telefonica.com detallando en un documento Word o PDF cómo llegaste a la solución (pasos, capturas, comandos, etc.). Premio para el elfo que salve la Navidad El primero en resolver correctamente el reto será podrá hacerse con el premio especial de esta edición: tarjeta Amazon por valor de 200€. Además, destacaremos a los ganadores en nuestras redes sociales. ■ Actualizado jueves 18, 10 am CET: Gracias a todos los que habéis participado. ¡Nos vemos en el próximo Cyber Tech Games!

16 de diciembre de 2025

Ciberseguridad

Boletín Semanal de Ciberseguridad, 6-12 diciembre

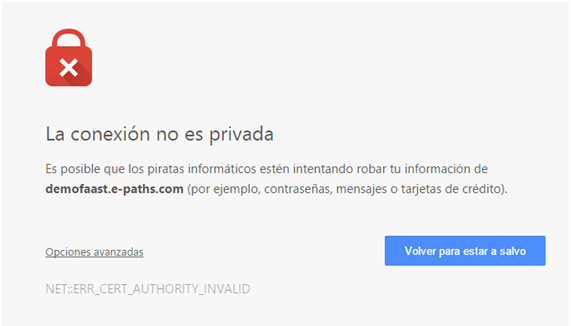

Google corrige vulnerabilidad 0-day en LibANGLE explotada activamente Google ha publicado actualizaciones de emergencia para Chrome que mitigan una vulnerabilidad 0-day de alta severidad en la biblioteca LibANGLE, identificada como un desbordamiento de búfer en el renderer Metal debido a un dimensionamiento incorrecto de memoria. El fallo permite corrupción de memoria, fugas de información y potencial ejecución arbitraria de código. La corrección está disponible en la versión 143.0.7499.x para Windows, macOS y Linux, aunque su despliegue global puede demorarse. El proveedor mantiene detalles restringidos hasta que la mayoría de usuarios apliquen el parche. Este incidente eleva a ocho las vulnerabilidades 0-day explotadas y corregidas por Google en 2025, que incluyen fallos previos en V8, mecanismos de sandbox escape y exploits utilizados en operaciones de espionaje y secuestro de cuentas. Se recomienda verificar y aplicar la actualización de Chrome de forma inmediata. Más info Actualización de seguridad de Microsoft corrige 57 vulnerabilidades, incluidas tres 0-days Microsoft ha publicado el Patch Tuesday de diciembre de 2025 con 57 vulnerabilidades corregidas, entre ellas una 0-day explotada activamente y dos fallos divulgados públicamente. El lote incluye 28 fallas de elevación de privilegios, 19 de ejecución remota de código, cuatro de divulgación de información, tres de denegación de servicio y dos de suplantación. La 0-day explotada, CVE-2025-62221 (CVSSv3 7.8 según fabricante), afecta al controlador Windows Cloud Files Mini Filter Driver y permite elevación local a privilegios SYSTEM mediante un use-after-free. Las vulnerabilidades divulgadas públicamente incluyen CVE-2025-64671 (CVSSv3 8.4 según fabricante), que habilita ejecución de comandos locales en Copilot para JetBrains mediante inyección de comandos a través de archivos no confiables o servidores MCP, y CVE-2025-54100 (CVSSv3 7.8 según fabricante), un fallo en PowerShell que permite ejecutar código cuando Invoke-WebRequest procesa contenido web malicioso. Microsoft ha incorporado medidas adicionales, como advertencias de seguridad al usar Invoke-WebRequest, y atribuye los descubrimientos a múltiples investigadores externos y equipos internos de seguridad. Más info Exposición de infraestructura operativa de LockBit 5.0 El investigador Rakesh Krishnan ha identificado la infraestructura clave de LockBit 5.0, vinculando la dirección IP 205.185.116.233 y el dominio karma0.xyz con su sitio de filtraciones más reciente. El servidor, alojado en AS53667 (PONYNET/FranTech), muestra una página de protección DDoS rotulada como “LOCKBITS.5.0”, confirmando su función operativa. El dominio, registrado el 12 de abril de 2025 con privacidad de Namecheap y DNS de Cloudflare, mantiene estado clientTransferProhibited, indicando medidas de retención de control. Escaneos del host revelan múltiples servicios expuestos, incluidos FTP (21), HTTP (80/5000/47001), WinRM (5985), un servidor de ficheros (49666) y, especialmente, RDP en el puerto 3389, considerado un vector crítico de acceso remoto no autorizado. Esta filtración coincide con la reactivación de LockBit 5.0, que incorpora soporte para Windows/Linux/ESXi, extensiones aleatorias, evasión geográfica y cifrado acelerado mediante XChaCha20. La exposición confirma deficiencias recurrentes de OPSEC en el grupo. Se recomienda bloquear de forma inmediata el dominio y la IP, además de monitorizar actividad asociada. Más info Storm-0249 adopta tácticas avanzadas para facilitar operaciones de ransomware ReliaQuest ha identificado un cambio táctico en Storm-0249, actor inicialmente dedicado al brokerage de accesos, hacia técnicas más sigilosas orientadas a preparar intrusiones para afiliados de ransomware. El grupo emplea spoofing de dominios, carga lateral de DLL y ejecución fileless en PowerShell, incluyendo la táctica ClickFix para inducir a víctimas a ejecutar comandos maliciosos vía Run. El procedimiento descarga un script desde un dominio que imita a Microsoft y ejecuta un MSI con privilegios de SYSTEM, que despliega una DLL troyanizada de SentinelOne para su posterior sideloading. Bajo procesos legítimos, el actor ejecuta utilidades nativas como reg.exe y findstr.exe para extraer identificadores como MachineGuid, utilizados por familias como LockBit y ALPHV para vincular claves de cifrado a sistemas concretos. El uso de técnicas living-off-the-land y procesos firmados reduce la detectabilidad y evidencia un desplazamiento desde campañas masivas hacia ataques de precisión orientados a facilitar operaciones de ransomware. Más info Fortinet corrige fallos que comprometen autenticación y gestión de credenciales Fortinet lanzó parches de seguridad para corregir dos vulnerabilidades críticas que afectan a FortiOS, FortiWeb, FortiProxy y FortiSwitchManager. Identificadas como CVE-2025-59718 y CVE-2025-59719 (CVSSv3 9.8 según fabricante), ambas vulnerabilidades permiten eludir la autenticación SSO de FortiCloud mediante mensajes SAML manipulados debido a una validación criptográfica deficiente. Aunque la función FortiCloud SSO no está activada por defecto, se habilita automáticamente cuando el dispositivo se registra en FortiCare, salvo que el administrador desactive manualmente la opción correspondiente. Fortinet recomienda desactivar temporalmente el inicio de sesión SSO en FortiCloud hasta aplicar los parches de seguridad. Además, la empresa corrigió otras vulnerabilidades; CVE-2025-59808 (CVSSv3 6.8 según Fortinet), que permite restablecer contraseñas sin solicitar la contraseña actual si un atacante ya accedió a la cuenta, y CVE-2025-64471 (CVSSv3 7.5), que posibilita autenticarse usando un hash en lugar de la contraseña. Más info ◾ Este boletín es uno de los entregables de nuestro servicio Operational and Strategic Intelligence. Si deseas conocer el resto de los contenidos de inteligencia operativa y estratégica incluidos en el servicio contacta con nosotros →

12 de diciembre de 2025

AI & Data

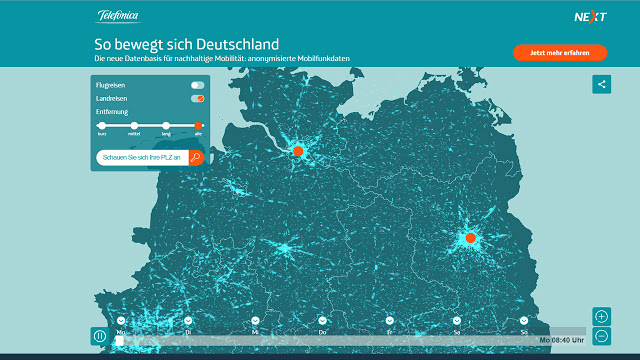

Del dato al impacto transformador: 11 respuestas para entender el valor del análisis de movilidad

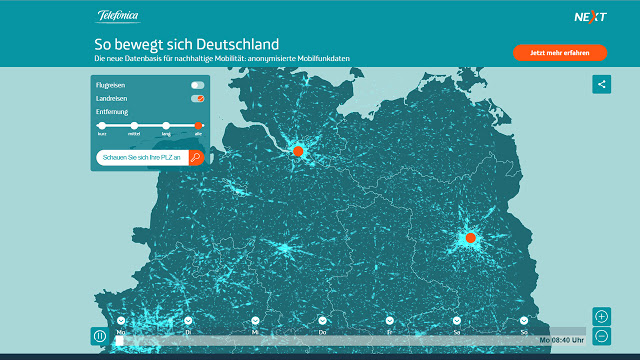

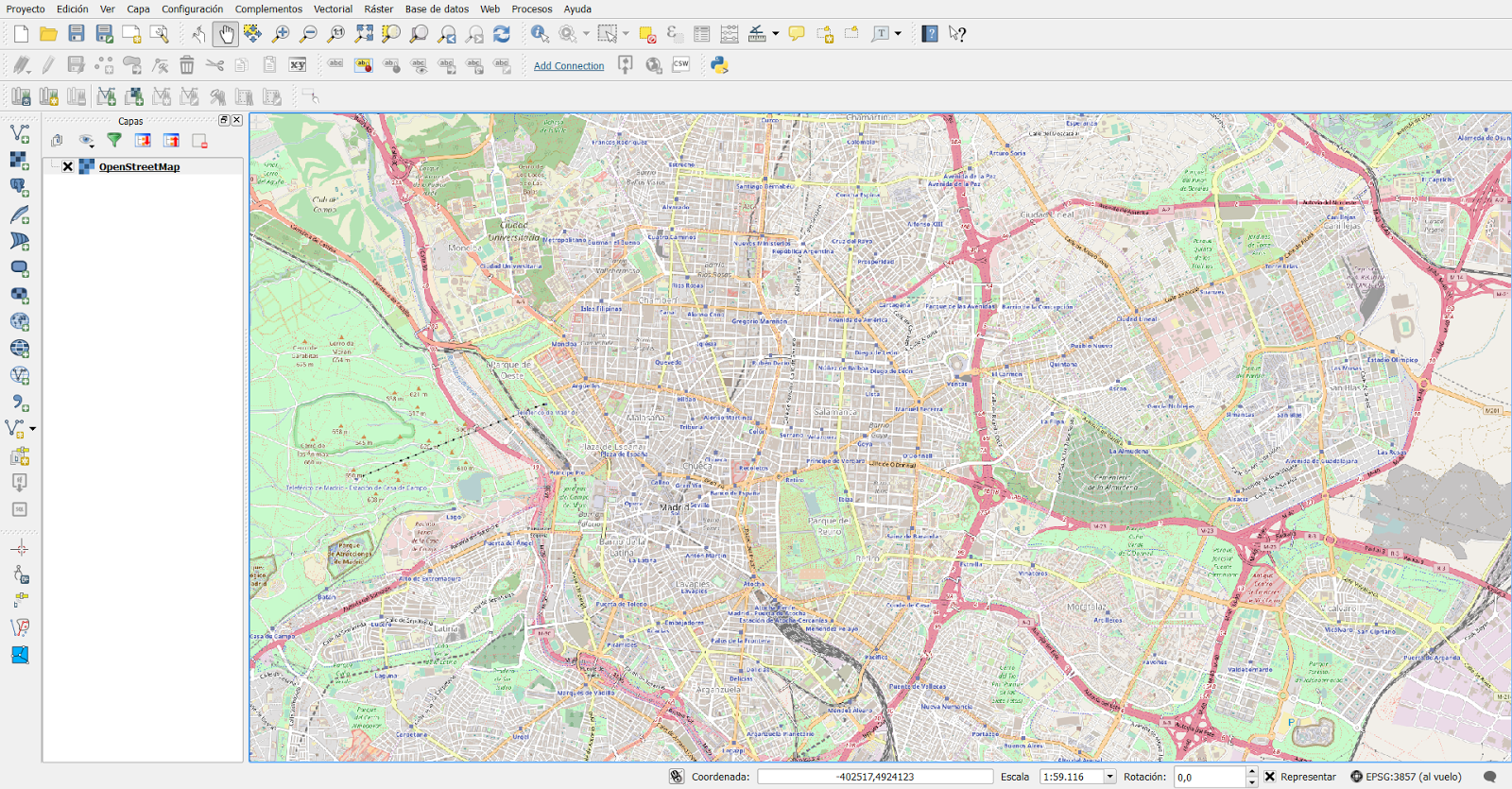

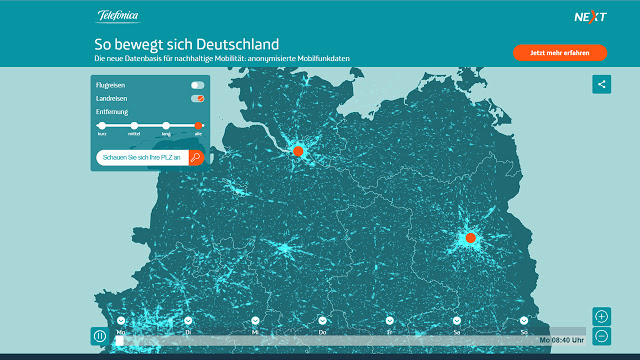

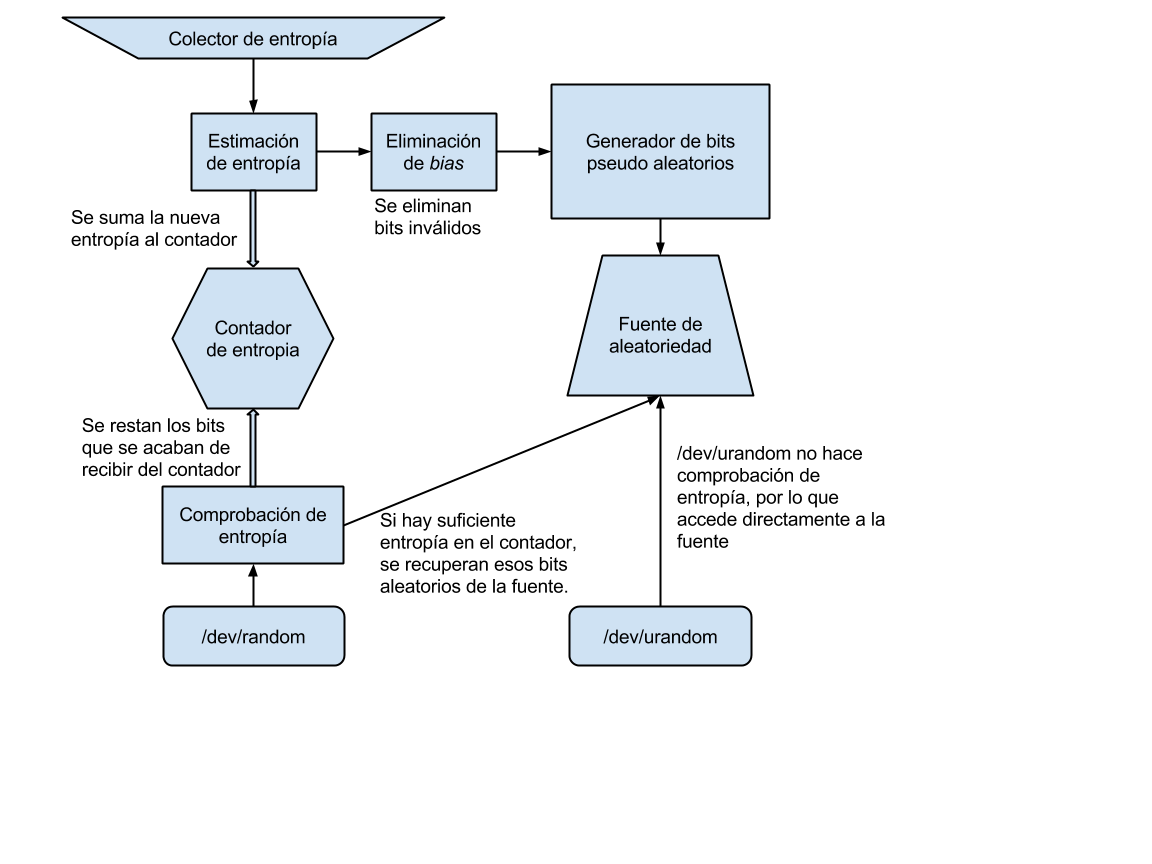

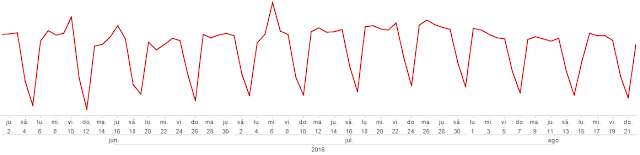

Detrás de cada desplazamiento hay decisiones, rutinas y patrones que, vistos de forma agregada, revelan cómo funcionan nuestras ciudades, cómo se comporta la población y hacia dónde se mueven las dinámicas sociales y económicas. Comprender esa movilidad, más allá del dato aislado, se ha convertido en una herramienta clave para anticipar necesidades, optimizar recursos y tomar mejores decisiones. En Telefónica Tech, gracias a nuestra plataforma Smart Steps, analizamos grandes volúmenes de datos anonimizados y tratados con IA para ofrecer esa visión agregada de la movilidad, transformándola en conocimiento útil para la planificación urbana, la gestión del turismo, el diseño de infraestructuras o la estrategia empresarial. ¿Cómo pueden los datos de movilidad ayudarnos a construir entornos más sostenibles? ¿Qué papel juegan en la eficiencia de los servicios públicos o en la toma de decisiones corporativas? ¿Qué tipo de información se puede extraer realmente del movimiento de millones de personas? ¿Y cómo garantizar que todo ello se haga protegiendo la privacidad? Comprender la movilidad permite anticipar necesidades, optimizar recursos y planificar con precisión. Para dar respuesta a estas y otras preguntas, Francisco Celeiro, Global Head of Data Solutions, responde a once cuestiones clave que ayudan a entender el valor del análisis de la movilidad como palanca de transformación económica, social y medioambiental. ¿Qué entendemos por análisis de movilidad y por qué se ha convertido en una herramienta estratégica? ¿En qué se diferencia del uso de fuentes tradicionales como encuestas o sensores físicos? ¿Qué decisiones concretas permite tomar este tipo de análisis en el ámbito público y privado? ¿Qué sectores se están beneficiando más del análisis de movilidad y por qué? ¿Cómo convertimos los datos de movilidad en conocimiento útil en Telefónica Tech? ¿Qué impacto transformador tiene en la eficiencia operativa y la optimización de recursos? ¿Cómo se relaciona el análisis de movilidad con la sostenibilidad urbana y medioambiental? ¿Puede este análisis anticipar comportamientos futuros? ¿Qué valor tiene esa capacidad predictiva? ¿Qué garantías ofrece el análisis de movilidad desde el punto de vista de privacidad y ética de los datos? ¿Qué condiciones hacen que este análisis genere verdadero valor y no solo datos? ¿Qué aporta nuestra solución Smart Steps en el análisis de movilidad? 1. ¿Qué entendemos por análisis de movilidad y por qué se ha convertido en una herramienta estratégica? El análisis de movilidad consiste en estudiar cómo se desplazan las personas por un territorio: desde dónde vienen, hacia dónde van, en qué franjas horarias, con qué intensidad y con qué patrones recurrentes. Más allá de “contar desplazamientos”, permite comprender cómo se organiza la vida urbana, cómo se utilizan los espacios públicos y qué necesidades suegen en función del comportamiento colectivo. En un mundo donde las dinámicas cambian rápidamente —teletrabajo, turismo, eventos, estacionalidad— disponer de esta visión se ha convertido en una herramienta estratégica para el sector público y privado. 2. ¿En qué se diferencia del uso de fuentes tradicionales como encuestas o sensores físicos? El análisis de movilidad complementa y supera a las fuentes tradicionales en varios aspectos: Cobertura geográfica completa, no limitada a puntos concretos como cámaras o aforos. Continuidad temporal: datos actualizados diariamente, no solo en oleadas anuales o puntuales. Contextualidad: permite relacionar cambios de movilidad con otros factores (clima, eventos, transporte). Representatividad amplia al partir de señales reales del comportamiento agregado. Escalabilidad: un mismo enfoque sirve para un municipio, una región o un país entero. Visualización de la densidad del tráfico en calles y carreteras. Mientras que encuestas y sensores ofrecen una fotografía estática, la movilidad aporta una película continua de cómo se transforma un territorio. 3. ¿Qué decisiones concretas permite tomar este tipo de análisis en el ámbito público y privado? Tanto en entornos públicos como empresariales, el análisis de movilidad permite pasar del supuesto al dato. En el sector público, ayuda a planificar servicios sanitarios, educativos o sociales según el uso real, reforzar el transporte público en momentos de mayor demanda y anticipar la afluencia a eventos, temporadas turísticas o festividades. También es clave para optimizar infraestructuras críticas como el suministro de agua o la recogida de residuos. En el ámbito privado, permite tomar decisiones como dónde abrir una nueva tienda, cómo ajustar horarios y turnos según el comportamiento real del cliente o cómo dimensionar con precisión servicios logísticos y de última milla. Incluso puede utilizarse para medir el impacto real de una campaña comercial, en términos de visitas físicas a una zona. ■ Un ejemplo ilustrativo es el proyecto de Cetaqua en Benidorm, donde el análisis de movilidad permitió anticipar picos de población flotante y adaptar la gestión del agua en tiempo real. 4. ¿Qué sectores se están beneficiando más del análisis de movilidad y por qué? Los principales sectores que ya lo utilizan de forma intensiva son: Turismo: para conocer origen de visitantes, estacionalidad y patrones de consumo. Retail: entender flujos peatonales, zonas calientes y competencia en un área. Transporte y logística: optimizar rutas, hubs y momentos de alta demanda. Infraestructuras: casos como National Highways (UK) o AMB (Barcelona) lo emplean para mejorar la planificación. Energía y utilities: dimensionar consumo, redes y mantenimiento. Smart cities: gestionar mejor la ciudad basándose en uso real, no en hipótesis. Administración pública: como eje transversal que conecta todos los anteriores. 5. ¿Cómo convertimos los datos de movilidad en conocimiento útil en Telefónica Tech? En Telefónica Tech seguimos una cadena de valor clara y robusta para el análisis de movilidad, diseñada para asegurar precisión y respeto por la privacidad desde la recogida del dato hasta su aplicación práctica. Todo comienza con la recolección de señales móviles distribuidas a lo largo del territorio, que tratamos mediante técnicas certificadas de anonimización y agregación, eliminando cualquier posibilidad de identificación personal. A partir de esos datos, aplicamos modelos estadísticos y de IA que nos permiten inferir patrones de movilidad: trayectos origen-destino, estancias, flujos horarios, densidad y perfiles sociodemográficos agregados. Afluencia de público al encuentro Real Madrid vs. Barcelona el domingo 26 de octubre a las 16:15 horas en el estadio Bernabéu (Madrid). Esa información se presenta de forma visual a través de nuestra plataforma Smart Steps, que permite explorar los resultados de manera intuitiva, generar informes personalizados y facilitar la toma de decisiones, tanto operativas como estratégicas. Además, acompañamos a nuestros clientes con asesoramiento experto y contrastamos los resultados con fuentes externas (como censos o estadísticas oficiales) para asegurar que los análisis sean representativos y útiles en la realidad concreta de cada territorio. 6. ¿Qué impacto transformador tiene en la eficiencia operativa y la optimización de recursos? El impacto real suele ser inmediato: Reducción de costes operativos gracias a una planificación basada en demanda real. Ajuste correcto de plantillas, rutas y turnos. Mejora del servicio al ciudadano o al cliente final. Capacidad de anticipar cuellos de botella antes de que ocurran. ■ Un ejemplo conocido es la planificación operativa durante grandes eventos como el MWC, donde conocer las puntas de movimiento permite preparar recursos con precisión. 7. ¿Cómo se relaciona el análisis de movilidad con la sostenibilidad urbana y medioambiental? La movilidad es una de las claves para reducir emisiones. Si entendemos cuándo y por qué se concentran los desplazamientos: Se pueden proponer alternativas de transporte más sostenibles. Se reducen desplazamientos innecesarios. Se optimiza la logística urbana. Se dimensiona mejor el consumo energético vinculado a la actividad humana. Una ciudad que se conoce a sí misma puede construir un modelo ambientalmente más eficiente. 8. ¿Puede este análisis anticipar comportamientos futuros? ¿Qué valor tiene esa capacidad predictiva? Sí. A partir de series temporales, estacionalidad y comportamiento histórico, es posible: Prever afluencia turística a 3–6 meses. Anticipar uso de transporte o picos en zonas concretas. Predecir cómo afectará un evento, una obra o una política pública. Visualización en Smart Steps del histórico de afluencia para una misma localización. El valor reside en actuar antes: preparar recursos, ajustar inversiones y reducir riesgos. 9. ¿Qué garantías ofrece el análisis de movilidad desde el punto de vista de privacidad y ética de los datos? El análisis de movilidad no identifica personas. Trabaja exclusivamente con: Datos anonimizados y agregados. Ningún identificador directo o indirecto. Modelos estadísticos que generan conocimiento colectivo, no individual. La transparencia y la ética son esenciales: un dato que no genera confianza pierde todo su valor transformador. 10. ¿Qué condiciones hacen que este análisis genere verdadero valor y no solo datos? Los datos solo aportan valor si: Se integran en la toma de decisiones. Hay objetivos claros y métricas relevantes. Existe cultura organizativa basada en evidencia. Se combinan múltiples fuentes (movilidad, censos, sensores). Se acompañan de interpretación experta. El dato por sí solo informa; bien aplicado, transforma. 11. ¿Qué aporta nuestra solución Smart Steps en el análisis de movilidad? Smart Steps es la solución tecnológica que hace posible todo lo anterior en un único entorno integrado. Su valor reside en combinar capacidades técnicas, cobertura nacional y una orientación clara a la toma de decisiones. Entre sus funcionalidades clave destacan: Cobertura continua del territorio nacional, basada en eventos móviles anonimizados. Modelos de IA y estadística que generan patrones fiables de origen-destino, permanencia y segmentación agregada. Interfaz visual que permite explorar los insights de forma sencilla, generar informes y exportar los datos relevantes. Se trata de una solución aplicable a múltiples sectores, como turismo, retail, infraestructuras o energía, con casos de uso ya validados en distintos contextos. Además, Smart Steps incluye acompañamiento experto y cuenta con el sello Eco Smart, que certifica su alineación con criterios de sostenibilidad y eficiencia energética. Telefónica Tech AI & Data Smart Steps: comprendiendo la movilidad 23 de mayo de 2024

9 de diciembre de 2025

Ciberseguridad

Boletín Semanal de Ciberseguridad, 5 diciembre