Detectados "clickers" suplantando juegos y apps en Google Play

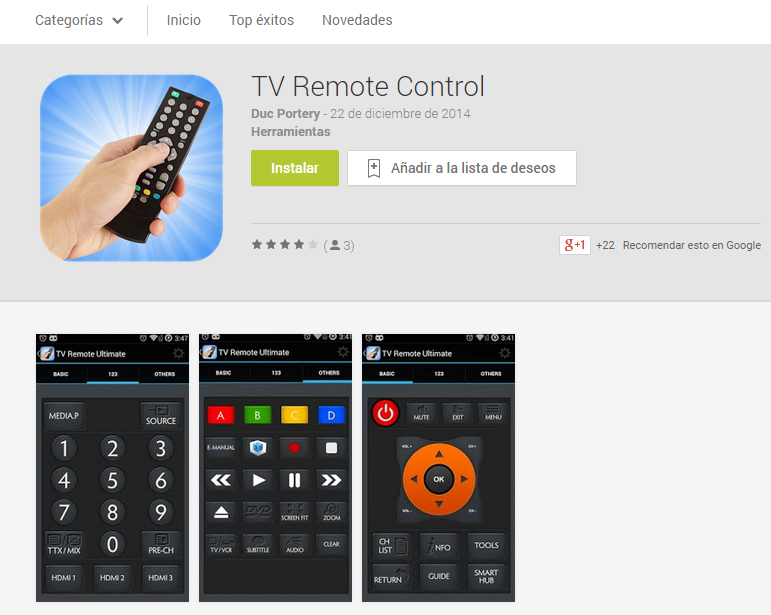

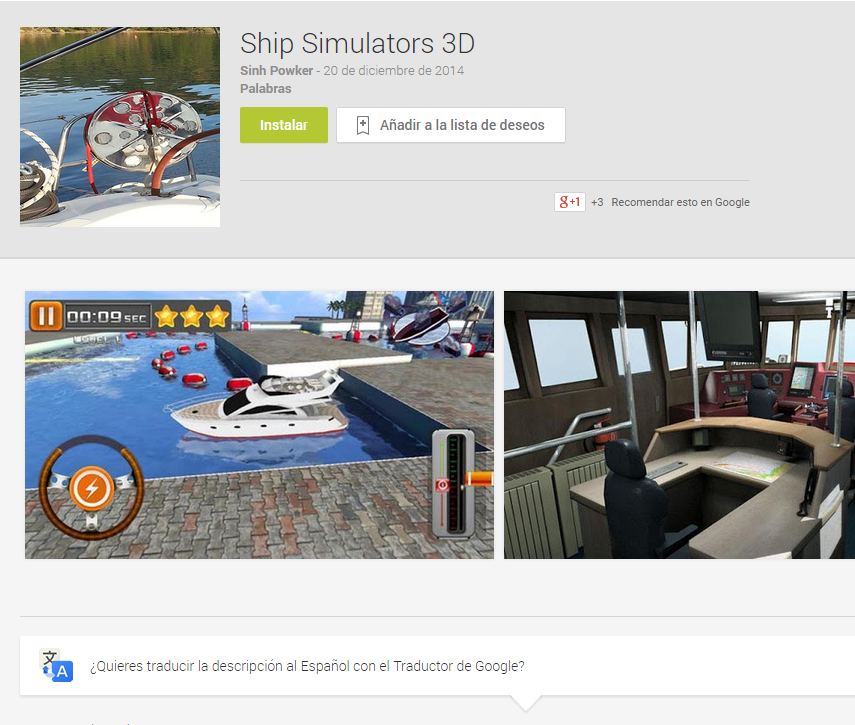

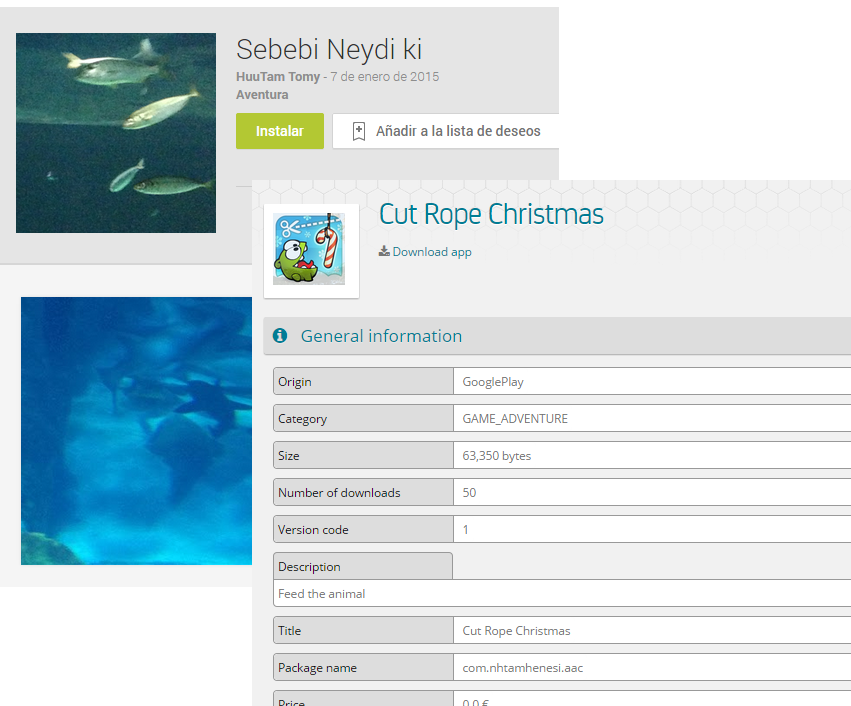

Desde diciembre, un desarrollador ha ido subiendo apps a Google Play, cuyo único fin era el de iniciarse con el teléfono y realizar peticiones GET en segundo plano. Bajo la promesa de diferentes temáticas, desde mandos a distancia hasta simuladores, pasando por buscador de vídeos X y juegos, se han ido descargando estas apps maliciosas que suman unas 50.000 descargas, entre unas 32 diferentes que hemos localizado. Obviamente no significa que haya el mismo número de víctimas (VerifyApps y otros factores pueden influir) pero parece que ha resultado muy popular.

Algunas de las apps que no eran más que clickers bajo diferentes "disfraces" para atraer a las víctimas Una de las más curiosas, es una calculadora científica

con textos completamente en italiano. Hemos avisado a Google para que retire una aplicación que aún se mantenía en online (quizás por ser un poco más avanzada que las anteriores y haber pasado inadvertida), y que habíamos localizado gracias a Path5.

Algunas de las apps que no eran más que clickers bajo diferentes "disfraces" para atraer a las víctimas Una de las más curiosas, es una calculadora científica

con textos completamente en italiano. Hemos avisado a Google para que retire una aplicación que aún se mantenía en online (quizás por ser un poco más avanzada que las anteriores y haber pasado inadvertida), y que habíamos localizado gracias a Path5.

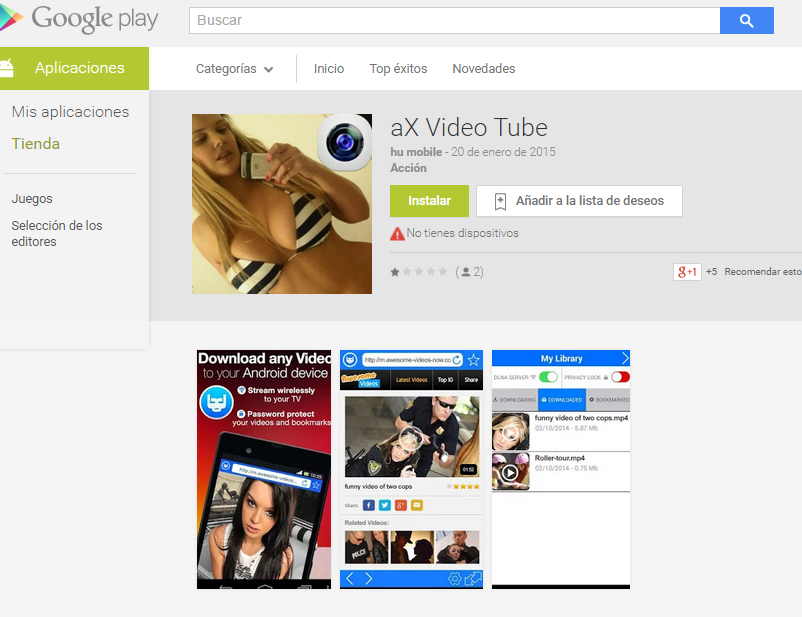

App que no había sido retirada aún de Google Play. Una de las últimas que quedaban.

App que no había sido retirada aún de Google Play. Una de las últimas que quedaban.

Tenía un comportamiento un poco más sofisticado que las anteriores

Qué hace la app

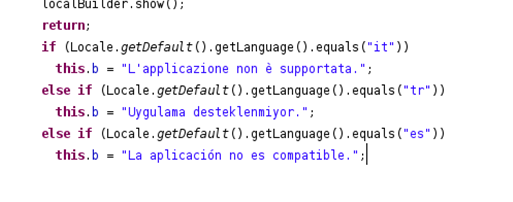

Cuando se arranca, siempre presenta un diálogo con el texto "La aplicación no es compatible" en italiano, turco y español, entre otros idiomas.

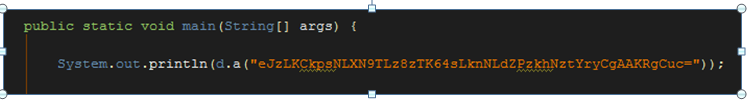

Siempre presenta el mismo diálogo cuando se lanza Oculta su icono, modificando valores en el manifest, tras la primera ejecución y después de mostrar el mensaje. No hace nada más hasta que observe un cambio en la wifi, conexión a datos o un reinicio. Se conecta a esta URL codificada (no en base64, aunque lo parezca). La hemos descodificado:

Siempre presenta el mismo diálogo cuando se lanza Oculta su icono, modificando valores en el manifest, tras la primera ejecución y después de mostrar el mensaje. No hace nada más hasta que observe un cambio en la wifi, conexión a datos o un reinicio. Se conecta a esta URL codificada (no en base64, aunque lo parezca). La hemos descodificado:

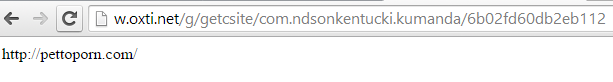

URL codificada Resulta ser: hxxp://1.oin.systems/check.php. Si obtiene un "True", que es siempre, comenzará su actividad.

URL codificada Resulta ser: hxxp://1.oin.systems/check.php. Si obtiene un "True", que es siempre, comenzará su actividad.

Otras variantes, se conectan a puntos como este:

O este, según la muestra: hxxp://pop.oin.systems/commands.php.

Constantemente (con cada refresco) le indica a qué servidor ir a hacer clic en los anuncios. Con cada conexión va recibiendo diferentes dominios a los que debe conectarse.

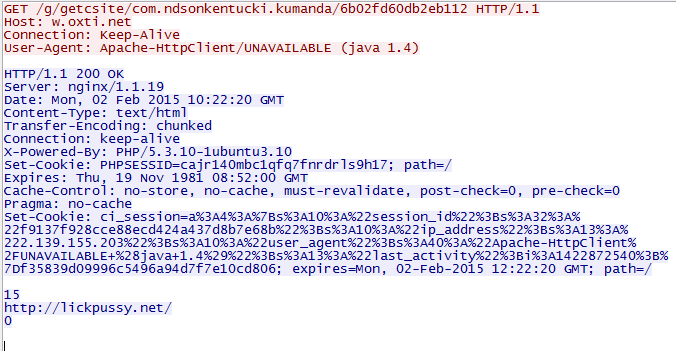

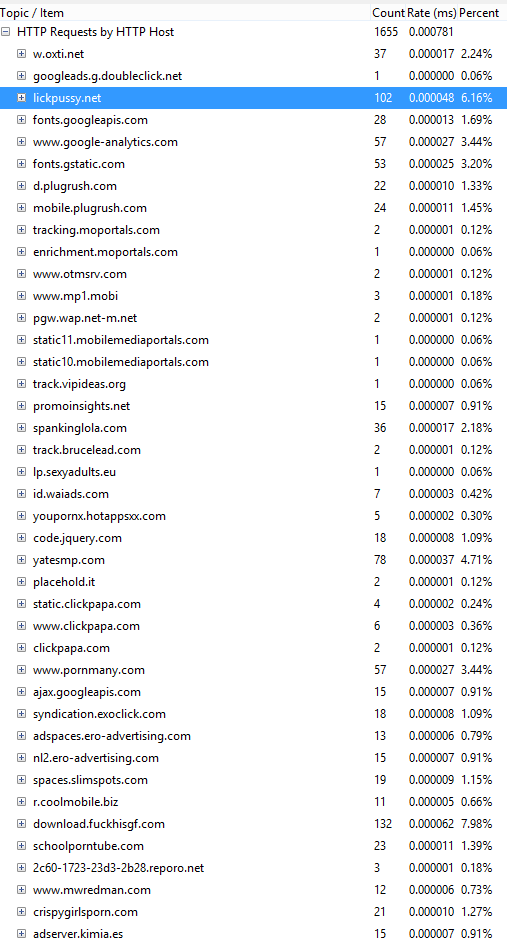

Petición al sitio donde le dice qué web visitar En poco más de unos minutos,

el teléfono ha generado decenas de peticiones. Para el usuario, el daño se reflejará en el consumo si está conectado por un plan de conexión pagado por datos. Las aplicaciones se activan al inicio y por tanto, aunque no esté activa la aplicación ni se haya lanzado,

siempre estarán consumiendo estos datos.

Petición al sitio donde le dice qué web visitar En poco más de unos minutos,

el teléfono ha generado decenas de peticiones. Para el usuario, el daño se reflejará en el consumo si está conectado por un plan de conexión pagado por datos. Las aplicaciones se activan al inicio y por tanto, aunque no esté activa la aplicación ni se haya lanzado,

siempre estarán consumiendo estos datos.

Extracto del tráfico capturado durante unos minutos y generado en el teléfono.

Extracto del tráfico capturado durante unos minutos y generado en el teléfono.

La mayoría son sitios pornográficos Las visitas indiscriminadas se realizan a través de un servicio que construye un WindowManager con ancho y alto con valor "-2" para que el usuario no lo vea y al que se le añade un WebView donde cargar URLs.

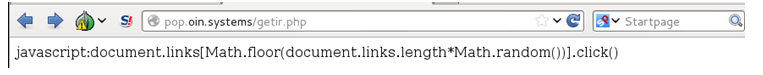

Tomará otros valores de otra URL. Cada 15 segundos (tiempo para cargar la página) llamará a:

Una tarea se encargará de ejecutar el código JavaScript sobre una de las URLs cargadas, que dará como resultado clics aleatorios en la web.

Esta estrategia de ocultar el icono, impide que el usuario se moleste en desinstalar algo que realmente parece que no se ha instalado. Además si pasa desapercibido hasta el siguiente reinicio o cambio en la conectividad, las posibilidades de que la víctima olvide el incidente son aun mayores.

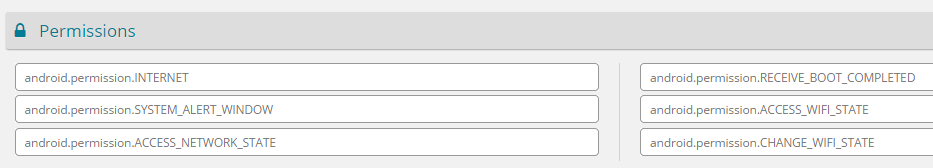

Los permisos no son muy llamativos.

Permisos de estas apps

Permisos de estas apps

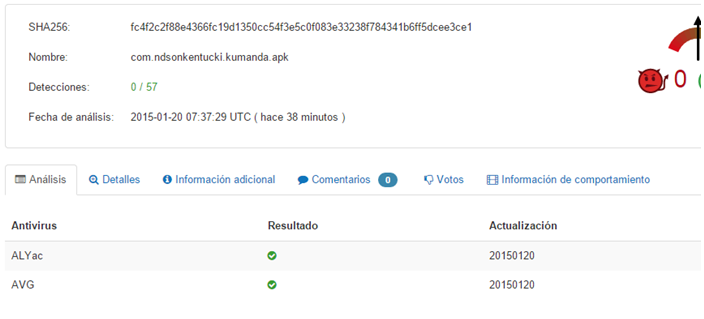

Detección

La app no era detectada por ningún motor durante todo diciembre y enero. El día 20 la enviamos (por primera vez) a VirusTotal desde el laboratorio de ElevenPaths.

Detección de motores en enero

Detección de motores en enero

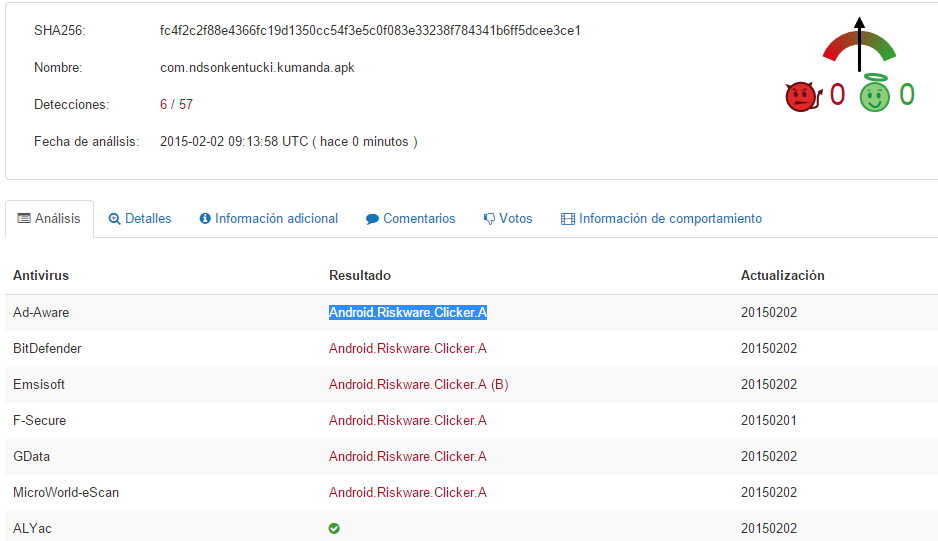

Finalmente en febrero, algunos motores han comenzado a detectarla. Los motores han creado una firma específica llamada Riskware.Clicker para esta familia.

Detección de motores en febrero

Detección de motores en febrero

El atacante

Se trata de nuevo de un esquema típico, pero muy ingenioso en su implementación. Hemos podido detectar que el atacante lleva actuando desde finales de diciembre, y que probablemente sea turco ( gracias a la información obtenida con la deducción del certificado ad-hoc). Su zona horaria actual es GMT+2, añadido al idioma usado en algunas apps, nos hace pensar que efectivamente se trata de alguien desarrollando desde Turquía, aunque con alguna relación italiana. Además, otra serie de características nos ha permitido localizar el resto de aplicaciones rápidamente.

La estrategia ha sido la habitual. Durante la mayor parte del tiempo, la app comienza en Google Play como una aplicación anodina o sin temática aparente. Se consolida en el market y quizás encuentre algún usuario que la descargue. En su siguiente versión, se convierte en algo más atractivo para la descarga y "muta" bien el código, bien los iconos y la descripción. En ese momento comienza una carrera (será retirada en breve) en la que consigue todos los usuarios que puede en el tiempo que del que dispone hasta que seguro sea retirada.

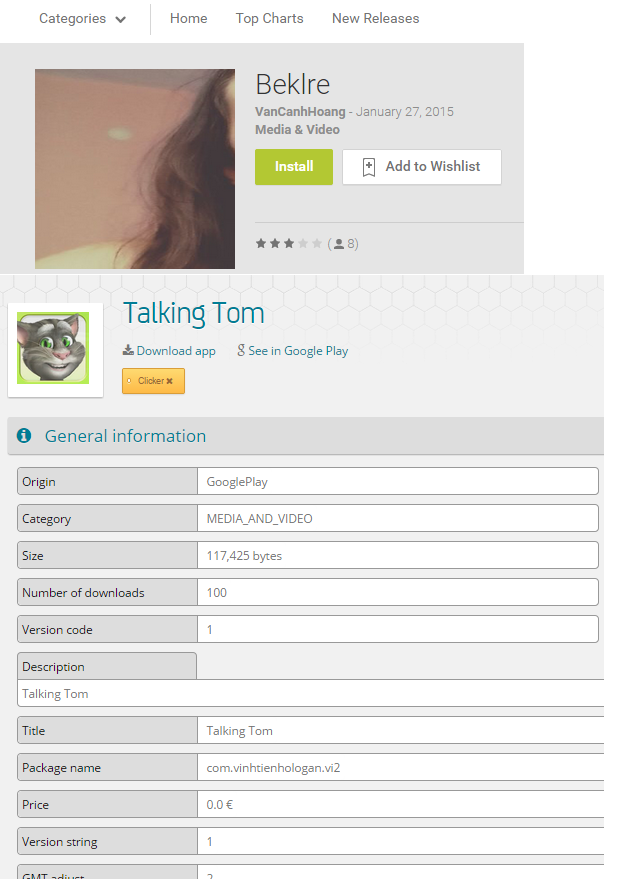

La app era en principio algo llamado Beklre (arriba en Google Play)

La app era en principio algo llamado Beklre (arriba en Google Play)

y luego mutó durante unas horas a un Talking Tom falso (abajo en Path5)

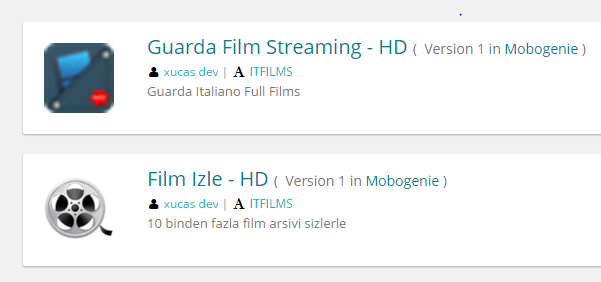

Otras apps del atacante

Otras apps del atacante

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público