Pequeño análisis de los troyanos Android encontrados en el leak de HackingTeam

Hemos analizado algunas curiosidades de los APK recopilados en el leak. No habían salido a la luz hasta ahora, y no eran cazados por muchos antivirus hasta el momento mismo de la filtración . No es la primera vez que se conocen APKs de esta "empresa". En el verano de 2014, ya se habló de apps de control remoto para Android, atribuidas a HackingTeam, y que se usaban para espiar dispositivos móviles.

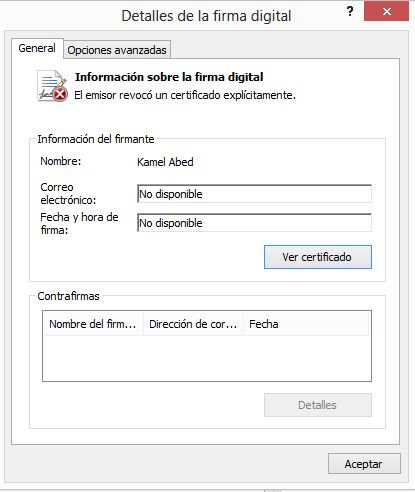

Un certificado para binarios en un APK. Un derroche y un despiste

Para firmar un ejecutable, es necesario un certificado Authenticode. Su precio puede ser elevado. Podemos hablar de entre 200 y 500 euros al año, dependiendo de la CA que los emita. Para firmar un APK, Android no exige nada. Puede ser "autogenerado" y "autofirmado" y por tanto a coste cero. Y así lo hacen la inmensa mayoría de los programadores. De hecho, de entre nuestra base de datos menos de 100 (aproximadamente un 0,002%) utilizan certificados firmados por una CA.

Los APK de HackingTeam estaban firmados por este certificado que también permite la firma de ejecutables.

Las tres vistas del certificado Authenticode usado para firmar los APKs

Las tres vistas del certificado Authenticode usado para firmar los APKs

Y el problema no es solo el derroche, sino la exposición. Estos certificados ya se conocían desde principios de 2013, cuando se destaparon las herramientas que usaba HackingTeam para espiar de forma remota. Por tanto estos APK han sido firmados posteriormente, en marzo, mucho después de que ya se supiera y fuera público que habían sido usados para firmar código malicioso (como mínimo en febrero de 2013, como indica este enlace). Un despiste innecesario por parte de HackingTeam.

El certificado caduca en noviembre de 2015. Como dato aparte, en los ejecutables (en los APK, no tiene sentido) además de revocado explícitamente, no está contrafirmado, con lo que aunque no se hubiera revocado, dejarían de funcionar en noviembre de este año.

Fichero binario firmado con el mismo certificado

Fichero binario firmado con el mismo certificado

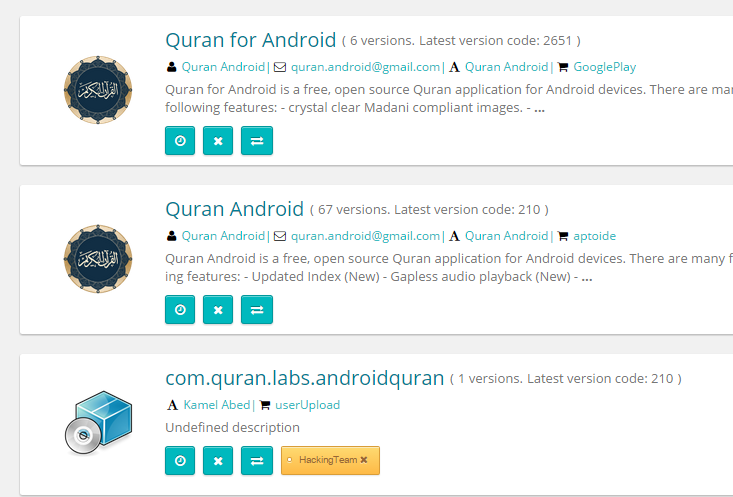

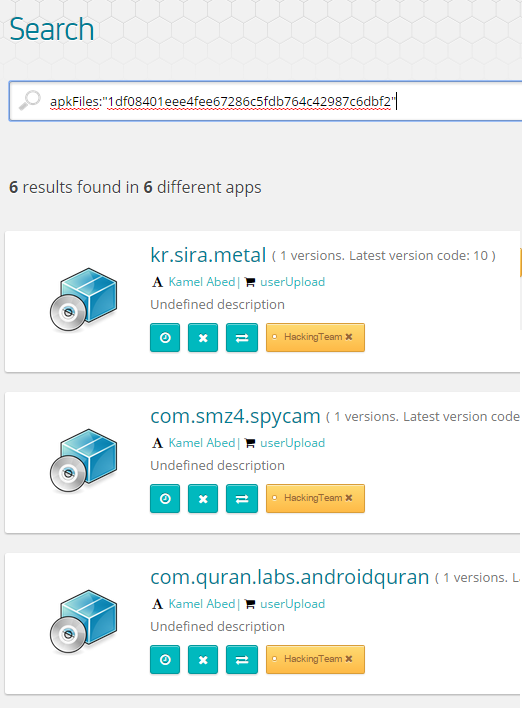

Qué apps se simulaban

Una rápida búsqueda del packageName de la app nos muestra qué aplicaciones se intentaban simular y contenían el troyano. Estas son algunas de las que hemos encontrado.

Algunos ejemplos de apps legítimas usadas como reclamo en los troyanos

Algunos ejemplos de apps legítimas usadas como reclamo en los troyanos

Todas se pueden descarga actualmente en aptoide o Google Play (aunque en este último se encuentran versiones más modernas). La temática es variada. Desde el Corán hasta cámaras espía.

Apps legítimas en las que se han "inspirado" para crear el malware

Apps legítimas en las que se han "inspirado" para crear el malware

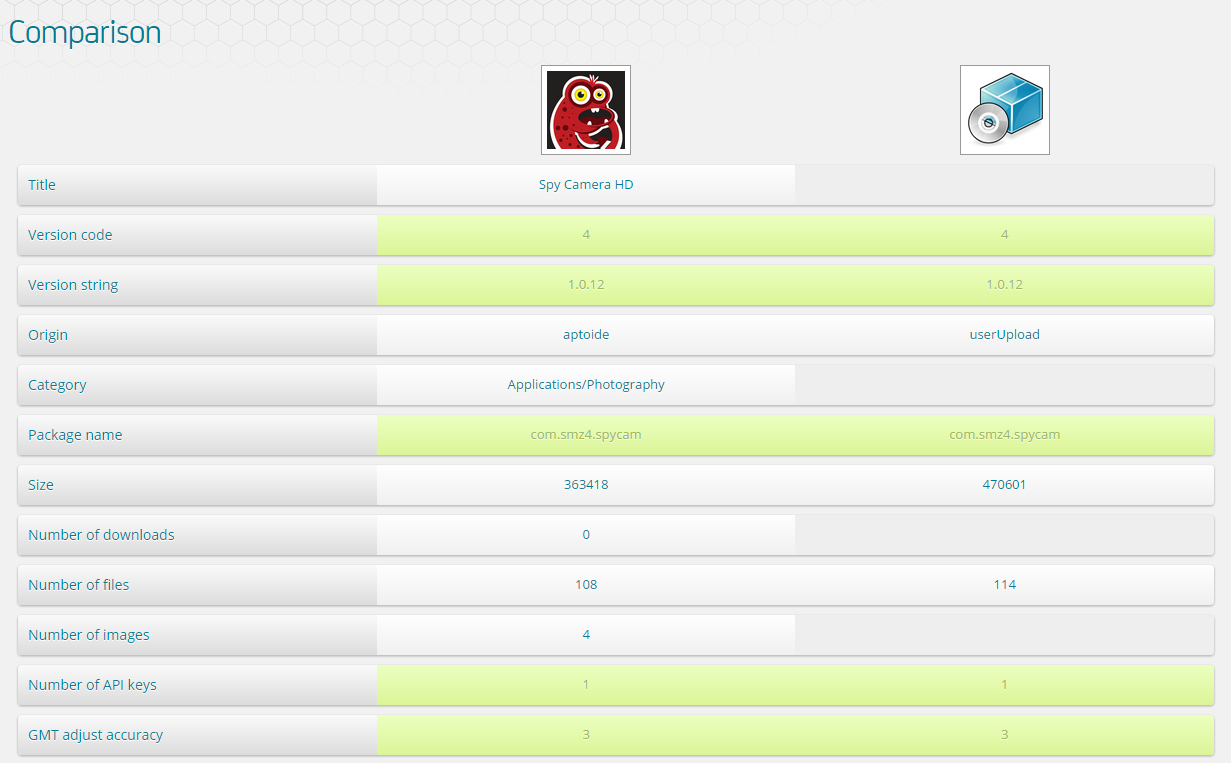

Obviamente se diferencian de las legítimas en muchos aspectos.

Comparativa entre la app legítima y la troyanizada

Comparativa entre la app legítima y la troyanizada

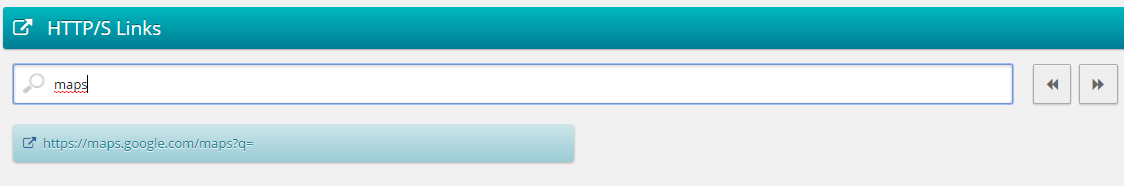

Necesitan muchos más permisos, y como curiosidad, en las troyanizadas siempre existe un enlace a Google Maps, suponemos que para algún asunto de localización o posicionamiento de las víctimas.

Todas las apps de HackingTeam mantienen un enlace a Google Maps

Todas las apps de HackingTeam mantienen un enlace a Google Maps

Insistimos en que estas apps en los markets mostradas son inocuas, solo que HackingTeam las usa como troyanos (en el sentido más clásico de la palabra) para incitar o disimular la instalación del malware.

Otras curiosidades

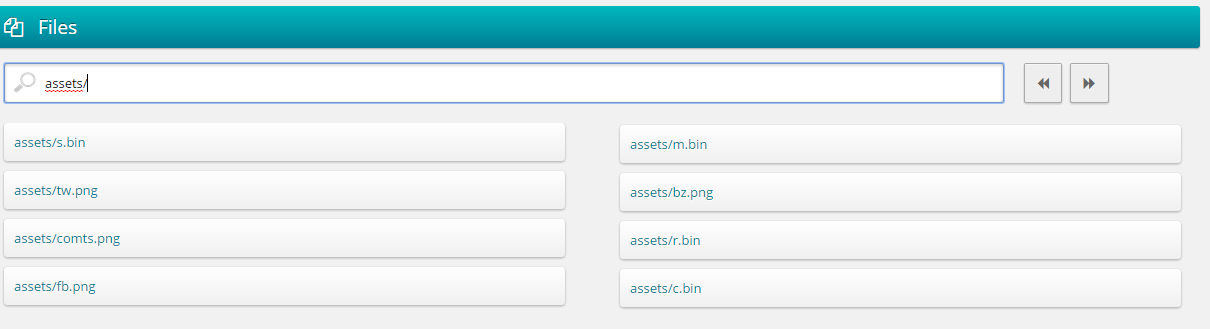

Tanto en este leak como en otros análisis hechos al trabajo de HackingTeam (como el del año anterior donde se descubrieron ficheros APK también troyanizados), podemos ver algo más que curioso y que podía haber permitido la detección temprana de estos troyanos (aparte del uso del certificado). Por ejemplo, todos los APK mantienen una singularidad: entre sus /assets/ contienen ficheros binarios cuyo nombre consiste en una simple letra.

El malware para Android de HackingTeam suele contener este tipo de ficheros con estos nombres concretos

El malware para Android de HackingTeam suele contener este tipo de ficheros con estos nombres concretos

Buscando por ese tipo de fichero o algunos de esos hashes, no encontramos en nuestra base de datos ningún otro APK que los contenga explícitamente.

Algunos de esos ficheros comunes en HackingTeam, resultan en una singularidad

Algunos de esos ficheros comunes en HackingTeam, resultan en una singularidad

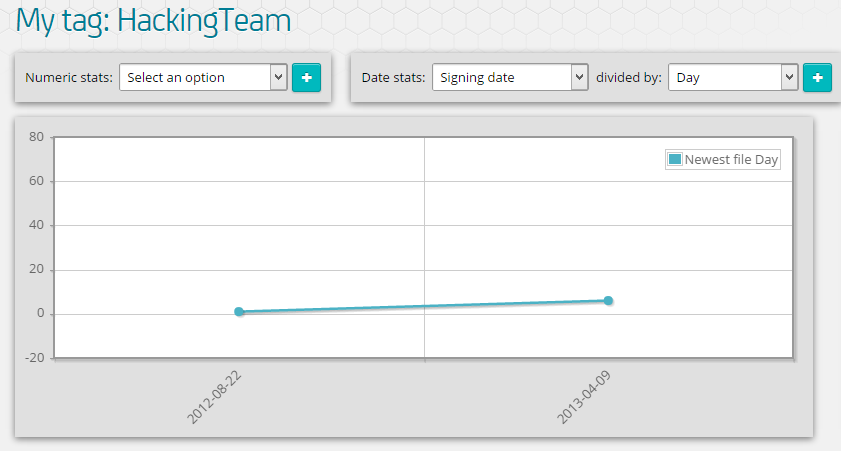

Por último, señalar también que todas las APK de esta tanda (excepto una) fueron creadas el "2013-04-09" alrededor de las 11:40 de la mañana, hora local del sistema donde se compilaron.

6 apps fueron creadas el nueve de marzo, excepto una

6 apps fueron creadas el nueve de marzo, excepto una

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público