IOCSeeder. Análisis dinámico de malware mediante sandboxing para generación de IOCs

IOCSeeder forma parte del conjunto de proyectos ejecutados en la primera convocatoria del Reto Ciberseguridad y Big Data del área del Chief Data Office, un programa renovado que permite a estudiantes que se encuentran finalizando sus estudios universitarios desarrollar proyectos de innovación, guiados por la pasión por la tecnología, con la ventaja de responder a necesidades y condiciones reales. De esta manera el seguimiento desde las unidades de Telefónica permite una mentorización profesional especializada en la materia que impulsa la promoción de talento dirigido a innovación.

El desarrollo de IOCSeeder viene precedido de la demanda constante de aumentar las capacidades de detección temprana de amenazas en las soluciones y servicios de ElevenPaths. Para ello, los objetivos eran:

- Optimizar los procesos de recogida de datos que mejoren las medidas predictivas de posibles acciones maliciosas

- Alto nivel de precisión al recoger el comportamiento del software

- Generación de indicadores inequívocos de actividades sospechosas

- Clasificación y visualización human-friendly de las detecciones encontradas

Un IOC es una descripción de un incidente de ciberseguridad, un elemento malicioso o una actividad desarrollada, recogida mediante patrones de comportamiento y características parametrizables, lo que permite identificar y detectar de manera anticipada amenazas de seguridad. Para una correcta y minuciosa caracterización del software mediante IOCs es fundamental obtener la información de dónde proceden estos indicadores, y por tanto del comportamiento del software que los origina.

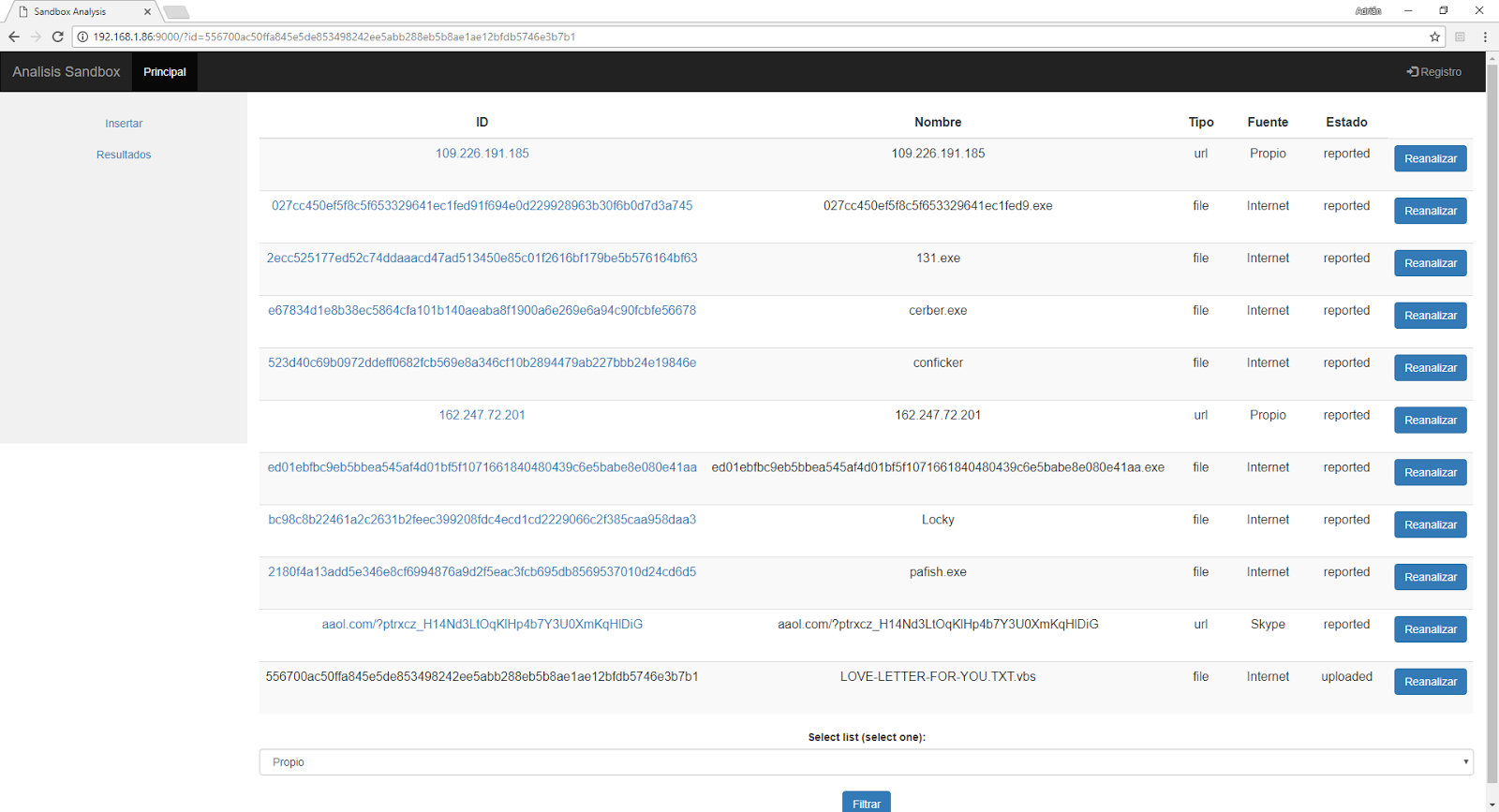

IOCSeeder aborda esta problemática creando un sandbox basado en Cuckoo donde, vía fichero, URL o IP, realiza la detonación de malware que son parametrizados de acuerdo al estándar de IOCs adecuado para interactuar con el resto de servicios de ElevenPaths.

Encolado y lista de tareas El

backend de IOCSeeder alimenta una base de datos MongoDB que recoge concurrentemente la información suministrada por cada una de las instancias desplegadas en cada worker. Los datos generados por los sandboxes

son divididos entre aquellas características útiles para los IOCs, y el resto de datos adicionales derivados del análisis, cuya información no posee valor en la detección, pero sí puede ser clave para futuros usos en diagnósticos y como conjunto datos para usos forenses. Esta generación mixta de

IOCs + Vector de características adicional queda ligada en nuestro conjunto de datos y siempre podrá ser recuperado en caso de que se quiera ahondar en detalles técnicos de su detonación y evolución.

Encolado y lista de tareas El

backend de IOCSeeder alimenta una base de datos MongoDB que recoge concurrentemente la información suministrada por cada una de las instancias desplegadas en cada worker. Los datos generados por los sandboxes

son divididos entre aquellas características útiles para los IOCs, y el resto de datos adicionales derivados del análisis, cuya información no posee valor en la detección, pero sí puede ser clave para futuros usos en diagnósticos y como conjunto datos para usos forenses. Esta generación mixta de

IOCs + Vector de características adicional queda ligada en nuestro conjunto de datos y siempre podrá ser recuperado en caso de que se quiera ahondar en detalles técnicos de su detonación y evolución.

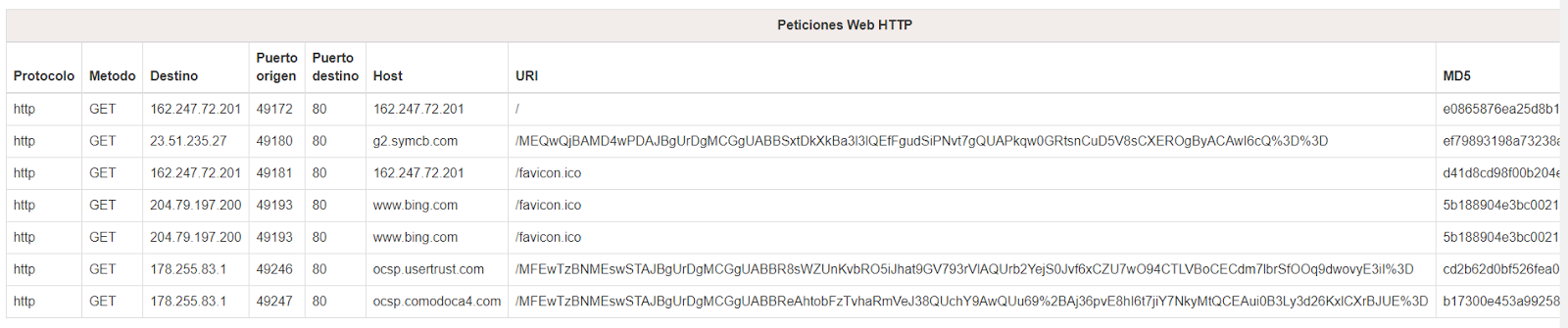

Ejemplo de listado de peticiones web

Ejemplo de listado de peticiones web

Gracias a todo el conjunto de información obtenido y todo el procesamiento, IOCSeeder es capaz de ofrecer un resumen con las características más importantes para identificar la muestra analizada junto a una valoración de la peligrosidad que supone la ejecución. Esta puntuación intuitiva permitiría a los administradores de sistema anticipar el grado de alerta que deben incorporar ante los potenciales riesgos de encontrar una coincidencia con un IOC obtenido por IOCSeeder.

Información de la muestra y valoración

Información de la muestra y valoración

Como ocurre en estos casos u no de los principales retos fue la configuración del entorno virtualizado, cuyas características de monitorización, análisis y supervisión deben pasar inadvertidas para la muestra detonada. El sistema debe ser aislado y controlado, pero resulta a su vez de vital importancia incorporar mecanismos para evitar que las propias muestras detecten que están siendo intencionalmente ejecutadas. IOCSeeder incorpora módulos personalizados para este propósito que pueden evolucionar a medida que el software incorpora mejoras de detección de sandboxing.

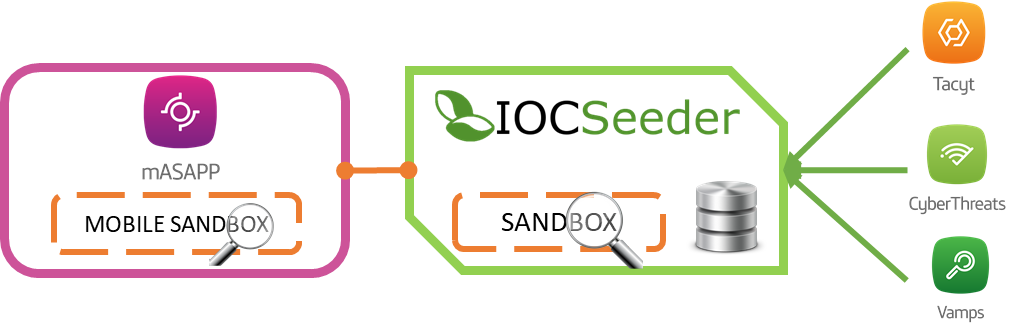

Integración en el ecosistema de ciberseguridad

Ecosistema IOCSeeder fue concebido como complemento a distintos productos como

Tacyt o servicios como

CyberThreats y

Vamps. Alimentando en forma de IOCs todos aquellos procesos destinados a la detección de vulnerabilidades y amenazas. Además,

su diseño acomoda la hoja de ruta de mASAPP, para delegar en éste el sandboxing de aplicaciones móviles. De esta manera ambos pueden trabajar de forma coordinada y en simbiosis, especializando los análisis de manera óptima ya sean aplicaciones tanto para estaciones de escritorio como dispositivos móviles. Dentro del ecosistema de elementos de ciberseguridad de ElevenPaths, IOCSeeder sería una pieza más del conjunto de herramientas de ciberseguridad disponibles. Cuya función puede ser aprovechada por el resto, pero que de forma autónoma proporciona en sí misma una valiosa plataforma para generar información relacionada con ficheros, URLs e IPs sospechosas.

Ecosistema IOCSeeder fue concebido como complemento a distintos productos como

Tacyt o servicios como

CyberThreats y

Vamps. Alimentando en forma de IOCs todos aquellos procesos destinados a la detección de vulnerabilidades y amenazas. Además,

su diseño acomoda la hoja de ruta de mASAPP, para delegar en éste el sandboxing de aplicaciones móviles. De esta manera ambos pueden trabajar de forma coordinada y en simbiosis, especializando los análisis de manera óptima ya sean aplicaciones tanto para estaciones de escritorio como dispositivos móviles. Dentro del ecosistema de elementos de ciberseguridad de ElevenPaths, IOCSeeder sería una pieza más del conjunto de herramientas de ciberseguridad disponibles. Cuya función puede ser aprovechada por el resto, pero que de forma autónoma proporciona en sí misma una valiosa plataforma para generar información relacionada con ficheros, URLs e IPs sospechosas.

Objetivos y roadmap

A la conclusión de este Trabajo Fin de Máster, IOCSeeder ha cubierto los requisitos esperados sobre la generación de IOCs, de forma precisa, sin alejarnos del plano humano para permitir la interpretación de sus informes. La prueba de concepto obtenida es capaz de ejecutar el sandboxing de aplicaciones de escritorio, generar IOCs conforme al estándar de ElevenPaths y enriquecer esta parametrización con un vector de características muy valioso donde se incluye una valoración del riesgo o la peligrosidad de la muestra analizada.

A medio plazo, IOCSeeder puede seguir evolucionando sus capacidades, donde tendrá que poner a prueba su capacidad de escalabilidad para grandes lotes de trabajo, por ejemplo, el análisis de directorios completos de muestras procedentes de la CTA. También debe mejorar sus módulos antisandboxing que evitan que las muestras detonadas detecten que están desplegándose en entornos virtualizados. Y, por último, hay que ahondar en la planificación de cómo IOCSeeder puede integrarse con el resto del productos de ElevenPaths, una acción clave para completar el puzzle de la ciberseguridad y finalmente demostrar el elevado potencial como generador de IOCs que posee esta herramienta.

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público