Nueva herramienta: PySCTChecker

Cuando un servidor implementa Certificate Transparency, debe ofrecer al menos un SCT (una prueba de la inclusión del certificado TLS del servidor en un log de transparencia.

El servidor puede ofrecer el un SCT por tres diferentes vías:

- Incrustado en el certificado

- Como una extensión TLS

- Vía OCSP Stapling

Utilizando PySCTChecker es posible identificar mediante qué vías ofrece el servidor los SCT y a qué logs de CT se ha enviado el certificado. Además, es posible comprobar si los SCT ofrecidos son válidos y están legítimamente firmados por los logs a los que pertenecen.

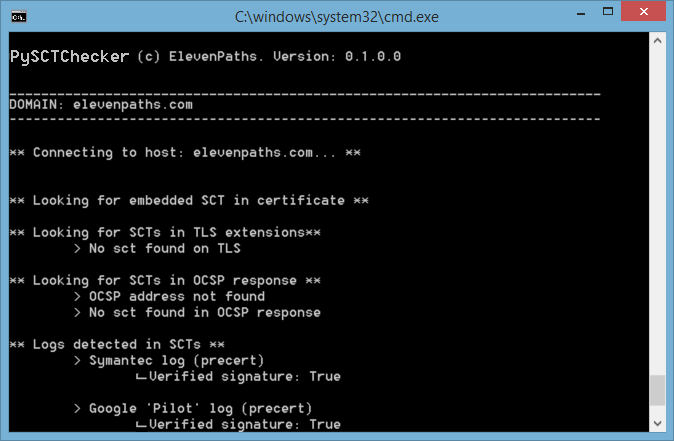

El script solo necesita como entrada una lista de dominios. Para cada uno de estos dominios, comprobará si implementa correctamente Certificate Transparency. Si el servidor ofrece algún SCT, el script mostrará información extra como por ejemplo porqué vía lo ofrece el servidor y los logs a los que se ha enviado el certificado.

Uso:

Ejemplo de salida:

Esta es una implementación "quick and dirty" puesto que se apoya en OpenSSL para ciertas funcionalidades, pero esperamos que permita entender mejor cómo funciona certificate transparency.

El código se puede descargar y comprobar desde aquí.

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público