El mes de la RATa en Google Play

Existen diferentes tipos de RAT para Android. Dos funciones fundamentales la definen:

- Qué y cómo puede controlar del dispositivo.

- Cómo recibe instrucciones la víctima.

¿Qué hace el RAT?

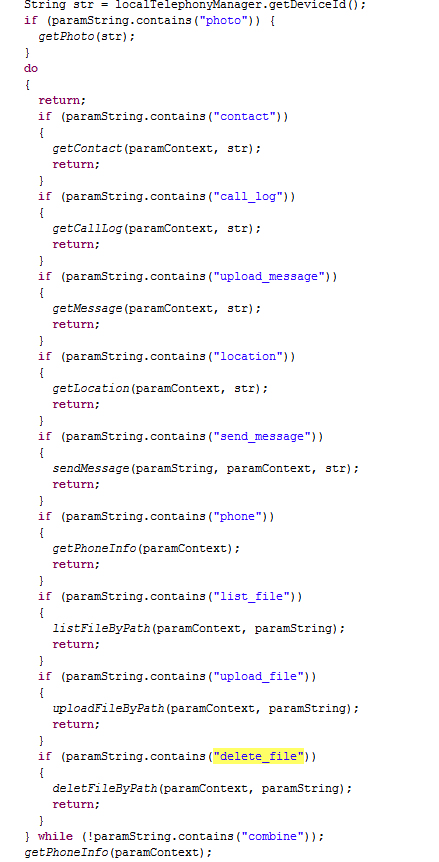

Infecta el sistema y queda a la espera de comandos que vendrán del servidor, que es una instancia de Baidu Cloud Push especialmente manipulada. Básicamente, la figura de abajo lo resume:

Comandos que el atacante puede enviar al dispositivo Se muestran los comandos que el dispositivo podría recibir de Baidu. La app cuenta con los permisos necesarios para realizar las tareas, así que el dispositivo infectado queda a completa disposición del atacante.

Comandos que el atacante puede enviar al dispositivo Se muestran los comandos que el dispositivo podría recibir de Baidu. La app cuenta con los permisos necesarios para realizar las tareas, así que el dispositivo infectado queda a completa disposición del atacante.

Toda la información va a través de la ruta "/mnt/sdcard/DCIM/Camera/%file_name%" antes de ser subida al servidor de Baidu cloud storage (BCS) y eliminada del dispositivo.

No solo en los mercados alternativos

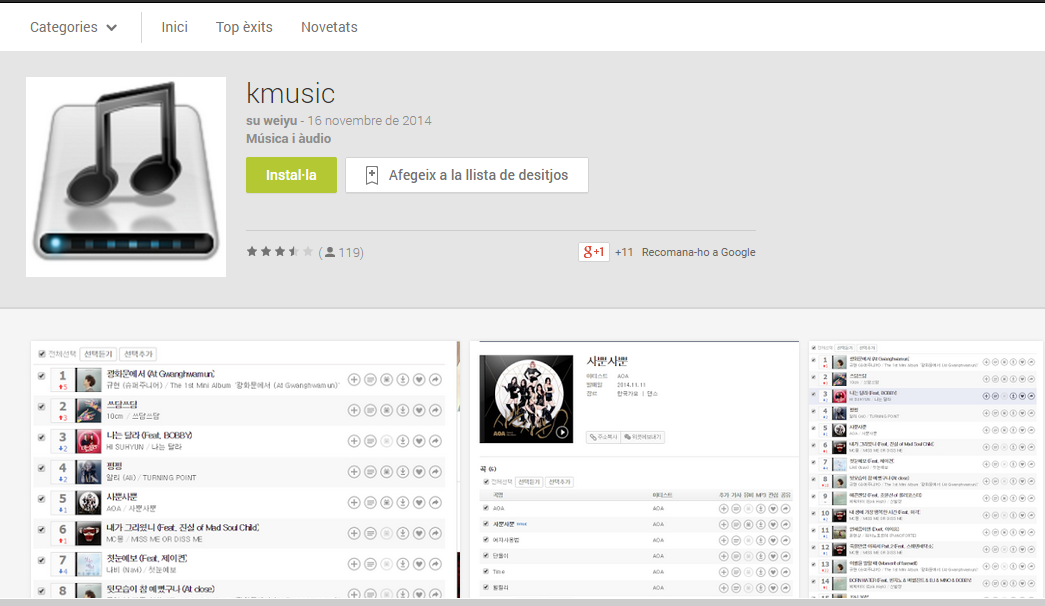

Stefanko encontró los samples en mercados alternativos, lo que resulta "normal" de alguna forma. Pero algunos de estas muestras sí que estuvieron en Google Play durante más de un mes. Con más de 50.000 descargas, las víctimas podrían seguir bajo el control del atacante.

Una de las RAT, disponibles en Google Play Gracias a

Tacyt (aunque no hemos encontrado estas muestras a tiempo) sabemos ahora que algunas muestras diferentes con el mismo comportamiento estaban disponibles en Google Play desde, al menos, noviembre de 2014. Algunas muestras, bajo el nombre de ciertos desarrolladores, fueron creadas durante noviembre de 2014 y estuvieron disponibles desde diciembre. Las apps estuvieron disponibles hasta finales de enero, cuando Google las eliminó. Parece que otras estuvieron disponibles desde septiembre hasta finales de enero, bajo otras cuentas falsas.

Estas apps están todavía en otros markets. El desarrollador parece provenir de Corea del Sur.

Una de las RAT, disponibles en Google Play Gracias a

Tacyt (aunque no hemos encontrado estas muestras a tiempo) sabemos ahora que algunas muestras diferentes con el mismo comportamiento estaban disponibles en Google Play desde, al menos, noviembre de 2014. Algunas muestras, bajo el nombre de ciertos desarrolladores, fueron creadas durante noviembre de 2014 y estuvieron disponibles desde diciembre. Las apps estuvieron disponibles hasta finales de enero, cuando Google las eliminó. Parece que otras estuvieron disponibles desde septiembre hasta finales de enero, bajo otras cuentas falsas.

Estas apps están todavía en otros markets. El desarrollador parece provenir de Corea del Sur.

Ha estado usando diferentes nombres y correos: "zhengcaiai", "devzhemin520", "su weiyu"... Este dominio también le pertenece: http://devzhemin.dothome.co.kr.

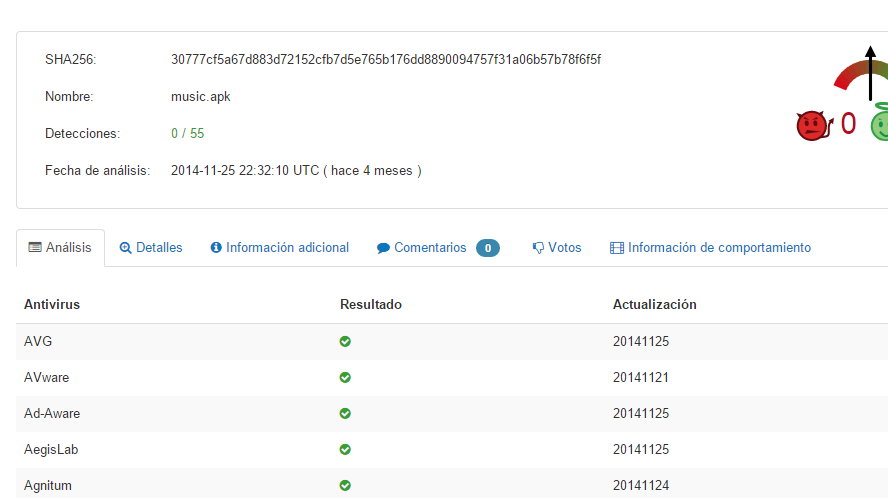

¿Y los antivirus?

Las muestras no han sido detectadas por al menos cinco meses:

Una de las RAT, no siendo detectada

Una de las RAT, no siendo detectada

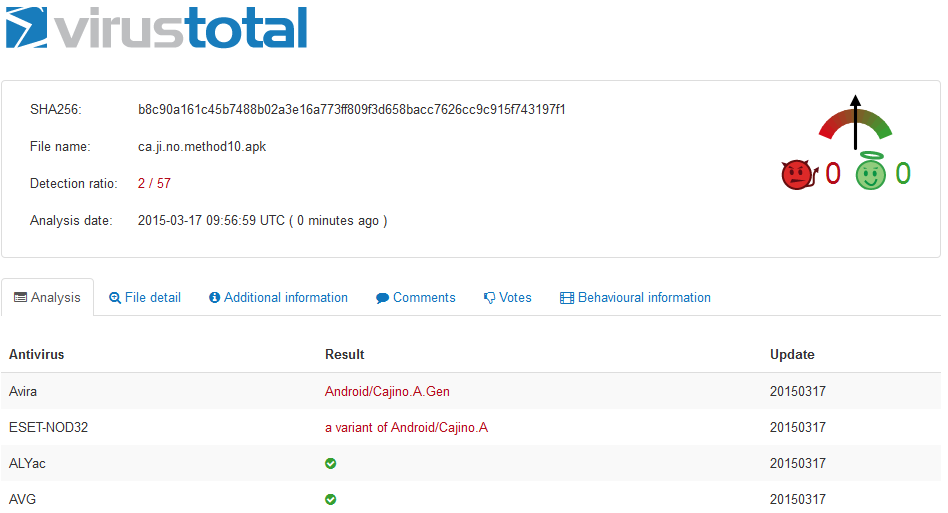

Hasta aproximadamente el 17 de marzo, no era detectada. ESET y Avira han sido los primeros en detectarlas.

Los primeros motores que cazaban la muestra

Los primeros motores que cazaban la muestra

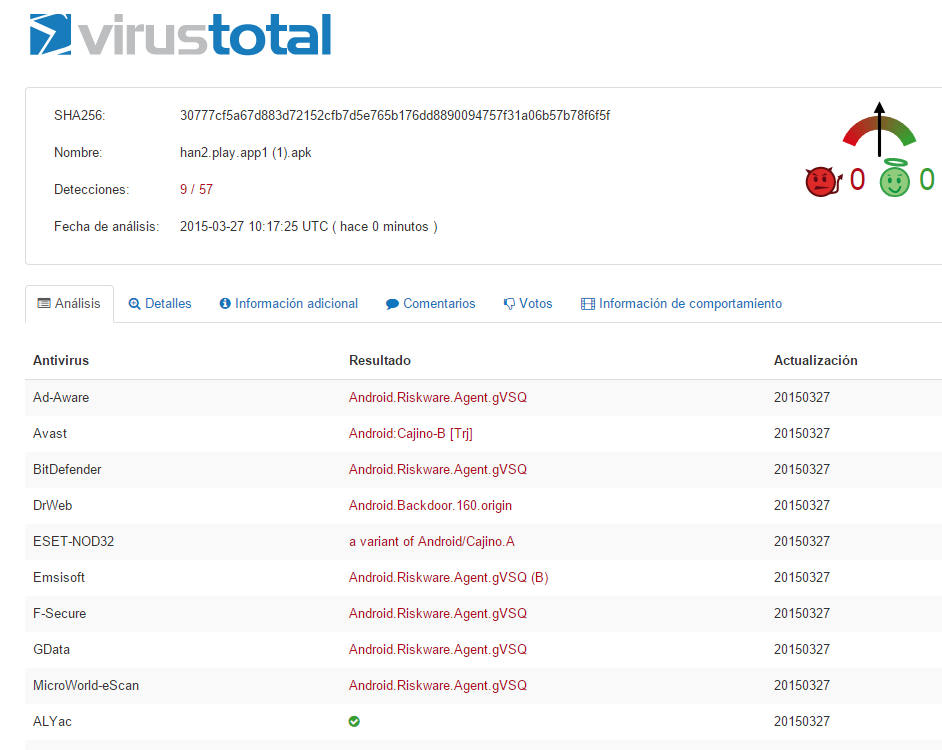

Pocos días después, muchos otros han creado la firma para detectarlos, pero no todos los "grandes" todavía.

Más motores que detectan las muestras

Más motores que detectan las muestras

Lo han llamado la RAT "cajino" por el nombre de paquete encontrado por Stefanko. Todos los nombres comenzaban con la cadena ca.ji.no.method[*] y un número. Pero el atacante también ha usado la estructura han[*].play.app para nombrar las apps en Google Play.

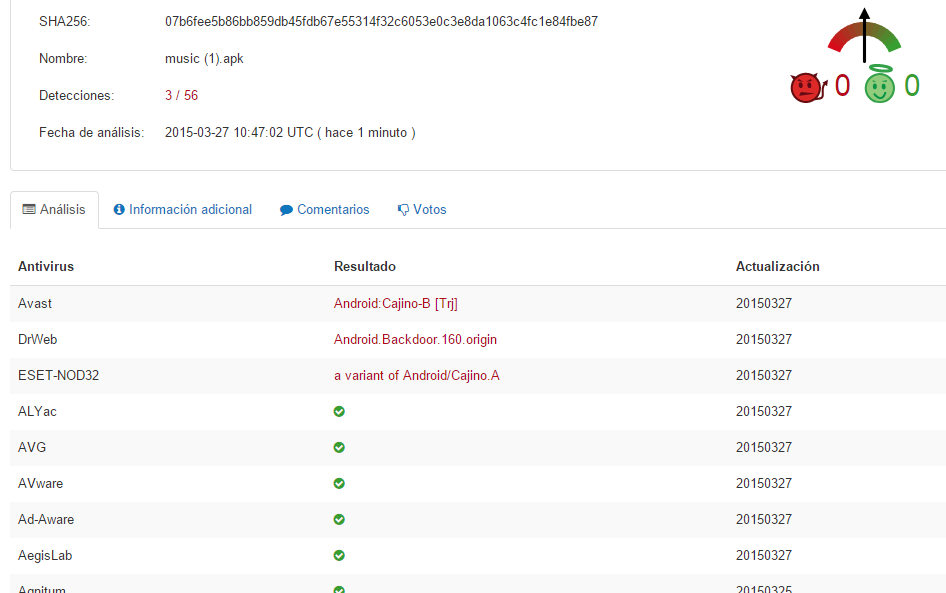

Las versiones más nuevas son menos detectadas

Las versiones más nuevas son menos detectadas

Para las nuevas versiones, los únicos que las cazan son Avast, DrWeb y ESET, los que crearon las firmas originales. Esto muestra perfectamente la noción de "firmas de calidad" que protegen al usuario en el futuro tanto como es posible.

Conclusiones

Las RATs para Android no es que sean poco comunes, pero tampoco habituales. Además de las conclusiones del investigador de ESET, lo interesante que consideramos necesario señalar es que:

- Se han usado nuevos métodos de comunicación.

- Las apps no han sido detectadas ni por investigadores ni antivirus durante al menos seis meses.

- El atacante ha estado en Google Play (el sitio predilecto para atacantes) durante al menos un mes.

- Y seguirán consiguiendo más víctimas, porque la app todavía se encuentra en diferentes mercados.

Algunos hashes diferentes (además de los encontrados por ESET) son:

- 7a131e44d731995e51b7e439082273abbbf02602

- 48412835d0855c565f213242b0db7a26480fcc2e

- 4c9e505f1132528c68091fa32bb1844d7cbd2687

- 31a645973554b7c83cc0bd6fb7709ec12937c962

El atacante está distribuyendo (además de por otros mercados) la apk desde aquí: hxxp://guangzhouhan1.dothome.co.kr/music.apk, así que podrían cambiar en cualquier momento.

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público