Ponemos a prueba RopeMAKER, correos que cambian su contenido una vez llegan a la bandeja de entrada

Buena parte de ataques a compañías y usuarios particulares comienza con un correo electrónico que aloja algún tipo de contenido fraudulento. Bien sea un fichero que alberga malware, o bien sea un enlace a un sitio web comprometido que sirve como primer punto de descarga del contenido malicioso.

RopeMAKER es un tipo de ataque de correo electrónico, descubierto por Francisco Ribeiro de la compañía de seguridad Mimecast, que permite cambiar el contenido de un correo electrónico una vez entregado. Aunque no parece que la publicación de los detalles de la técnica haya tenido gran difusión mediática, nos ha parecido interesante. Este ataque podría ser utilizado en campañas de distribución de malware o phishing para engañar al usuario y a buena parte de los filtros anti-spam tradicionales.

Anuncio de RopeMAKER en

Twitter

Anuncio de RopeMAKER en

Twitter

El TAGS (Telefónica Advanced Global SOC) de Telefónica ha querido verificar la efectividad real de este tipo de ataque con productos como Microsoft Outlook o Apple Mail, puesto que en la descripción del ataque se mencionan sin detallar especificaciones sobre cada una de las versiones.

Tipos de ataque

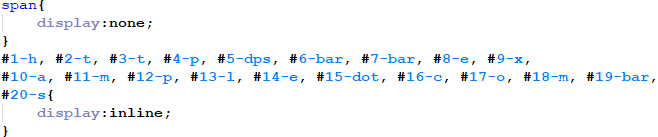

La publicación sobre ROPEMAKER indica dos tipos de ataque posibles. Ambos serían c ontrolados por un fichero CSS que se alojaría en un servidor controlado por el atacante y serviría para cambiar el contenido del correo electrónico mostrado al usuario de forma dinámica:

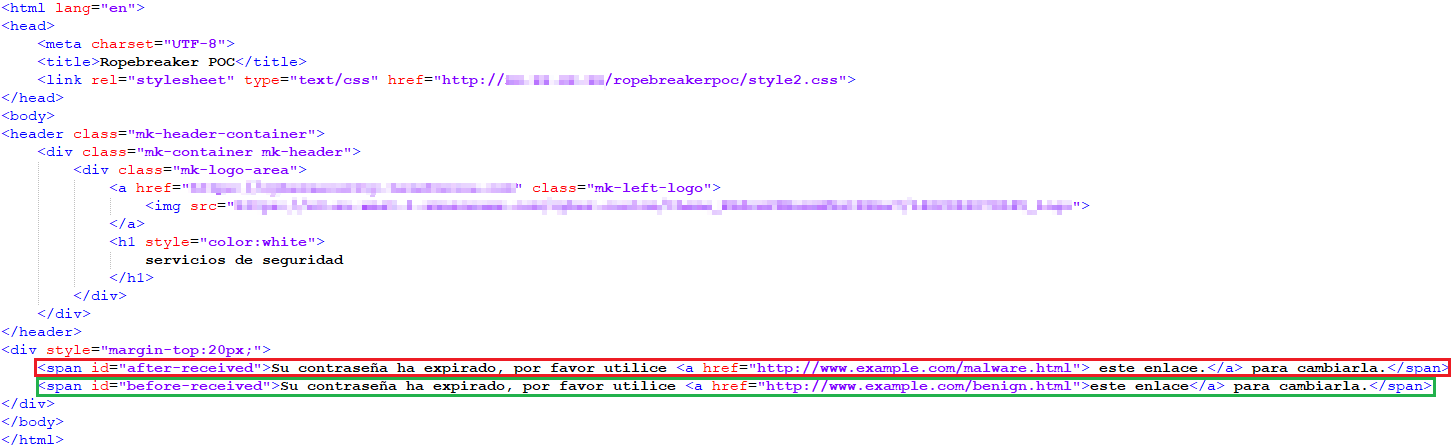

- Switch Exploit: Los enlaces y el texto malicioso van contenidos dentro del correo en una sola pieza, por lo que es fácilmente detectable por soluciones anti-spam.

La URL en el recuadro rojo mostraría un enlace malicioso, pero al usuario se le presentaría en primer lugar la URL mostrada en el recuadro verde (benigna)

La URL en el recuadro rojo mostraría un enlace malicioso, pero al usuario se le presentaría en primer lugar la URL mostrada en el recuadro verde (benigna)

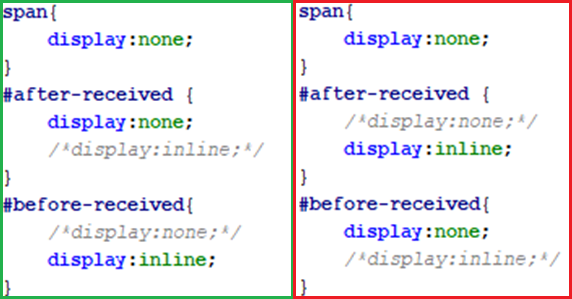

Este sería el código CSS que, en el recuadro verde mostraría la URL

Este sería el código CSS que, en el recuadro verde mostraría la URL

benigna y al cambiar al recuadro rojo, mostraría la URL maliciosa

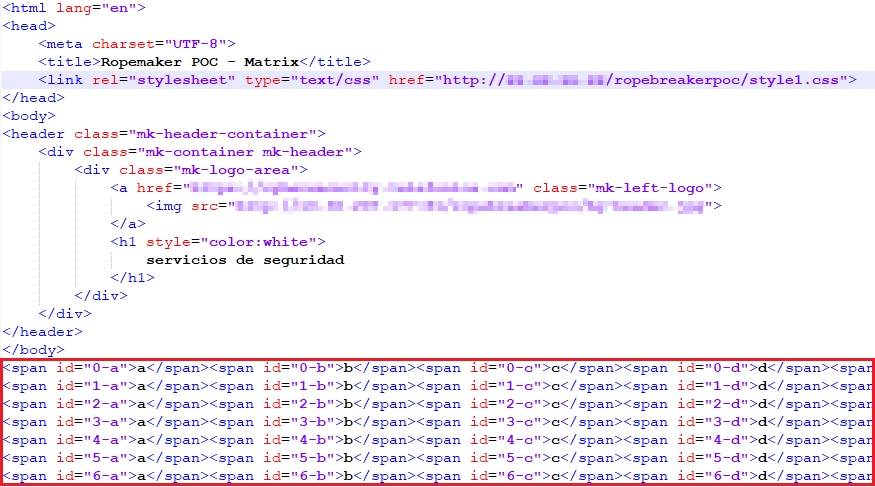

- Matrix Exploit: El texto no se encuentra referenciado directamente en el correo, por lo que es más difícil que los sistemas de seguridad detecten este tipo de ataque.

El códigoen el recuadro rojo permitiría mostrar el contenido malicioso

El códigoen el recuadro rojo permitiría mostrar el contenido malicioso

Este código CSS indica el carácter que se debe mostrar por cada identificador incluido en el correo malicioso (http://example.com/s) en este caso Aunque

el tipo de ataque Switch Exploit no supone un reto para los filtros de seguridad aplicados por las compañías, la variante Matrix Exploit

ha demostrado ser efectiva en algunos de los clientes de correo más comunes entre las compañías como: Microsoft Outlook 2010 o Microsoft Outlook 2013.

Este código CSS indica el carácter que se debe mostrar por cada identificador incluido en el correo malicioso (http://example.com/s) en este caso Aunque

el tipo de ataque Switch Exploit no supone un reto para los filtros de seguridad aplicados por las compañías, la variante Matrix Exploit

ha demostrado ser efectiva en algunos de los clientes de correo más comunes entre las compañías como: Microsoft Outlook 2010 o Microsoft Outlook 2013.

Veamos algunas particularidades del ataque en cada cliente de correo electrónico.

RopeMAKER mostrándose efectivo con la configuración por defecto de Outlook 2010

RopeMAKER mostrándose efectivo con la configuración por defecto de Outlook 2010

RopeMaker en Microsoft Outlook 2013

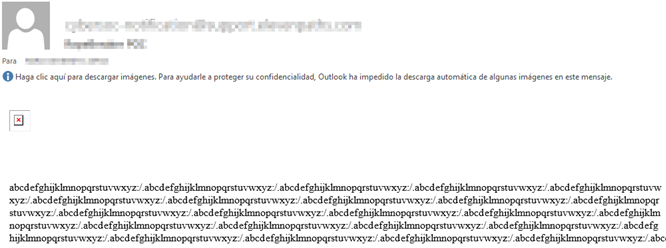

RopeMAKER bloqueado con la configuración por defecto de Outlook 2013

RopeMAKER bloqueado con la configuración por defecto de Outlook 2013

Sin embargo, si el usuario desea mostrar el mensaje, (lo cual es probable si el remitente parece fiable), podría permitir la descarga de contenido externo pulsando sobre el siguiente mensaje.

Mensaje advirtiendo el peligro de descargar contenido externo

Mensaje advirtiendo el peligro de descargar contenido externo

Si el usuario finalmente permite la descarga de contenido, se culminará el ataque y se mostrará el mensaje malicioso.

Finalmente, mismo efecto que con Outlook 2010 si el usuario acepta mostrar el contenido externo

Finalmente, mismo efecto que con Outlook 2010 si el usuario acepta mostrar el contenido externo

RopeMAKER con Apple Mail

RopeMAKER bloqueado en Apple Mail de Mac OSX

RopeMAKER bloqueado en Apple Mail de Mac OSX

¿Existe alguna solución?

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público