Arquitectura y cifrado de seguridad en redes 3G

Fundamentalmente usamos hoy en día dos tecnologías:

- 2G: Que es la combinación de GSM para voz (en Europa, porque en Estados Unidos se puede usar CDMA) y GPRS para datos. Estos estándares pueden ir cifrados o no, pero si lo están, ya se conocen formas de romperlo en un tiempo razonable. Además tiene un problema adicional: en el mundo 2G, el teléfono se autentica contra la torre pero no al revés. Por tanto se pueden "falsificar".

- 3G: UMTS, del que hablaremos. La estación base (torre) sí se autentica contra el teléfono.

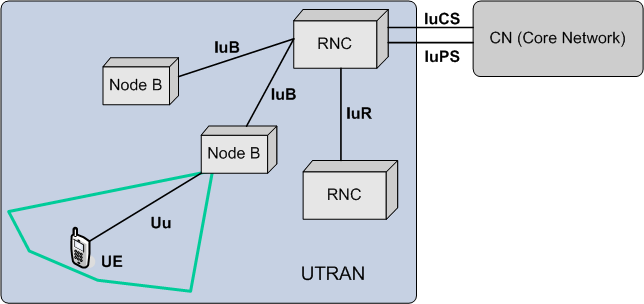

- El núcleo de red (Core Network, CN) desempeña labores de control de tráfico, señalización, conmutación y encaminamiento. Además, hace posible la conexión de UMTS con otras redes de comunicaciones. Reutiliza varios elementos ya presentes en la arquitectura 2G y soporta tanto conmutación de paquetes como conmutación de circuitos.

- La red de acceso radio (UTRAN) se encarga de los aspectos de comunicaciones, tales como la gestión de los recursos radio, el control de potencia y el traspaso de llamadas. Sus elementos principales son los controladores de red (RNC), que se encargan de gestionar una o varias estaciones base que dan cobertura a los terminales de usuario.

Arquitectura UMTS. Fuente: Wikipedia Dado que la CN hereda elementos de la arquitectura 2G, es frecuente ver estaciones base GSM y UMTS coexistiendo dentro de una misma red móvil.

Arquitectura UMTS. Fuente: Wikipedia Dado que la CN hereda elementos de la arquitectura 2G, es frecuente ver estaciones base GSM y UMTS coexistiendo dentro de una misma red móvil.

Arquitectura de Seguridad UMTS

La arquitectura de seguridad de UMTS está compuesta por un conjunto de características y mecanismos de seguridad. Un mecanismo de seguridad es un elemento que proporciona una característica de seguridad. Y una característica de seguridad es una funcionalidad de un servicio que satisface uno o varios requisitos de seguridad.

Brevemente, en UMTS tenemos cinco grupos de características de seguridad, cada uno orientado a hacer frente a ciertas amenazas y alcanzar determinados objetivos.

- Seguridad en el acceso a la red (I en la figura): Proporciona acceso seguro a los servicios y protege contra ataques en el enlace radio.

- Seguridad en el dominio de red (II): Permite a los nodos del operador de red intercambiar datos de señalización de forma segura, y protege contra ataques en la red cableada.

- Seguridad en el dominio del usuario (III): Permite a los usuarios disponer de acceso seguro a las estaciones móviles.

- Seguridad en el dominio de aplicación (IV): Permite que las aplicaciones en el dominio de usuario y en el dominio del proveedor intercambien mensajes de forma segura.

- Visibilidad y configuración de seguridad: Permite al usuario obtener información sobre las características de seguridad que se están utilizando.

Arquitectura de seguridad UMTS. Fuente:

www.etsi.org En UMTS, por otra parte, tenemos tres grandes mecanismos de seguridad:

el sistema de autenticación y acuerdo de claves; los algoritmos de integridad y confidencialidad; y el cifrado en bloque KASUMI. Los vemos a continuación.

Arquitectura de seguridad UMTS. Fuente:

www.etsi.org En UMTS, por otra parte, tenemos tres grandes mecanismos de seguridad:

el sistema de autenticación y acuerdo de claves; los algoritmos de integridad y confidencialidad; y el cifrado en bloque KASUMI. Los vemos a continuación.

- El VLR envía al Registro de ubicación base (Home Location Register, HLR) del abonado una petición de autenticación.

- El HLR computa un conjunto de vectores de autenticación (AV1:AVn) a partir de la clave privada K del usuario (que solo se almacena en la propia USIM y en el HLR/AuC), y lo envía al VLR, que los almacena.

- El VLR escoge uno de los vectores de autenticación (AVi), y desafía a la USIM enviándole los campos RAND y AUTN (token de autenticación) del vector seleccionado.

- La USIM del usuario procesa el token de autenticación, y mediante su clave privada K puede comprobar que los datos recibidos solo pueden provenir de alguien que tenga acceso a esa clave, por lo que de esta forma la red queda autenticada frente al usuario. La USIM procede entonces a generar una clave de confidencialidad (CK), una clave de integridad (IK), y una respuesta para la red (RES).

- La USIM envía la RES al VLR.

- Como el VLR conoce el AV, puede computar la respuesta esperada (XRES), y contrastar la RES que recibe con ésta. De esta manera el usuario queda autenticado también. El VLR computa entonces CK e IK a partir del AV.

- Las CK e IK establecidas son transmitidas por la USIM y el VLR a las entidades encargadas de las funciones de integridad y cifrado (generalmente el RNC).

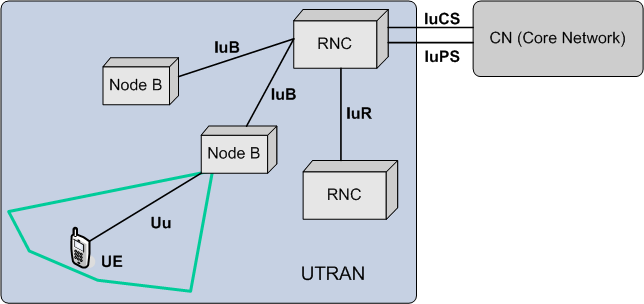

Mecanismo de control de integridad UMTS. Fuente:

www.etsi.org

Mecanismo de control de integridad UMTS. Fuente:

www.etsi.org

- El dispositivo del usuario calcula un código de autenticación de mensaje de 32 bits (MAC-I) a partir de ciertos parámetros de entrada, entre ellos los propios datos y la IK que se obtuvo en el proceso de autenticación.

- El MAC-I calculado se adjunta a los datos de señalización y se envía al controlador de red.

- Una vez que el controlador de red recibe la información de señalización con el MAC-I adjunto, calcula, empleando el mismo método que el dispositivo de usuario, el XMAC-I.

- La integridad de la información de señalización se comprueba comparando MAC-I y XMAC-I.

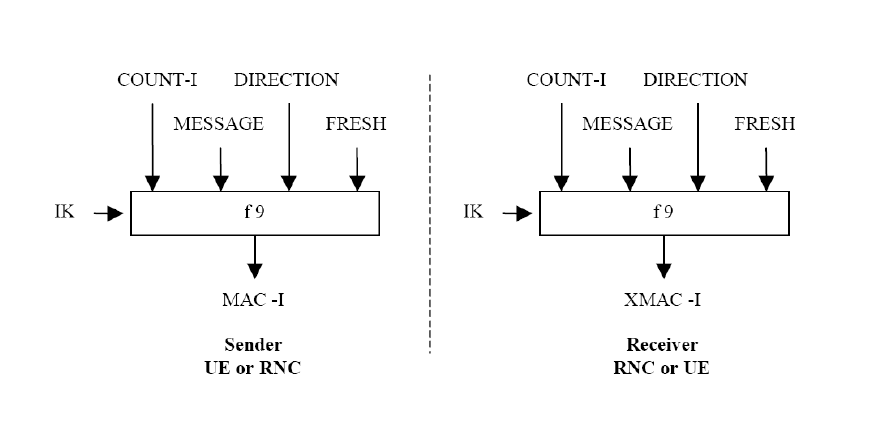

- El dispositivo de usuario, a partir de la CK previamente calculada durante la autenticación y otros parámetros, calcula una secuencia de cifrado.

- Se realiza un XOR entre esta secuencia de bits y los datos, obteniendo un bloque de datos cifrados.

- Estos datos cifrados se envían a la red a través de la interfaz radio.

- El RNC, a partir de los mismos parámetros que el dispositivo de usuario (incluyendo la CK compartida), genera la misma secuencia binaria de cifrado.

- Realizando una operación XOR entre esta secuencia y el bloque cifrado recibido, se recuperan los datos originales.

Mecanismo de control de confidencialidad UMTS. Fuente:

www.etsi.org

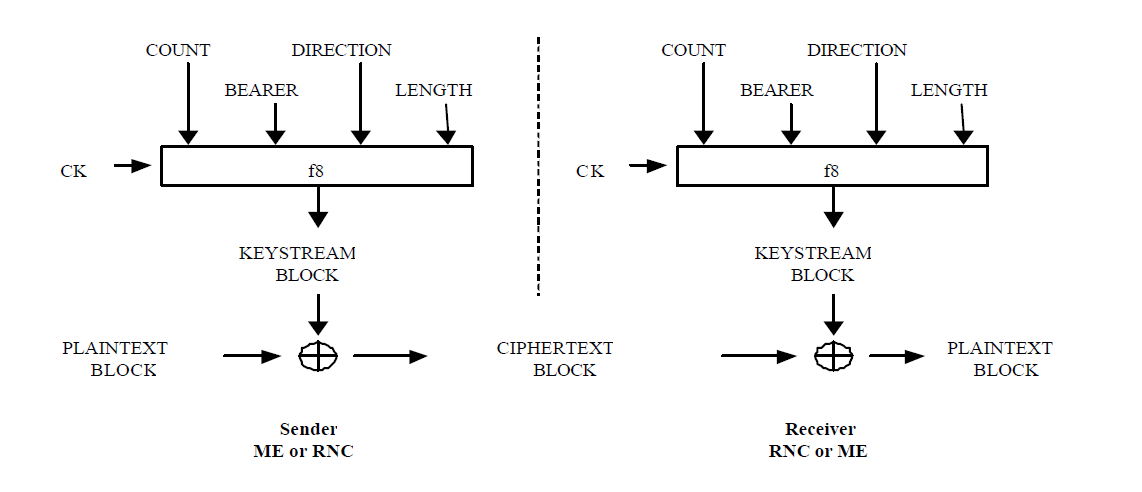

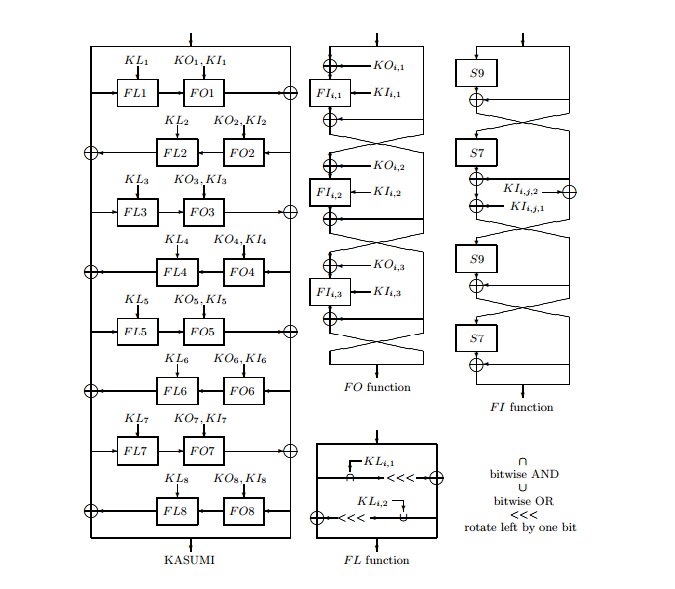

Algoritmo de cifrado por bloque KASUMI

Mecanismo de control de confidencialidad UMTS. Fuente:

www.etsi.org

Algoritmo de cifrado por bloque KASUMI

Estructura Kasumi. Fuente:

http://eprint.iacr.org/2010/013.pdf

Estructura Kasumi. Fuente:

http://eprint.iacr.org/2010/013.pdf

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público