Otro mes, otra nueva familia de "rooting malware" para Android

Vuelve a ocurrir: Se ha escrito en los medios sobre HummingBad, Hummer o Shedun Reloaded. ¿Pertenecen a la misma familia de malware? Todo depende de qué laboratorio este haciendo el análisis. ¿Tres familias diferentes de malware o no?

HummingBad

Hummer

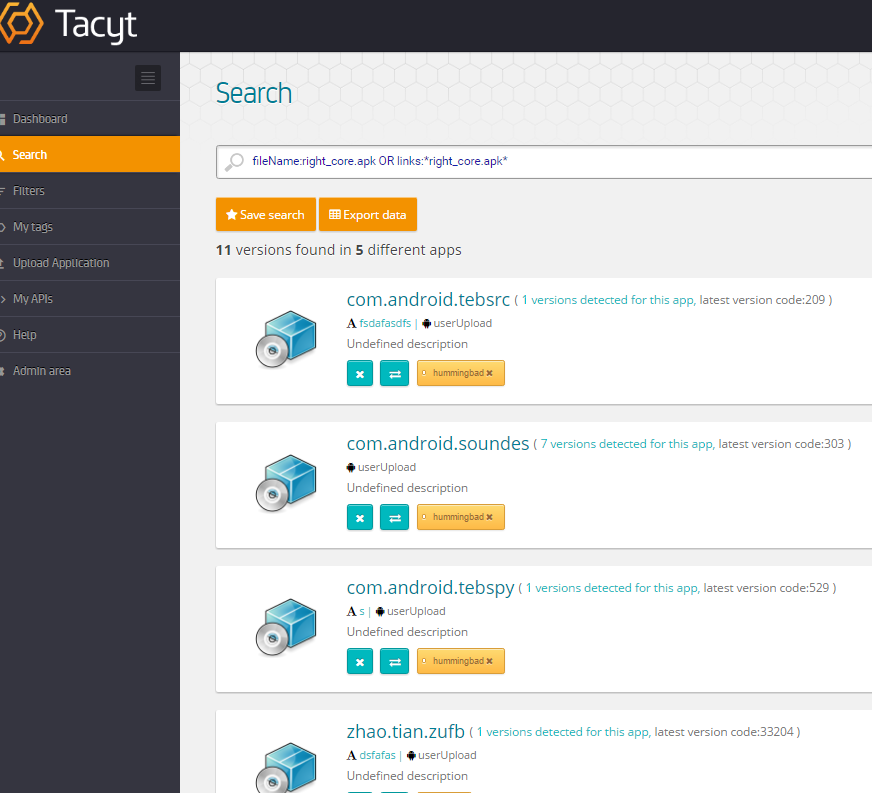

También en julio, Cheetah Mobile alertó sobre un malware que llamó Hummer, una nueva amenaza diferente a "GhostPush" (su propia denominación para Shedun, Kemoge, Brain Test, etc). Aunque Cheetah Mobile no lo indica explícitamente, Hummer es HummingBad, tal y como hemos podido confirmar fácilmente con Tacyt, puesto que utiliza la misma infraestructura y el archivo de rooting "right_core.apk" que a veces va incrustado en el APK y otras veces es descargado.

Un ejemplar de HummingBad/Hummer con algunas de las URL singulares utilizadas

Un ejemplar de HummingBad/Hummer con algunas de las URL singulares utilizadas

Shedun?

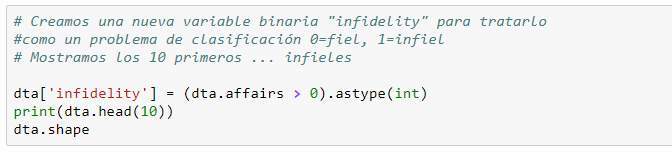

HummingBad, o Hummer, provienen de una compañia de adware "legítima" llamada Yingmob que por un tiempo, mantuvo su popular aplicación móvil "Hummer Launcher" en Google Play. Finalmente, Google eliminó la aplicación en mayo de 2015.

Hummer Launcher firmado con el ismo certificado igual que algunas muestras de HummingBad

Hummer Launcher firmado con el ismo certificado igual que algunas muestras de HummingBad

Determinamos usando Tacyt, que incluso algunas muestras más agresivas estaban firmadas con el mismo certificado.

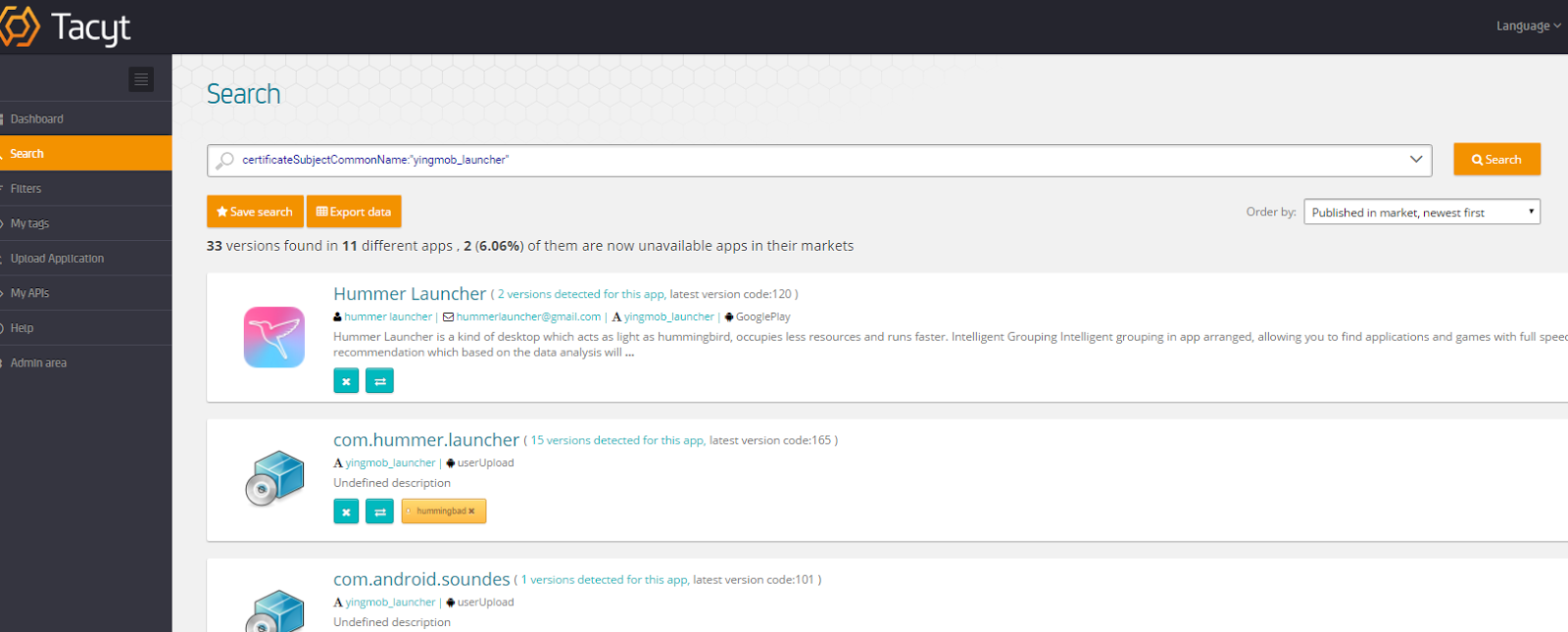

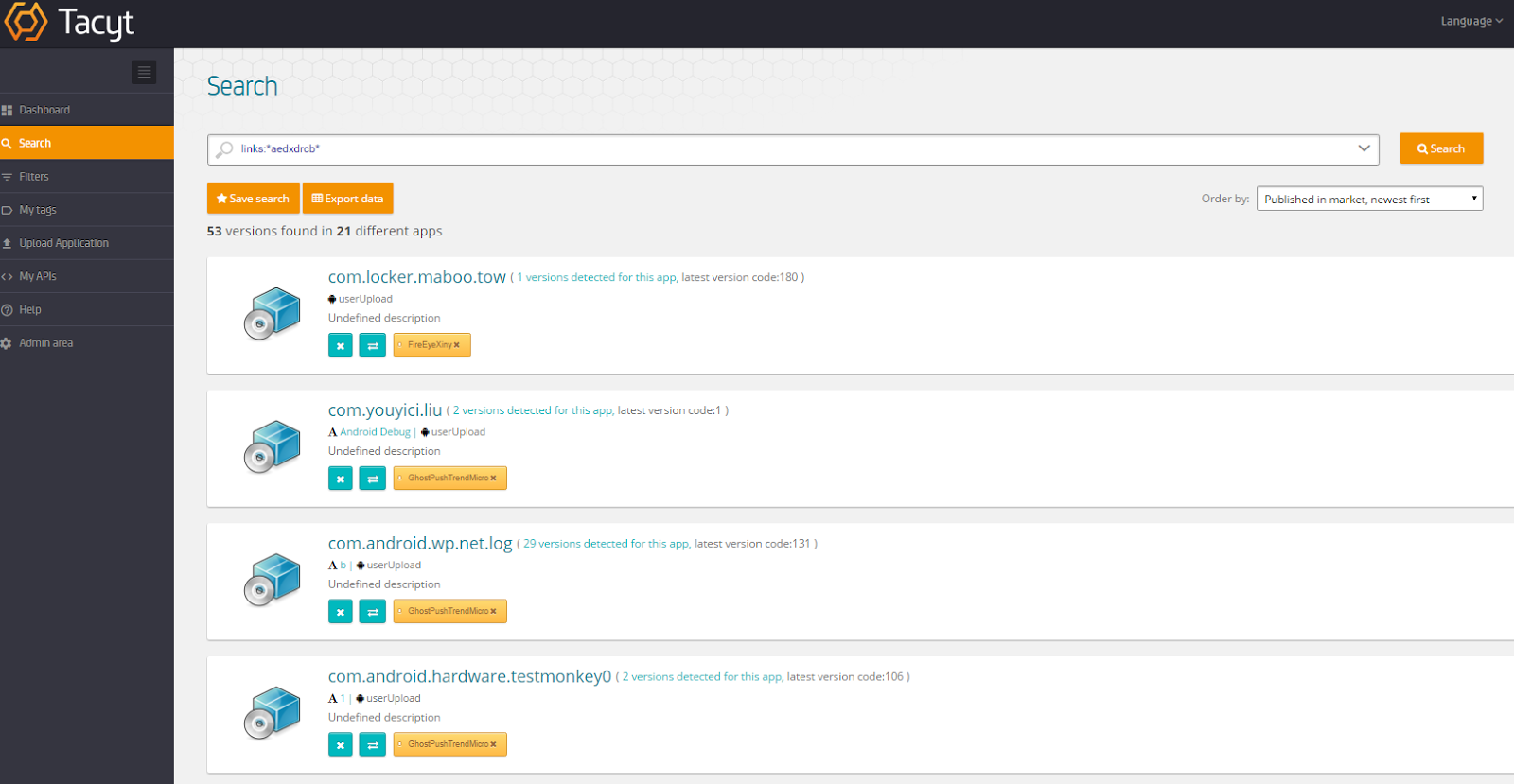

Desde nuestro informe anterior de octubre, vimos algunas conductas muy específicas que asocian todas las familias de malware. Por ejemplo, la utilización de unos dominios particulares y la presencia de algunos archivos dentro del APK como "sys_channel.ng".

Uno de los dominios particulares compartido por varias muestras analizadas en octubre

Uno de los dominios particulares compartido por varias muestras analizadas en octubre

Uno de los nombres de ficheros específicos compartido por varias muestras analizadas en octubre

Uno de los nombres de ficheros específicos compartido por varias muestras analizadas en octubre

Nuestro equipo de analistas utilizó Tacyt para concluir que existe una fuerte evidencia que sugiere una relación entre varios informes diferentes de varias diferentes empresas de seguridad, y confirmar que algunas de las aplicaciones móviles agresivas descubiertas estaban en Google Play a principios del 2015. Las evidencias obtenidas sugieren que las supuestas diferentes familias de malware podrían proceder de los mismos cibercriminales chinos (utilizan la misma infraestructura, los mismos dominios, asuntos, archivos, etc), evolucionando la misma idea de servir anuncios agresivos, rotear los dispositivos, enviar comandos e instalar nuevos paquetes.

Llegamos a esta conclusión por varias similitudes que relacionan a las familias: dominios, fechas, permisos, nombres, certificados, recursos, etc. Este grupo chino comenzó sus actividades probablemente a finales de 2014, utilizando la "marca" OPDA y tratando de introducir malware en Google Play así como aplicaciones legítimas. Posteriormente, evolucionaron con nuevas técnicas, desde el adware Xinyinhe, que parecen ser simplemente variantes de "Ghost Push", "BrainTest"... hasta "Kemoge", todos ellos técnicamente relacionados de alguna forma.

¿Y qué pasa con HummingBad?

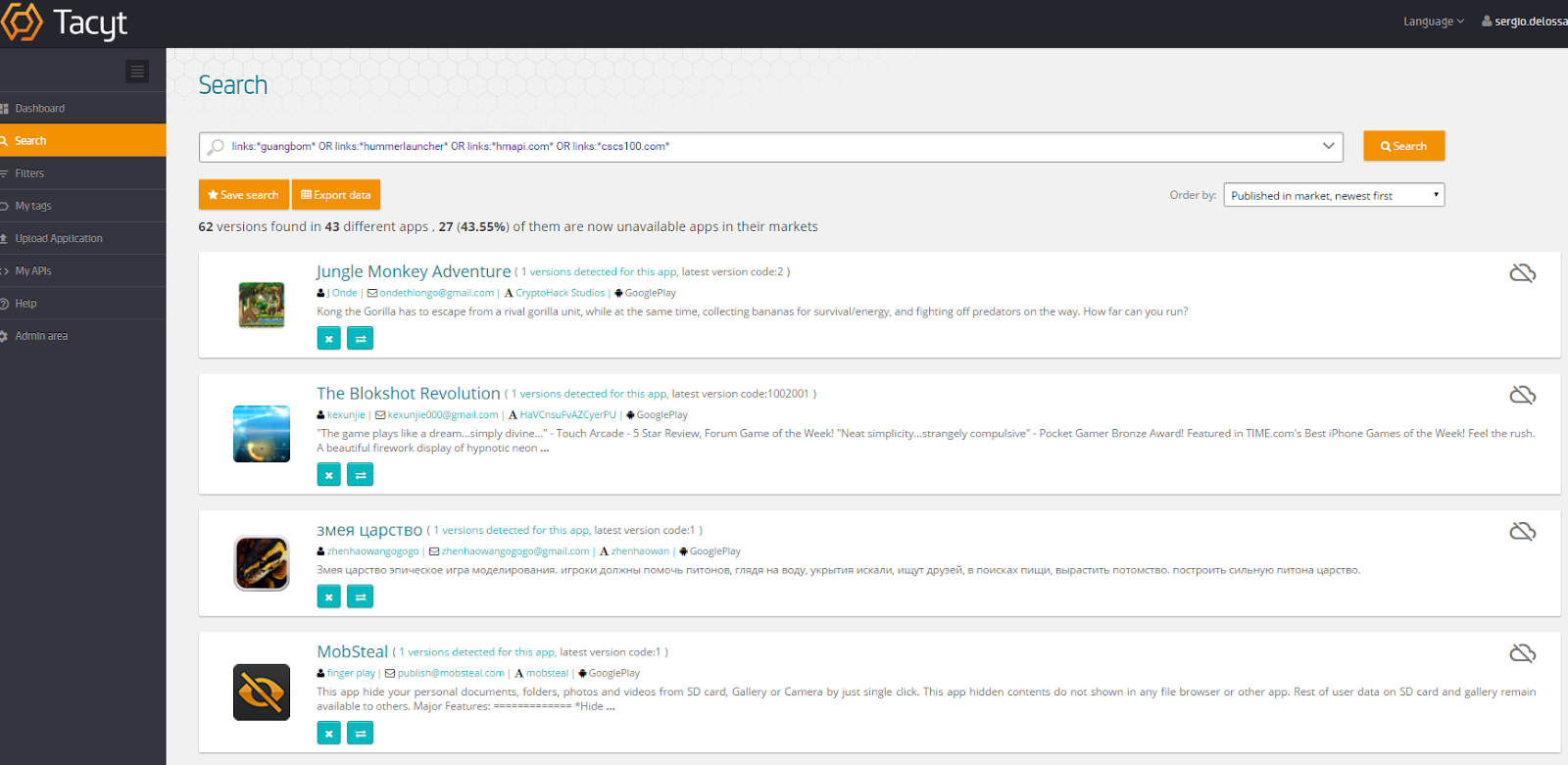

Comprobando las singularidades de HummingBad hemos determinado que utiliza una infraestructura completamente diferente que tiene poco en común con nuestros resultados anteriores, aun cuando siguen la misma filosofía de rootear el dispositivo e instalar de forma silenciosa aplicaciones. No podemos encontrar ninguna evidencia acerca de certificados, archivos, o cualquier otro indicio que pueda ayudarnos a vincular las dos familias juntas como lo hicimos previamente. Por supuesto, es posible que no las hayamos encontrado. Por ejemplo, HummingBad utiliza principalmente estos dominios: guangbom.com, hummerlauncher.com, hmapi.com, cscs100.com… que no son compartidos con familias de malware anteriores, excepto hmapi.com, que parece un lugar común para adware y malware. Todas las aplicaciones móviles que contienen este dominio particular en Google Play son finalmente eliminadas.

hmapi.com compartido entre adware o malware diferente que finalmente es siempre eliminado

hmapi.com compartido entre adware o malware diferente que finalmente es siempre eliminado

Otro ejemplo puede ser que HummingBad utiliza right_core.apk como payload, que puede ser descargado o estar incrustado en el APK.

Buscando muestras que utilicen un fichero muy específico descargado o incrustado

Buscando muestras que utilicen un fichero muy específico descargado o incrustado

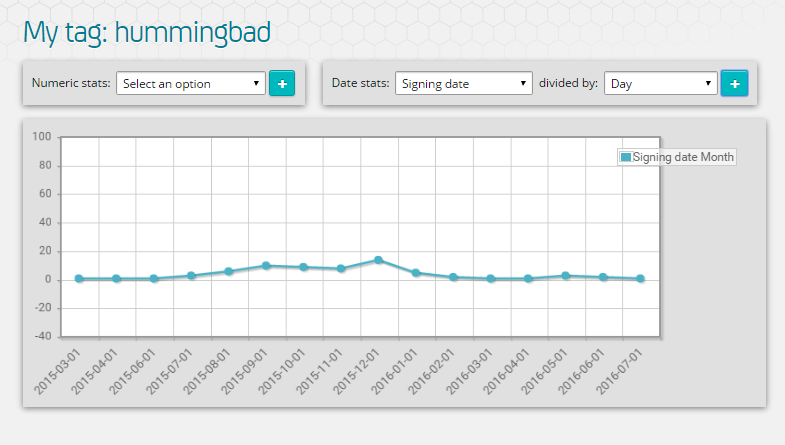

Con HummingBad podemos remontarnos "solamente" a principios de 2015 con ejemplos "legítimos" de adware. Con la familia BrainTest podemos hacerlo hasta 2014.

Fecha de firma para las muestras que nuestros analistas habían marcado como HummingBad

Fecha de firma para las muestras que nuestros analistas habían marcado como HummingBad

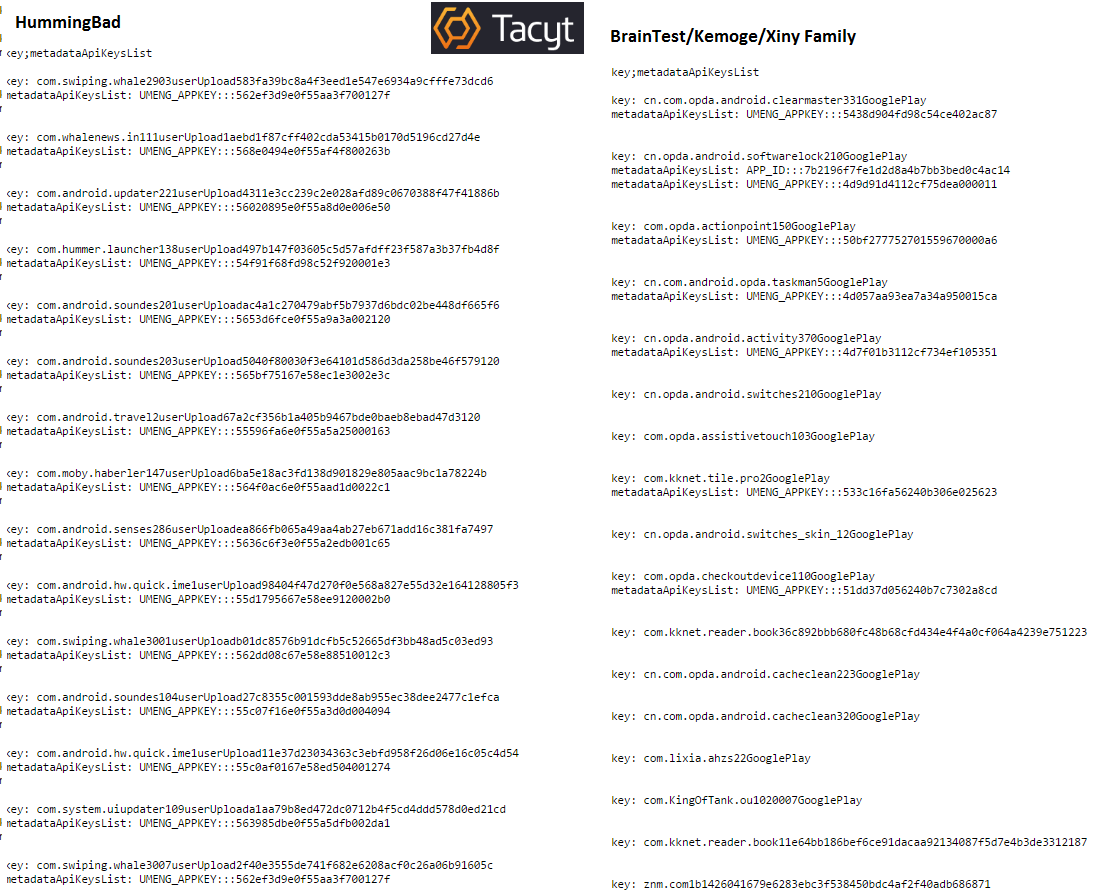

Otro punto de interés es que parece que BrainTest no estaba muy interesada en el seguimiento de sus anuncios con UMENG (la popular plataforma china), mientras que HummingBad parece utilizar UMENG en muchos más ejemplos. Las claves no coinciden en todo caso.

Comparando keys entre familias

Comparando keys entre familias

La filosofía coincide, pero el código, la infraestructura, o incluso la "historia" no

Parece que Shedun y HummingBad operan desde las raíces de compañias legítimas chinas (OPDA y Yigmob), y que pueden estar relacionados de otras maneras, pero los propietarios, recursos y desarrolladores parecen ser diferentes. Por lo tanto podemos concluir un par de ideas:

- HummingBad es Hummer, pero no parece ser el mismo malware que Shedun/GhostPush/BrainTest

- Esto es importante, porque significaría que los cibercriminales están aprendiendo entre ellos mismos. No es sólo el mismo grupo que evoluciona su propio producto. Preocupa puesto que lo más probable es que traten de mejorar técnicamente para ganar cuota de mercado entre ellos, ya que cuentan con "competidores".

Conseguir la atribución es siempre un ejercicio arriesgado para cualquier analista (incluido nosotros), pero creemos que HummingBad no es una evolución sino que se trata de un nuevo y peligroso malware de rooteo que se desarrolló paralelamente a otros anteriores (igual que hay diferentes ransomware o familias de troyanos bancarios con exactamente la misma filosofía). Y también creemos que esta familia está aquí para reclamar su cuota de mercado y quedarse por un tiempo.

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público