Entornos de test públicos: un pequeño análisis de las (malas) prácticas en España

Detectando dominios de desarrollo

Si la prioridad es no ser detectado por el propietario del dominio, la mejor opción es evitar escaneos directos contra el activo y consultar a un servidor DNS confiable si existe un nombre de dominio. Para ello, pueden utilizarse herramientas como 'nslookup' que pueden ser ejecutadas tanto en local como en remoto a través de servicios online gratuitos. Sin embargo, de cara a ocultar la actividad y no ser identificado como una amenaza de denegación de servicio frente al equipo de monitorización del servidor DNS, es importante no realizar demasiadas peticiones en poco tiempo. Por ello, si queremos descubrir los dominios de prueba disponibles en el menor número de peticiones posibles y con mayor probabilidad de éxito, un buen diccionario de sub-dominios de desarrollo será el mejor aliado.

Ejemplo de página en producción y de test

Ejemplo de página en producción y de test

Para poder evaluar los más de 7.000 dominios .es, se ha diseñado un diccionario de 120 combinatorias que contiene términos como: backup, dev, prueba1, prueba2, test, testlogin, etc. A la hora de comprobar los dominios, se ha fraccionado el volumen de consultas para evitar ser identificado como actividad sospechosa; espaciando en un tiempo variable las casi 900.000 consultas necesarias. Además, es posible reducir el número de peticiones significativamente si se detecta que el dominio acepta cualquier subdominio como válido ( wilcard DNS record). Esto se puede comprobar solicitando la IP asociada a un subdominio que se sepa o sea muy improbable que exista.

Al finalizar las consultas, filtrar los datos y cuantificar los resultados, se puede determinar que un 18 % (1.387) de los sitios analizados contienen, al menos, un subdominio de desarrollo expuesto en Internet. Veamos en profundidad algunas de sus características.

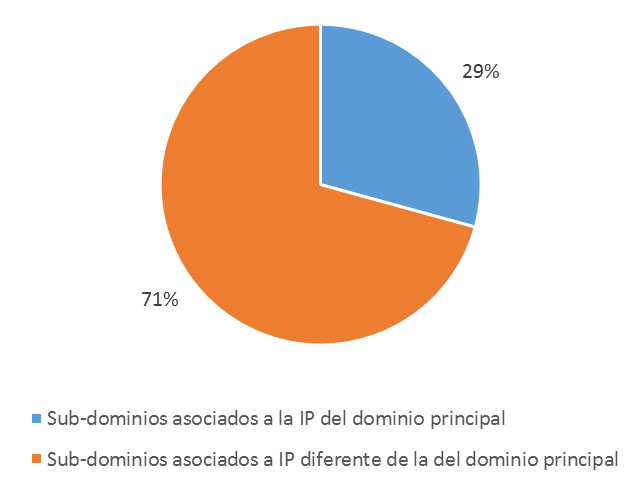

El 71 % de estos subdominios de desarrollo apuntan a direcciones IP diferentes a la del dominio principal.

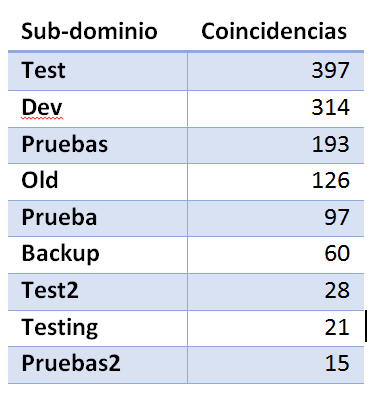

Respecto al diccionario de posibles entornos de desarrollo en dominios .es, se reduciría el número de posibles valores de 120 a 42 combinatorias. Los siguientes subdominios son los más utilizados:

Por supuesto, aclarar que no todas tienen por qué suponer un fallo de seguridad. Detengámonos en este asunto. Quisimos comprobar, no sólo cuales disponían de subdominio de prueba, sino además, cuántas están realmente protegidas. Para ello, realizamos consultas HTTP y HTTPS a estos subdominios y tuvimos en cuenta cuántos dominios se encuentran "correctamente protegidos".

Esto implicaba:

- Protección de ambos servicios (HTTP y HTTPS) en el subdominio concreto dedicado al testing.

- Protección por autenticación (la respuesta del servidor web es un 200 con panel de login, 403, 530, 3XX... etc).

En concreto, 35 de los subdominios detectados están asociados a una IP privada como, por ejemplo, 192.168.63.1. Esta actividad puede ser útil (aunque no sabemos si lo más acertado) para el desarrollador. En ocasiones, de cara a realizar pruebas, es más cómodo poder hacer peticiones a un nombre de dominio concreto y redirigir la petición al servidor interno de la red privada que aloja el servicio web. Si en el futuro cambia la IP del servidor interno, sólo hay que cambiar el registro DNS, no hace falta modificar ningún desarrollo de prueba.

Aunque lo cierto es que no parece ser lo más adecuado publicar este registro en servidores DNS públicos. Se expone información sobre direccionamiento interno de la compañía. Además este tipo de prueba se podría realizar igualmente con mínimo esfuerzo desde la red privada.

Algunos de los riesgos identificados al mostrar estos dominios en Internet n o distan mucho de los riesgos habituales de una web, solo que con el potencial agravante de encontrarse en un entorno precisamente caracterizado por situarse en una etapa de desarrollo anterior y, por definición, menos madura que la de producción.

- Acceso a datos confidenciales: Si el dominio de prueba obtiene datos de la misma base de datos que el dominio de producción y presenta vulnerabilidades (tipo SQLi) que fueron corregidas en el servidor web de producción pero no en el de desarrollo, podría suponer un vector de ataque para el robo de datos sensibles.

- Acceso a red corporativa: Si el dominio de desarrollo no ha sido asegurado correctamente y presenta vulnerabilidades que permitan la ejecución arbitraria de código remoto, un atacante podría tomar el control de la máquina y, entre otras opciones, servir como punto de acceso a la red corporativa o infectar otros equipos en la misma subred.

- Daños contra la reputación de la compañía: Sobre todo en el caso de grandes empresas con alta reputación y cotización en bolsa, la noticia sobre un defacement, aunque sea sobre un dominio de prueba, puede virilizarse en poco tiempo y ser perjudicial para la confianza de sus inversores o clientes.

- No utilizar nunca datos reales para realizar las pruebas.

- Aislar el dominio de pruebas de cualquier otro activo que permita el acceso a datos reales.

- Determinar la temporalidad de las pruebas, filtrar el acceso a usuarios autenticados y bloquear el acceso al subdominio de desarrollo cuando se hayan finalizado las pruebas.

- Incluir el subdominio en el parque de activos de la compañía y aplicar, siempre que sea posible, las mismas medidas de seguridad que a un servidor de producción o mitigando el riesgo de exposición frente a nuevas vulnerabilidades que sean descubiertas en las tecnologías utilizadas por el servidor de desarrollo.

- Monitorizar de manera constante la posible aparición de subdominios de este tipo sin el consentimiento de la compañía. Sobre todo, si no se ha incluido un registro DNS Wildcard (*.elevenpaths.com) que impida la detección de subdominios de desarrollo a través de consultas por diccionario de términos comunes al registro de nombres de dominio.

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público