Threat Hunting autónomo con IA generativa: de la hipótesis manual a la exploración inteligente

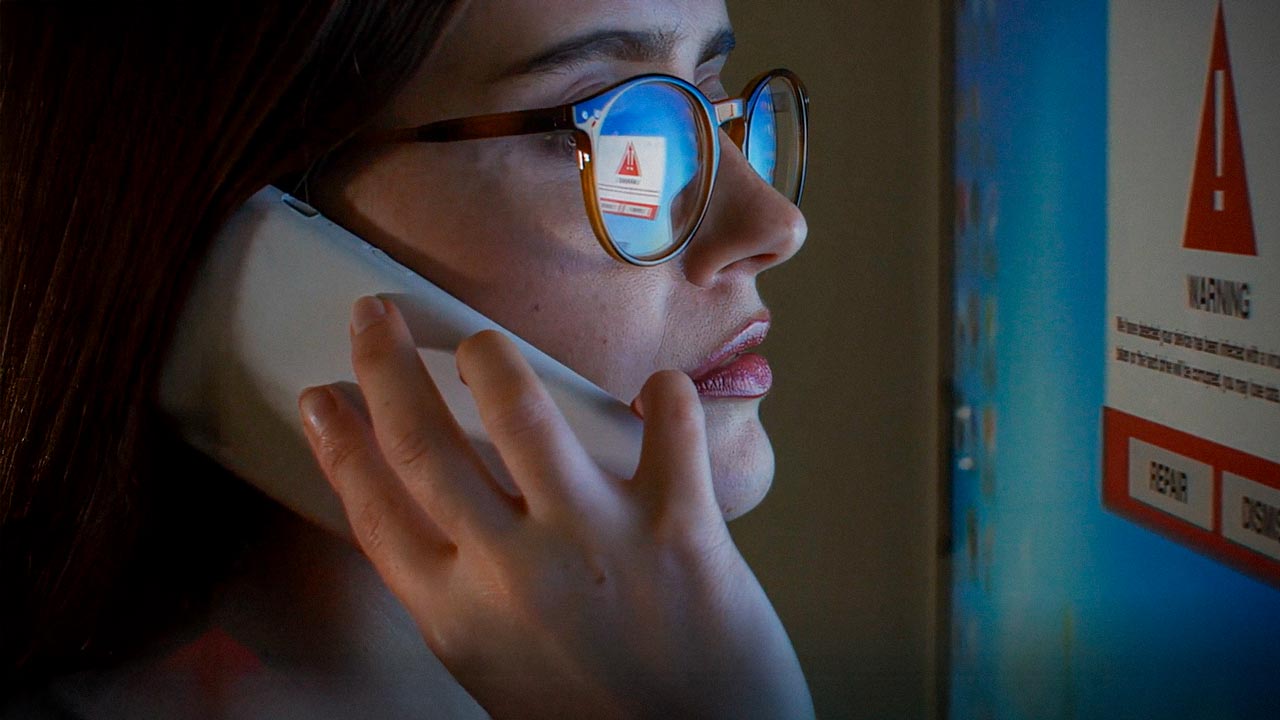

El Threat Hunting tradicional depende fuertemente de la experiencia humana para formular hipótesis, ejecutar queries y analizar grandes volúmenes de datos. Sin embargo, este enfoque enfrenta limitaciones cuando se trata de escala, velocidad y cobertura. La irrupción de la IA generativa, en especial los LLM (Large Language Models), está redefiniendo este paradigma: ahora es posible transitar hacia un Threat Hunting autónomo, donde las máquinas no solo ejecutan, sino que también formulan, correlacionan y refinan la búsqueda de amenazas. Threat Hunting con IA generativa: un nuevo enfoque cognitivo La IA generativa integrada en el Centro de Operaciones de Seguridad (SOC, Security Operations Center) permite transformar el ciclo de hunting de un proceso manual a uno colaborativo, donde los analistas trabajan junto a agentes inteligentes que comprenden lenguaje natural, contextualizan amenazas y generan consultas automáticas contra diversas fuentes de datos. Aplicaciones principales Generación de queries automáticas a partir de hipótesis en lenguaje natural, permitiendo que los analistas expresen sus sospechas o líneas de investigación en texto común y el sistema las traduzca en consultas técnicas optimizadas para diferentes fuentes de datos. Identificación de patrones anómalos correlacionando datos de red, endpoint y cloud, utilizando análisis contextual y aprendizaje automático para detectar comportamientos inusuales, desvíos de tráfico o accesos atípicos que puedan indicar actividad maliciosa. Enriquecimiento automático de hallazgos con CTI (Cyber Threat Intelligence), el marco MITRE ATT&CK y bases de datos de IoC (Indicators of Compromise) en tiempo real, lo que permite agregar contexto adicional a cada detección y mejorar la precisión de las correlaciones entre eventos. Sugerencias adaptativas para refinar el enfoque del hunting en función de comportamiento y topología, analizando la actividad reciente de los sistemas y la estructura de la red para recomendar ajustes dinámicos en las consultas y priorizar las áreas con mayor riesgo potencial. Ventajas frente a modelos tradicionales Aceleración del ciclo de hunting de horas a minutos, optimizando la detección y correlación de eventos mediante automatización inteligente y reducción de tiempos de respuesta. Reducción de la dependencia en analistas senior para investigaciones iniciales, gracias a la automatización de tareas repetitivas y a la asistencia cognitiva que guía a los analistas junior en la interpretación de resultados y formulación de hipótesis más precisas. Mayor cobertura de escenarios y técnicas de ataque en entornos multicloud e híbridos, al permitir correlacionar datos provenientes de diferentes infraestructuras, servicios y proveedores, ofreciendo una visión unificada y completa del panorama de amenazas. Aprendizaje continuo del sistema basado en los resultados de cada sesión de hunting, mediante el cual los modelos ajustan sus parámetros y amplían su base de conocimiento a partir de los hallazgos confirmados y de los falsos positivos, mejorando progresivamente la precisión y la eficacia de las búsquedas futuras. Retos y desafíos en la adopción del 'hunting cognitivo' Validación rigurosa de la calidad y precisión de las queries generadas automáticamente, asegurando que las consultas creadas por los modelos mantengan coherencia lógica, relevancia contextual y exactitud técnica antes de su ejecución, con mecanismos de revisión y prueba para evitar resultados erróneos o irrelevantes. Riesgo de interpretaciones incorrectas o hallazgos alucinados por los LLM, que pueden generar conclusiones erróneas debido a falta de contexto o sesgos en los datos de entrenamiento, lo que requiere supervisión humana constante para validar los resultados. Requisitos de ingeniería para integrar múltiples fuentes heterogéneas de datos (XDR, EDR, NDR, SIEM, etc.), lo que implica desarrollar conectores, normalizar formatos de información y establecer canales de comunicación seguros y eficientes entre los distintos sistemas para garantizar la interoperabilidad y la coherencia de los datos analizados. Formación de analistas en prompt engineering (diseño de instrucciones precisas para interactuar con modelos de lenguaje), tuning de modelos (ajuste y personalización de los algoritmos de IA para contextos específicos) y revisión de hallazgos generados, con el fin de asegurar que las respuestas del sistema sean relevantes, precisas y alineadas con los objetivos de detección del SOC. Caso de uso: 'hunting' cognitivo autónomo en una empresa del sector financiero Una entidad bancaria en Latinoamérica, con un SOC operativo 24x7, integró IA generativa como parte de su programa avanzado de threat hunting. La organización utilizaba múltiples plataformas (SIEM, EDR, NDR y CTI) y había acumulado grandes volúmenes de datos no explotados por falta de recursos para análisis profundo. Se integró un asistente basado en LLM dentro de la plataforma de hunting, permitiendo a los analistas escribir en lenguaje natural hipótesis como: > Buscar movimientos laterales entre endpoints Windows con privilegios elevados en segmentos de red sensibles en las últimas 72 horas. El sistema transformaba esta solicitud en múltiples queries específicas para cada plataforma, correlacionaba resultados en tiempo real y sugería nuevas direcciones de exploración con base en contexto (como usuarios anómalos, cambios en rutas de red y presencia de técnicas relacionadas en MITRE ATT&CK). Además, el sistema generaba automáticamente visualizaciones interactivas de secuencia de eventos sospechosos, junto con enlaces a artículos técnicos, IoCs y evidencias relacionadas desde CTI pública y privada. Resultados obtenidos Se detectaron 3 campañas internas de simulación de APT (red team) que no habían generado ninguna alerta previa. Se redujo el tiempo de investigación inicial por hipótesis de 5 horas a 35 minutos promedio. Se entrenó a más de 10 analistas junior en hunting autónomo con IA generativa, aumentando su productividad sin requerir experiencia previa en scripting. Recomendaciones Adoptar un enfoque mixto donde la IA generativa complemente, pero no reemplace, el juicio humano experto, fomentando una colaboración constante entre analistas y sistemas inteligentes que aproveche lo mejor de ambos mundos: la intuición y criterio humanos junto con la capacidad analítica y velocidad de la máquina. Definir marcos de calidad y validación de hallazgos generados por IA, estableciendo métricas claras de precisión, fiabilidad y coherencia, así como protocolos de revisión manual y auditoría periódica para garantizar que los resultados automatizados mantengan los estándares exigidos en el entorno del SOC. Medir la efectividad del hunting por detecciones no alertadas previamente, cobertura ATT&CK (marco que clasifica tácticas y técnicas de ataque) y reducción de tiempo por hipótesis, incorporando también indicadores de eficiencia operativa, impacto en la capacidad de respuesta y evolución del nivel de madurez del SOC. Integrar este enfoque con procesos automatizados de contención y respuesta (SOAR, Security Orchestration, Automation and Response), cerrando el ciclo desde la hipótesis hasta la acción mediante la ejecución automática de medidas defensivas, coordinación entre herramientas de seguridad y reducción significativa del tiempo entre la detección y la mitigación. Conclusión El Threat Hunting autónomo con IA generativa marca el inicio de una nueva era en las operaciones del SOC. Al combinar el conocimiento humano con la capacidad exploratoria, correlativa y contextual de los LLM, se potencia la detección proactiva de amenazas avanzadas. Esta sinergia no solo mejora la eficiencia, sino que democratiza el ' hunting' al poner capacidades avanzadas al alcance de equipos de diferentes niveles. El futuro del ' hunting' es más rápido, más inteligente, colaborativo y accesible para los SOC que buscan anticiparse a los adversarios con precisión y agilidad. Imagen: DC Studio, Freepik.

27 de noviembre de 2025

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público