Ciberseguridad

Telefónica Tech obtiene las especializaciones de SASE, Cloud y Cortex de Palo Alto Networks

En el último año hemos visto muchas organizaciones desafiadas por las tácticas cada vez más complejas y cambiantes de los ciber adversarios, teniendo que enfrentarse a la expansión del trabajo remoto de sus equipos, a la rápida transformación digital en la nube y a un panorama de amenazas creciente. Dotar a su personal de habilidades y capacidades de seguridad sigue siendo uno de los mayores desafíos de la industria de la ciberseguridad, estrechamente relacionado también con el nivel de especialización y conocimiento experto que requieren las nuevas áreas de ciberseguridad que han surgido recientemente, y con la sofisticación de las ciber amenazas existentes. En nuestro objetivo continuo de ayudar a nuestros clientes a satisfacer sus necesidades de seguridad, nos complace mucho anunciar que hemos obtenido recientemente el reconocimiento de Palo Alto Networks en sus tres nuevas especializaciones de su programa de canal, siendo el primer socio en España que obtiene el reconocimiento en las especializaciones de Prisma SASE (Prisma Access y Prisma SD-WAN), Prisma Cloud y Cortex XDR/XSOAR. ¡Gran trabajo equipo! NextWave 3.0 Palo Alto Networks ha presentado recientemente NextWave 3.0, una nueva versión de su programa de socios de canal. Estas nuevas Especializaciones se otorgan específicamente a los socios de canal que han demostrado la experiencia necesaria para realizar pruebas, comercializar, implantar y respaldar con éxito las soluciones de Palo Alto Networks para SASE, la nube y la protección de endpoints. Los clientes necesitan expertos en seguridad capaces de diseñar, implantar, configurar, mantener y solucionar problemas de la gran mayoría de los despliegues de seguridad, y buscan también socios confiables que los guíen y ayuden a enfrentar los complejos desafíos de ciberseguridad de hoy en día. Año tras año, ElevenPaths, el equipo de ciberseguridad de Telefónica Tech, demuestra su compromiso en fortalecer e incrementar la resiliencia cibernética de nuestros clientes, contribuyendo a la consecución de los objetivos de su estrategia y postura de seguridad a través de su equipo de operaciones SOC líder en la industria, en esta ocasión con experiencia técnica y especializaciones reconocidas en: SASE: ayudamos a las organizaciones a proteger simultáneamente a sus trabajadores remotos y optimizar la experiencia del usuario con la plataforma Prisma Security Access Service Edge (SASE); Prisma Cloud: si estás abrumado por la falta de visibilidad, de contexto y control a pesar de los sólidos kits de herramientas y las capacidades que ofrecen los proveedores de servicios en la nube, brindamos la cobertura de seguridad y cumplimiento más amplia de la industria, para aplicaciones, datos y toda la tecnología nativa de la nube, con nuestro servicio Cloud MSS junto con Prisma Cloud; Cortex XDR y XSOAR: empoderamos al equipo de operaciones de seguridad de nuestros clientes con nuestros servicios de seguridad avanzados NextDefense dedicados a detectar y responder a las amenazas y riesgos digitales, para garantizar una defensa completa gestionada en la nube, endpoint, la red y la TI corporativa, en este caso mediante la entrega de operaciones de seguridad proactivas como socio MDR líder en la industria de Palo Alto Networks. ¿Quiere saber más? ¡Pregúntanos! Somos un proveedor de servicios de seguridad gestionada inteligente (iMSSP), enfocados en ofrecer capacidades de prevención, detección y respuesta apropiada, y socio especializado en soluciones SASE, Cloud y Cortex de Palo Alto Networks. Mejoraremos su arquitectura de seguridad, le acompañaremos en la protección de sus transacciones en la nube y le ayudaremos a mantenerse al día con el panorama de amenazas cibernéticas y los desafíos de ciberseguridad en continua evolución. Juntos somos más fuertes.

19 de abril de 2021

Ciberseguridad

Protegemos tus aplicaciones nativas de la nube de AWS en la nueva normalidad

La nueva realidad de la adopción de la nube Sí, nos estamos enfrentando a una nueva normalidad, y también estamos viviendo una nueva realidad de adopción de la nube. La adopción por parte de las empresas se ha acelerado con la llegada de la COVID-19, lo que ha transformado radicalmente la forma en que ven las oportunidades en la nube, ya que la pandemia puede haber provocado que algunas de éstas reevalúen sus estrategias de nube pública a medida que las formas remotas de trabajo se integran en los procedimientos operativos aceptados. La disposición hacia la nube está hoy impulsada por la innovación y la reducción de riesgos, que han cobrado relevancia durante la crisis actual. Sin embargo, aunque la adopción de la nube ofrece una poderosa oportunidad para desbloquear nuevo valor de negocio, sigue habiendo dudas relevantes en torno a los desafíos de esta transición. La preocupación por la ciberseguridad sigue siendo una barrera importante, aunque los proveedores de servicios de nube (CSP, Cloud Service Provider) desempeñan un papel importante en garantizar y mejorar que los usuarios entienden y tienen lo que necesitan para ejecutar sus aplicaciones nativas en la nube, pero no asumen la responsabilidad de la seguridad más allá de lo comprometido en sus contratos. Hay importantes responsabilidades de seguridad que recaen en los usuarios finales y que es necesario cubrir para garantizar la seguridad y protección de sus entornos y cargas de trabajo, especialmente las responsabilidades que los CSP no pueden asegurar eficazmente por estar fuera de su ámbito. Retos de seguridad del nuevo paradigma Según el modelo de responsabilidad compartida de AWS, AWS proporciona una infraestructura global segura y servicios básicos de computación, almacenamiento, redes y bases de datos, así como otros servicios de nivel superior. Ofrece además una variedad de servicios y características de seguridad que puedes usar para proteger tus activos. Como cliente de AWS, eres responsable de proteger la confidencialidad, integridad y disponibilidad de tus datos en la nube, y de cumplir con tus requisitos específicos de negocio para la protección de la información, lo que conlleva un nuevo modelo de gobierno. Las empresas migran sus aplicaciones “tradicionales” y desarrollan nuevas aplicaciones nativas en la nube para generar valor de negocio, y para conseguirlo es indispensable asegurarlas en base a este modelo de responsabilidad compartida. Uno de los cambios fundamentales del nuevo paradigma es que la adecuada configuración es clave para garantizar las capacidades y servicios básicos de AWS que respaldan estas aplicaciones nativas. Además, es fundamental garantizar una postura de seguridad adecuada y garantizar el cumplimiento de las políticas de seguridad corporativas. La configuración incorrecta de la nube sigue siendo una de las principales causas de fugas de información. La flexibilidad y escalabilidad de los servicios y las cargas de trabajo de la nube han propiciado la adopción de metodologías DevOps para aplicaciones nativas de la nube, que hacen que los entornos en la nube sean más dinámicos y obligan a las empresas a la inclusión de seguridad en esos procesos para proteger a las aplicaciones en todo su ciclo de vida sin afectar al ritmo de lanzamiento y objetivos de tiempo de comercialización. Los equipos de seguridad tienen la responsabilidad de hacer frente a estos desafíos para mantener en todo momento una infraestructura de nube segura, y eso requiere tener visibilidad continua de la configuración de sus activos y servicios, datos y la actividad de sus usuarios, servicios y cargas de trabajo para poder aplicar las medidas de seguridad necesarias. Socio de confianza Los retos de la seguridad en la nube son complejos, por lo que es indispensable trabajar con socios expertos y de confianza que tengan el conocimiento y las habilidades para poder guiar y supervisar la seguridad de tus procesos en la nube. Los CSP no pueden predecir cómo utilizará su entorno cada cliente individual. Solo los clientes conocen las complejidades de lo que ponen en la nube. Con la escasez actual de habilidades de ciberseguridad, es difícil para los equipos de seguridad encontrar el talento adecuado para mantener segura a su organización. La mayoría de los clientes de la nube no están cumpliendo con su responsabilidad compartida de seguridad, y si desafortunadamente no cuenta con los medios suficientes, debido a la falta de personal calificado y / o presupuesto, para ejercer esa responsabilidad de protección y minimizar los riesgos derivados del desarrollo continuo y el lanzamiento de aplicaciones que respaldan su negocio, ¿qué puedes hacer? En ElevenPaths podemos ayudarte a mejorar la postura de seguridad de tu infraestructura y los servicios de AWS, permitiéndote obtener el control y la confianza que necesitas para administrar tu negocio de manera segura. ElevenPaths potencia tres capacidades fundamentales para posicionarse como el compañero experto en seguridad para la nube: Conocimiento: a través de la formación especializada de sus profesionales, laboratorios de prueba, etc. Contamos con profesionales certificados en diseño, puesta en marcha, operación y gestión de la seguridad de forma nativa en la nube, alineados con tu negocio; Herramientas: Contamos con un amplio portfolio (servicios y capacidades) apoyados en las mejores tecnologías de los principales fabricantes para garantizar la mejor protección posible; y Experiencia demostrada: con los CSPs, con nuestros socios de seguridad y con los clientes, gracias a nuestra experiencia acreditada en proyectos y servicios de seguridad desplegados Hace dos meses anunciamos entusiasmados que habíamos logrado el estatus de Competencia en Seguridad de AWS, como Socio Consultor de seguridad de AWS proporcionando orientación experta a los clientes sobre cómo aprovechar las herramientas de seguridad e integrar las mejores prácticas en cada capa de su entorno. Lograr la competencia en seguridad distingue a ElevenPaths como miembro de la red AWS APN, brindando servicios de consultoría especializados para ayudar a las empresas a adoptar, desarrollar y desplegar proyectos complejos de seguridad que permiten proteger sus entornos en AWS para establecer y mantener una adecuada postura de seguridad en la nube en AWS. ¿Cómo podemos ayudarte a asegurar tus entornos en AWS? La propuesta de valor de ElevenPaths de seguridad en la nube, integrada y extremo a extremo, cubre distintos aspectos de seguridad como la identificación, categorización y protección de tus activos en AWS, gestionando el acceso a tus recursos de AWS mediante el uso de cuentas, usuarios y grupos, y te sugiere recomendaciones para asegurar tus datos, aplicaciones e infraestructura en la nube. Nuestros expertos certificados especialistas de seguridad en AWS están perfectamente capacitados para diseñar, desplegar y gestionar las innovadoras características de seguridad nativas de AWS, incluyendo los controles en el entorno de AWS y algunos de los productos y características que AWS pone a disposición de todos sus clientes, junto con las mejores soluciones de los proveedores especialistas de seguridad, ayudando a nuestros clientes a trasladar de forma segura las cargas de trabajo críticas a la nube pública, manteniendo en todo momento el cumplimiento y la gobernanza. Te ayudamos a definir e implantar una estrategia que te permita alcanzar tus objetivos de seguridad Cloud. Para llevar a cabo esta estrategia, basada en tres ejes -implantación de marcos de control para el gobierno de la nube, monitorización y seguimiento y establecimiento del modelo operativo de seguridad-, contamos con las siguientes capacidades: ElevenPaths proporciona servicios especializados de ingeniería de seguridad y consultoría para ayudarte a diseñar, desarrollar y desplegar proyectos de seguridad complejos en AWS. Nuestros profesionales certificados especialistas de seguridad en AWS te ayudan en la definición de un modelo holístico de seguridad en AWS y en la implantación de controles para tener visibilidad y monitorización del cumplimiento de los mismos. Definición e implantación de Marcos de control dirigidos a entornos en AWS, alineados con el modelo de gobierno de tu empresa y que puedan ser monitorizados de forma continua. Evaluación de tu postura de seguridad en AWS (ElevenPaths CSAx: Cloud Security Assessment Express), que permite entender cuál es tu postura actual de seguridad, analizando tu contexto y proponiendo acciones de mejora. Diseño y despliegue de un entorno seguro de AWS, siguiendo las mejores prácticas de seguridad más actuales para la arquitectura de AWS (Security Pillar of AWS Well-Architected Framework, o la adopción de Control Tower), y la guía de seguridad de la Cloud Security Alliance (CSA) Definición y construcción de la plataforma de seguridad en la nube que mejor se adapte a tus necesidades para monitorizar los controles de seguridad, permitir la detección de amenazas, proteger contra la fuga de datos y explotar la información de seguridad relacionada, construyendo en los cimientos de los controles nativos de AWS como CloudTrail, Security Groups, GuardDuty y otros muchos, complementada con soluciones de seguridad avanzadas de nuestros socios, para asegurar tu arquitectura en la nube. ElevenPaths ofrece Servicios Gestionados de Seguridad Cloud para monitorizar tu postura de seguridad y proteger tus cargas de trabajo críticas desplegadas en AWS: Cloud MSS para AWS que proporciona visibilidad completa de tus activos en la nube, la seguridad de la red y la configuración de los servicios nativos con el fin de identificar los riesgos inherentes, hacer cumplir los requisitos de cumplimiento y las normas de gobernanza e identificar los incidentes de seguridad casi en tiempo real, proporcionando alertas y una respuesta automatizada para casos de uso específico. Secure DevOps permitirá la incorporación de seguridad en el pipeline y las herramientas del proceso DevOps de tus aplicaciones nativas Cloud con el fin de automatizar los Guardrails para el despliegue seguro de infraestructura (IaC, Infrastructure as Code), cargas de trabajo y aplicaciones en un proceso de mejora continua. ElevenPaths está bien posicionado para proteger tus aplicaciones en AWS La oferta y propuesta de valor de Cloud Security de ElevenPaths está basada en la profunda experiencia de nuestros profesionales y en el éxito comprobado asegurando cada etapa de la adopción de la nube, desde la migración inicial hasta la gestión continua de la seguridad. Con la propuesta Cloud Security de ElevenPaths para AWS, tu organización no sólo obtiene el servicio de seguridad gestionado en la nube más avanzado, sino que también cuenta con un asesor de seguridad de confianza y socio de consultoría de AWS para ayudarte como una extensión de tu propio equipo. Juntos somos más fuertes.

16 de julio de 2020

Ciberseguridad

Da el paso a la nube con confianza de la mano de ElevenPaths y Check Point

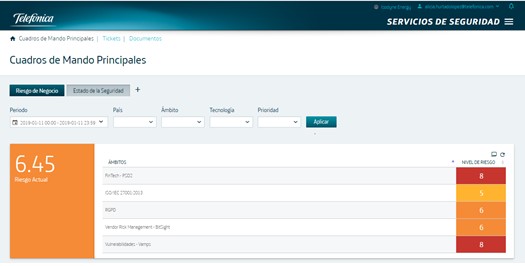

La seguridad en la nube se logra principalmente mediante la implantación de políticas y tecnologías de seguridad adecuadas, al igual que para otros entornos de TI. Si no controlas si estás utilizando la nube de forma segura en tu organización, nosotros te guiaremos y ayudaremos a adoptar y asegurar rápidamente cualquier carga de trabajo en la nube, de acuerdo y en conformidad con tu estrategia general de adopción de la nube, y a mitigar los riesgos asociados de acuerdo con el apetito de riesgo definido. Ese es el objetivo de los Servicios de Seguridad Gestionada para nube pública de ElevenPaths. Aunque los proveedores de servicios de nube pública (CSP) dedican grandes esfuerzos a la seguridad, el desafío no existe en la seguridad de la nube en sí, sino en las políticas y tecnologías utilizadas para proteger y controlar los despliegues. En casi todos los casos, es el cliente, no el CSP, quien no logra administrar adecuadamente los controles utilizados para proteger los datos de una organización. De hecho, Gartner considera que hasta 2025, el 99% de las fallos de seguridad en la nube serán culpa del cliente. Además, los equipos que están implantando cargas de trabajo en la nube pueden no tener el conocimiento de seguridad necesario y suficiente para protegerlos adecuadamente. Los equipos de cumplimiento normativo han confiado tradicionalmente en la agregación manual de datos, y en las pruebas para evaluar la postura de cumplimiento de TI. El proceso para verificar y monitorizar el estado de cumplimiento y la resolución de problemas ha sido lento y laborioso. En esta era de crecientes riesgos de seguridad, las empresas están eliminando auditorías de seguridad periódicas en favor del seguimiento y la aplicación continua del cumplimiento. Las herramientas y controles que funcionaron bien para la seguridad y el cumplimiento en el centro de datos, fallan en gran medida en entornos de nube pública que exigen agilidad y eficiencia. No es de extrañar por tanto que, a medida que las organizaciones mueven cargas de trabajo críticas a la nube pública, el cumplimiento y la gobernanza siguen siendo una de sus preocupaciones principales. Según el Informe de seguridad en la nube 2019 de Check Point, el 67% de los equipos de seguridad todavía se quejaban de la falta de visibilidad en su infraestructura, seguridad y cumplimiento. Además, establecer políticas de seguridad consistentes en la nube y en entornos locales (on premise) y la falta de personal de seguridad cualificado ocupan el segundo y tercer lugar respectivamente (31% cada uno). Las configuraciones erróneas (20%) es uno de los vectores más preocupantes de fuga de datos en la nube como consecuencia de errores humanos, y precisamente la falta de experiencia y personal de seguridad cualificado (26%) fue una de las mayores barreras para la adopción de la nube pública más ampliamente citada por los encuestados. Cómo moverse con confianza a la nube La oferta de seguridad para la nube de ElevenPaths, que incluye Servicios Profesionales y Servicios de Seguridad Gestionada (Cloud MSS), puede ayudar a tu organización a evaluar tu infraestructura en la nube para determinar si se implantan los niveles apropiados de seguridad y de gobierno para contrarrestar estos desafíos. Basado en las mejores prácticas de seguridad, en una profunda experiencia técnica y de consultoría demostrada en soluciones de seguridad nativas en la nube, y en la experiencia obtenida de nuestro Laboratorio de seguridad para la nube - que examina las tecnologías líderes del mercado de seguridad y las últimas funcionalidades diseñadas para mantener la nube segura -, nuestro equipo de seguridad cloud te guiará y ayudará a lograr una prevención óptima frente amenazas, y a establecer y mantener la mejor postura de seguridad posible para tu negocio. El cumplimiento de los objetivos de seguridad en la nube puede requerir repensar y adaptarse a procesos ágiles, reducir la complejidad, maximizar la visibilidad y automatizar el cumplimiento y la aplicación de la gobernanza. Como parte de los servicios Cloud MSS de ElevenPaths incluimos y ofrecemos la plataforma unificada de seguridad nativa en la nube CloudGuard de Check Point, que nos permite proporcionar una revisión exhaustiva de tu infraestructura en la nube con recomendaciones de acción priorizadas por nuestro equipo de seguridad cloud del SOC de ElevenPaths. ElevenPaths es Socio Especializado en CloudGuard de Check Point, reconocimiento obtenido en base a nuestro sólido conocimiento y habilidades técnicas certificadas necesarias para respaldar, instalar, implantar y administrar la solución CloudGuard de Check Point dentro del entorno de seguridad de nuestros clientes, convirtiéndonos de esta forma en su primer Socio Especializado en CloudGuard en España y Latinoamérica. Te proporcionamos una visualización centralizada de todo tu tráfico en la nube, alertas de seguridad, configuración de activos y postura de seguridad junto con la corrección automática. Además, también puedes beneficiarte de nuestras lecciones aprendidas, el conocimiento y la experiencia que el equipo de ElevenPaths ha obtenido al proteger nuestras propias implantaciones de nube pública aplicando nuestra propia experiencia y la solución CloudGuard Cloud Security Posture Management de Check Point. Los Servicios de Seguridad Gestionada para nube pública de ElevenPaths combinados con la plataforma unificada de seguridad nativa en la nube CloudGuard de Check Point te proporcionarán: Seguridad en la nube y gestión de la postura de cumplimiento (CSPM): seguridad, visibilidad, control, gobierno y cumplimiento de alta fidelidad en todos sus activos y servicios de múltiples nubes. Nuestros expertos en seguridad cloud visualizan y evalúan tu postura de seguridad, detectan configuraciones erróneas, modelan y aplican activamente políticas estándar, te protegen contra ataques y amenazas internas, aplican inteligencia de seguridad para la detección de intrusos y aseguran que tu infraestructura de nube pública se ajuste al cumplimiento normativo, requisitos y mejores prácticas de seguridad en todo momento. Nuestros clientes reciben un informe de seguridad integral que audita, dentro de tu instancia de nube pública, verificaciones de cumplimiento y configuración estándar y enriquecidas por ElevenPaths para encontrar configuraciones incorrectas, proporcionar un inventario completo de activos, y priorización de pruebas fallidas por gravedad y contexto de tu entorno, junto con las mejores prácticas y orientación para su remediación. Protección de las cargas de trabajo en la nube (CWPP): evaluación de vulnerabilidades sin fisuras, protección completa de las cargas de trabajo modernas en la nube, incluidas las funciones serverless y los contenedores, desde el código al tiempo de ejecución, automatizando la seguridad con una sobrecarga mínima. El equipo de seguridad cloud de ElevenPaths escanea continuamente las funciones para aumentar tu postura de seguridad, proporcionando observabilidad, evaluación continua y brindando a tus equipos de seguridad y desarrolladores una guía clara sobre cómo mejorar tu protección general de la carga de trabajo en la nube. Seguridad de red en la nube: seguridad de red automatizada y elástica en la nube pública para mantener los activos y datos protegidos al tiempo que lo mantenemos alineado con las necesidades dinámicas de tus entornos. Brindamos visibilidad, administración de políticas, registro, informes y control consistentes en todas tus nubes y redes, y monitorizamos eventos de seguridad desde las despliegues de Firewall virtuales. Inteligencia en la nube y detección de amenazas: inteligencia de seguridad avanzada, que incluye detección de intrusos, visualización del tráfico de red y monitorización y análisis de seguridad en la nube. Aplicamos inteligencia de seguridad y análisis de seguridad en la nube, entregando procesos mejorados de seguridad, con información rica y contextualizada y decisiones con visualización contextualizada, consultas intuitivas, alertas de intrusión y notificaciones de violaciones de políticas, para ofrecer una respuesta a incidentes más rápida y eficiente. Figura 1.- Oferta de Seguridad Cloud ElevenPaths Con los Servicios de Seguridad Gestionada para nube pública de ElevenPaths las organizaciones obtienen operaciones de seguridad más rápidas y efectivas, cumplimiento y gobierno de extremo a extremo y las mejores prácticas automatizadas de DevSecOps. Nuestros expertos en seguridad en la nube se centran en mantenerse a la vanguardia de los adversarios, reducir sin descanso su superficie de ataque y obtener una visibilidad total de los eventos que tienen lugar en tu entorno. Conjuntamente con nuestro socio estratégico Check Point automatizamos tu postura de seguridad a escala, evitando amenazas avanzadas y brindándote la visibilidad y control sobre cualquier carga de trabajo en cualquier entorno, ayudándote a moverte con confianza ala nube. Juntos sumamos más.

26 de junio de 2020

Ciberseguridad

ElevenPaths reconocido por Check Point Software Technologies como CloudGuard Specialized Partner

Las organizaciones están acostumbradas a lidiar con incidentes de ciberseguridad en sus propias redes, pero los nuevos riesgos y amenazas dirigidos a la nube pública implican que las organizaciones deben tomar medidas para obtener seguridad desde el principio. No tienen acceso total a los datos de seguridad, ya que estos son controlados por el proveedor de servicios en la nube (CSPs), y los equipos de seguridad existentes necesitan nuevas habilidades y herramientas. Además, los líderes empresariales deben desafiar a sus equipos para ver si están preparados y son capaces de administrar y responder a los ataques de seguridad en la nube. Para ayudar a nuestros clientes a superar estos desafíos, ElevenPaths, la unidad de ciberseguridad de Telefónica, ha desarrollado un catálogo de Servicios de Seguridad Cloud. Hemos lanzado ElevenPaths Cloud MSS, que incluye la solución CloudGuard Dome9 de Check Point como un servicio gestionado para ofertas que requieran una plataforma de software integral para la seguridad de la nube pública y la organización de cumplimiento. Y hoy estamos orgullosos de anunciar que hemos sido reconocidos por nuestro Socio Estratégico Check Point como Socio Especializado en CloudGuard. Este reconocimiento como Socio Especializado en CloudGuard se basa en nuestro sólido conocimiento y habilidades técnicas certificadas necesarias para respaldar, instalar, implantar o administrar la solución CloudGuard de Check Point dentro del entorno de seguridad de nuestros clientes, convirtiéndonos de esta forma en su primer Socio Especializado en CloudGuard en España. La configuración incorrecta de los entornos de nube fue este año una de las principales causas de la gran cantidad de incidentes de robo de datos experimentados por organizaciones de todo el mundo, conforme al reciente informe Cyber Security Report 2020 de Check Point, que describe las claves y las tendencias de seguridad que Check Point espera ver durante 2020. La magnitud de los ataques y las brechas en la nube han seguido creciendo en 2019. A medida que las organizaciones aumentan su conciencia de seguridad, los ciberatacantes adoptan formas más avanzadas para explotar los activos basados en la nube. Además, tal y como indica el informe Cloud Security Report 2019 de Check Point, que describe entre otras cosas los principales dolores de cabeza operacionales de seguridad en la nube, el 67% de los equipos de seguridad todavía se quejaban de la falta de visibilidad en su infraestructura, seguridad y cumplimiento de la nube; y en tercer lugar( 31% cada uno) se sitúa el establecimiento de políticas de seguridad consistentes en la nube y en los entornos locales, así como la falta de personal cualificado en seguridad. Y precisamente la falta de experiencia y personal cualificado de seguridad (26%) fue una de las mayores barreras para la adopción de la nube pública más ampliamente citada por los encuestados. Si estás buscando un proveedor experto de servicios de seguridad gestionados (MSS/MDR), (i) con colaboraciones estratégicas con Amazon Web Services (AWS), Microsoft Azure, o Google, (ii) con experiencia y madurez operacional en servicios nativos de nube y sus funcionalidades de seguridad; y (iii) con especialización certificada en la solución CloudGuard de Check Point para apoyar tu transformación digital segura, nuestro equipo de seguridad cloud de ElevenPaths está perfectamente preparado, certificado y habilitado para ayudarte a alcanzar y mantener el cumplimiento normativo, y mejorar tu postura de seguridad. Nuestro servicio Cloud MSS junto con CloudGuard Dome9 proporciona visibilidad, control, integración, respuesta a incidentes, y varios niveles de soporte que la mayoría de equipos de TI no alcanzan a prestar, y ya contamos con referencias conjuntas en sectores de gran exigencia como la banca. Juntos sumamos más.

3 de febrero de 2020

Ciberseguridad

Guía AEPD para la gestión y notificación de brechas, pero, ¿cómo detectarlas? – Parte 1

¿Confundido sobre qué medidas debes adoptar para detectar y notificar brechas de seguridad de tu organización y cumplir con el Reglamento General de Protección de Datos (RGPD)? El pasado 19 de junio la Agencia Española de Protección de Datos (AEPD) presentó la Guía para la gestión y notificación de brechas de seguridad junto a ISMS Forum y en colaboración con el Centro Criptológico Nacional (CCN) e INCIBE, con el objetivo de facilitar la interpretación del RGPD en lo relativo a la obligación de notificar las brechas de seguridad, ofrecer recomendaciones sobre la gestión, tratamiento y resolución de este tipo de incidentes, así como las medidas para su prevención, y ofrecer un plan de actuación para las organizaciones de cualquier tamaño que puedan estar afectados por brechas de seguridad de los datos. La AEPD indica que el primer paso en la gestión de brechas de seguridad es ser conscientes de que en todas las organizaciones se tienen incidentes de seguridad y, por tanto, se debe proceder a gestionar este tipo de incidentes en mayor o menor grado. Las políticas de seguridad de la información y protección de datos deben incluir una parte relativa a la gestión de brechas, con la consiguiente asignación de recursos humanos y medios materiales proporcionales a los tratamientos que se realizan. En definitiva, independientemente del tamaño y complejidad, las organizaciones deben tener claramente establecido cómo van a proceder ante una brecha de seguridad. Es recomendable, y en algunos casos obligatorio, que los responsables elaboren guías y planes de actuación, o los denominados “procedimientos de respuesta a incidentes”. Creemos que nuestros servicios de MDR (Detección y Respuesta Gestionada) y de Exposición Digital son el complemento perfecto a tu “procedimiento de respuesta a incidentes”, al ayudarte a comprender la exposición de tus activos a los riesgos digitales, y a identificar y responder de forma rápida y eficaz a posibles compromisos y brechas de seguridad, minimizando sus consecuencias e impacto sobre la propia organización y terceras partes implicadas. Veamos por qué. Guía para la gestión y notificación de incidentes La AEPD espera que esta “Guía para la gestión y notificación de brechas de seguridad” sea una ayuda para la gestión integral de las brechas de seguridad, elemento que debe entenderse como parte de su proactividad y no exclusivamente una forma de dar cumplimiento a la obligación de mantener un registro documental de las incidencias y las notificaciones. Aunque la guía incluye distintos apartados con indicaciones sobre el procedimiento de gestión de brechas de seguridad, vamos a centrar el análisis de la misma únicamente en los controles y medidas de seguridad descritos para la fase de Detección e Identificación (figura 1). Si careces de la capacidad de detectar los incidentes de seguridad, el resto de procesos no tendrían sentido. Recordemos que, según el RGPD (1), en relación con la seguridad del tratamiento, se deben aplicar medidas técnicas y organizativas apropiadas, entre otras cosas, “teniendo en cuenta el estado de la técnica, el coste de la aplicación y la naturaleza …” y con “la capacidad de garantizar la confidencialidad, integridad, disponibilidad y resiliencia permanentes de los sistemas y servicios de tratamiento”. También debe notificarse una brecha de seguridad sin dilación indebida y, de ser posible, a más tardar 72 horas después de que haya tenido constancia de ella. Tal y como se indica en la guía de la AEPD, el proceso de detección debe funcionar de manera continua dentro de la operativa habitual de la organización, y se deberán concretar las herramientas, mecanismos de detección o sistemas de alerta con los que el responsable (bien por su cuenta, bien por cuenta de un encargado del tratamiento) va a contar para detectar un incidente, así como el análisis de la información que proporcionen dichas herramientas o sistemas de alerta. Estos mecanismos permitirán a la organización identificar una brecha de seguridad en caso de que se produzca. ¿Qué herramientas emplear para detectar una brecha de seguridad? En relación a estos mecanismos y componentes tecnológicos de detección, no encontrarás en esta guía de la AEPD - ni tampoco en la guía CCN-STIC-817 Gestión de Ciberincidentes del Centro Criptológico Nacional (CCN) – un gran nivel de concreción sobre qué herramientas exactamente debes implantar en tu negocio, más allá de la mención (sin ánimo de exhaustividad) de formas de detección basadas en lo que denominan fuentes internas (desde software antivirus hasta analizadores de logs (SIEM) y fuentes externas (comunicación de un tercero (proveedores de servicios informáticos, proveedores de servicios de internet o fabricantes de soluciones de seguridad), por un cliente o por notificaciones generadas por los distintos organismos públicos como el Instituto Nacional de Ciberseguridad (INCIBE), el Centro Criptológico Nacional (CCN), Fuerzas y Cuerpos de Seguridad del Estado). Si te encuentras actualmente en fase de búsqueda de alguna solución de seguridad y selección de fabricantes, y necesitas un mayor nivel de concreción, podría resultarte de interés esta otra guía de reciente publicación del Centro Criptológico Nacional, ya que en Junio 2018 actualizó la guía CCN-STIC-105 Catálogo de Productos de Seguridad de las Tecnologías de la Información y la Comunicación. Esta guía pretende ayudar a las entidades públicas del ámbito de aplicación del Esquema Nacional de Seguridad (ENS) al establecimiento de las capacidades de respuesta a ciberincidentes y su adecuado tratamiento. En su apartado 7 encontrarás distintos productos cualificados, pero el problema es que el plazo de inclusión y revisión de validez de dichas cualificaciones de producto es muy largo, pudiendo transcurrir más de un año (incluso 3) entre uno y otro. Salvo que se actualicen estas guías de referencia de la tecnología de forma continua, puede ocurrir que las soluciones tecnológicas que se incluyan no sean ya conformes al “estado de la técnica”. Estas guías de la AEPD y del CCN no incluyen los productos, servicios y capacidades de ciberinteligencia que en ElevenPaths entendemos constituyen hoy en día los pilares básicos que toda organización debe contemplar para detectar, responder y ser ciber-resiliente: las soluciones EDR (Endpoint Detection & Response), la inteligencia de amenazas, la recolección y analítica sobre el tráfico de red (Network Threat Analysis), así como la utilización de indicadores de compromiso (IoCs), técnicas de threat hunting, sistemas de Deception, o los sistemas de analítica avanzada (UEBA (User and Entity Behavior Analytics)), y Respuesta a Incidentes (CSIRT). Pero incluso algunas de las tecnologías de seguridad que consideramos ahora punteras, pueden quedar obsoletas dentro del próximo año. Las organizaciones deben por tanto evaluar continuamente y concretar “teniendo en cuenta el estado de la técnica” qué herramientas, mecanismos de detección o sistemas de alerta van a emplear, e incluso el coste de implantación y/o externalización de las mismas, ya que una solución que inicialmente parecía prohibitiva puede justificar los costes en comparación con el riesgo involucrado en una brecha de seguridad. Su “procedimiento de respuesta a incidentes” debería contemplar cómo se va a evaluar las distintas posibilidades que ofrece el mercado. Segunda parte del artículo: 1: Arts. 25, 32.1 y 33 RGPD

25 de julio de 2018

Ciberseguridad

“State-of-the-art” Partners to tackle the new NIS and GDPR legislation

With a continued rise in cybercrime, and considering our global economy is dependent on data driven decision-making, the EU has published new legislation that will have an impact on every business: the new Network and Information Security (NIS) Directive and General Data Protection Regulation (GDPR). The NIS Directive is focused purely on security, to promote a culture of risk management and ensure that the most serious incidents are reported, and applies to (i) “operators of essential services”- organisations that provide elements of a country’s critical national infrastructure – i.e. operators in energy, transport, health, banking …; and (ii) “digital service providers” - Cloud providers, internet exchanges, online marketplaces, which are not micro- and small enterprises. The GDPR is focused on data privacy, aiming to bring data protection legislation up-to-date and into the modern age, and applies to all companies that process EU citizen data, except organisations with fewer than 250 employees with regard to record-keeping, and some exceptions that relate to national security. By the end of May 2018, the NIS Directive (as it is an EU directive, rather than a regulation, needs to be implemented as local legislation before 9th May 2018 in each EU member state) and the GDPR will have entered into force in the European Union, giving organisations covered by these pieces of legislation until this date to establish compliance. Till then, organizations need urgently to plan and improve its overall security strategy to comply or potentially, in the event of a breach (NIS has notification requirements around security incidents, whereas GDPR on personal data breaches) an entity will likely have to defend its use — or lack of use — of a range of technologies and procedures. The penalties for non-compliance are substantial, the primary effect of which will be to raise network information security and data protection as a business risk attention directly into the boardroom. No board member will want to have to explain to shareholders why profits and stock price have fallen due to a security or data breach resulting in a substantial fine. In the case of the NIS Directive, it is the responsibility of each EU member state to determine penalties, but the Directive does specify that penalties must be “effective, proportionate and dissuasive”. NIS grants authorities the power to initiate audits of private industry for suspected non-compliance. Enforcement will be combined with related regulations, in particular the penalties and fine included in the GDPR: dependant of the type of infringement, the fine will reach up to €10m or 2% of global turnover; or up to €20m or 4% of its annual worldwide turnover. Security Requirements: “State of the Art” NIS and GDPR have different rules and scope, but regarding their respective security requirements stated for the operators of essential services, digital services providers, data controller or data processors, both pieces of legislation require public or private entities to “have regard to”1 and “take into account”2state of the art (NIS and GDPR, respectively) for their cybersecurity. Organisations must therefore take into account technologies and practices that are state of the art in security in deciding how to invest in mitigating risks associated with the protection of essential services that have a dependency on network and information systems (in the case of the NIS directive), and with data protection (in the case of GDPR). However, neither piece of legislation defines clearly the term or explicitly requires use of specific technologies. Surely the reason is because security capabilities and IT evolve and mature relatively quickly, while legislation is typically long term. As the NIS Directive requires each EU member state to implement it locally, maybe we could expect greater precision in future legislation. The NIS Directive indicates3 that member states shall encourage the use of European or internationally accepted standards and specifications relevant to the security of network and information systems, and that ENISA, in collaboration with member states, shall draw up advice and guidelines regarding the technical and security requirements. In the case of GDPR4 , associations and other bodies representing categories of controllers or processors may prepare codes of conduct, or amend or extend such codes, for the purpose of specifying the application of this Regulation. It seems you would need to continuously monitor such standards and codes of conduct, or to follow ISO standards, PCI DSS…, to obtain some kind of guidance and be compliant. Companies must therefore have a view on what “state of the art” means to them and be prepared to conclude that they don't need to deploy it based on an assessment of risk, or to defend that view in the event of a breach, aiming to avoid the penalties and fine, and more importantly, not to harm your customers and Brand Reputation. This is what IDC and Palo Alto Networks have recently called the “State of the Art Paradox”, a research on how businesses in Europe perceive the upcoming EU requirements of “state of the art” cybersecurity. The study found that many companies don’t have a clear understanding of the concept of state of the art, have no processes or metrics in place to measure their alignment with it, and lack a form of review of their position on it with sufficient frequency. IDC conducted research into companies with more than 250 employees based in France, Germany, Italy, Spain and the United Kingdom. Moreover, if you don’t know how to tackle the security requirements of GDPR, so do as well the 82 percent of global IT and business professionals responsible for data security at both SMBs and enterprises, according to Dell global survey on the European Union’s new General Data Protection Regulation (GDPR), revealing that organizations ‒ both SMBs and large enterprises ‒ lack general awareness of the requirements of the new regulation, how to prepare for it, and the impact of non-compliance on data security and business outcomes. 97% said their companies didn’t have a plan in place to implement the new privacy law. Be prepared and know how to address “state of the art” at your organization is critical: in any post-breach investigation a company will have to defend its use — or lack of use — of a range of technologies or procedures. You need to have a view on what “state of the art” means to your organisation, and be prepared to defend that viewpoint. Boardroom issue: what should CEOs, CIOs, CISOs, CDOs, CPOs or DPOs do to incorporate “state of the art” into your cybersecurity/data privacy strategy? Urgently build a Readiness Plan in order to address this knowledge gap, asking some fundamental questions about your companies’ readiness for NIS Directive and/or GDPR, as suggested by IDC/Palo Alto Networks Call to Action recommendations – Download the full report from IDC. Basically, as recommended also by Palo Alto Networks Executive Advisory Report, ask your CISO and Chief Privacy Officer (or Digital Protection Officer (DPO)5 - new data-focused post required by GDPR) these questions: Does GDPR or the NIS Directive, or both, apply to our company? Who in the business is accountable for these legislative requirements? What is the company view on state-of-the-art security? How did we define it, and who advised us on this? What is the timescale for us to reach compliance, and what actions need to be taken now in order to achieve compliance by the deadlines? How will the business continue to maintain compliance, and what metrics will the business use to validate this to itself and, when required, to any third parties? This new regulation provides uniform data protection rights across the EU, and, to be in compliance, both European organizations and those outside of Europe that do business there must adopt an adaptive, user-centric, layered security model approach around the tenets of predict, prevent, detect and respond. To be NIS and GDPR-compliant, you will need “state of the art” security solutions and Partners that enable you to predict and prevent attacks, detect a potentially dangerous presence in your networks, respond quickly to that threat, and analyze and report on the health of your networks in real time. By 2020, 60% of digital businesses will suffer major service failures due to the inability of IT security teams to manage digital risk – Gartner, June 2016. Additionally, every organisation should consider taking out a cyber-security insurance policy. GDPR introduces the concept of continuous compliance, in which an organization must regularly carry out audits of compliance. This means not once a year, or even once every six months, but arguably on a weekly or even daily basis. At any point an auditor can ask your company to demonstrate compliance, and your company must be able to do that more or less immediately. Insurers will demand a certain standard of security and may be unable to quote you properly if you cannot demonstrate the greater consistency of your security framework. A £5 million indemnity limit is common and it is yet to be seen if the insurance industry increases it to cover the potential €20 million fines, which data protection regulators will be able to impose from 2018. In summary, you will need to launch a Readiness Plan, be sure you have the most modern (state of the art) technology and processes to address the NIS Directive and GDPR legislation, work with the best (state of the art) Partners, and take out a cyber-security insurance policy, so that it can be proven to whomever needs to know that your organization is doing it all correctly. ElevenPaths Partners Program: State of the Art Partners We have recently announced during our Security Innovation Day 2016 the launch of our ElevenPaths Partners Program, as we believe in the idea that “together we are stronger", aiming to continue and to innovate together in the fields of security and privacy. We have defined five Type of Partners, and we are continuously evaluating the market to partner with those ones that better will help us to integrate our experienced security services with your security strategies, in order to help you to keep your critical information safe and your business resilient while you focus on your business. At ElevenPaths we strive to partner with state-of the art technologic and start-ups companies, aiming to develop and combine together modern, innovative and disruptive security products, helping you to ensure the security of your network and information systems, to report your incidents, and to manage your data privacy, as required by NIS Directive and GDPR respectively. This is what we call our Paths, on which we work every day to offer security today and in the future for these challenges: Identity and Privacy: To give people control over their personal information and privacy in their digital lives. Identity and access management (IAM) is an important category of technology in the delivery of GDPR compliance, because through effective IAM an organization is able to show who has or had access to what, why, when, and what they did with that access; it is a core principle of defense of important data; Data Protection: A data protection solution which achieves compliance with GDPR and covers the lifecycle of your company’s information, both in cloud and hybrid or private environments, helping to protect the most valuable asset: information; Mobility: A secure mobility solution designed to help companies manage and secure access to corporate information from anywhere, at any time and from any device; Risks and Security Management: A comprehensive and efficient managed security solution for security governance from strategic business units, to help you address the GDPR concept of continuous compliance, in which an organization must regularly carry out audits of compliance; AntiFraud: A comprehensive, convergent and adaptive solution based on the application of intelligence to detect digital fraud, both in advance and at the moment it is being committed; CyberThreats: A solution which helps you continuously prevent, detect and respond to potential cyber-threats that can have a major impact on your organizations' business model, addressing therefore the adaptive security approach suggested by the NIS Directive; Vamps: A Persistent Vulnerability Assessment & Management solution to help you identify security threats and potential attack methods against your network and systems and allowing a quick management of their correction; Sandas: A behavioural analysis solution which categorizes and reports incidents and allows you to visualize that information, providing you with automatic responses in real time; and Sandas GRC: A Government, Risks and Compliance solution which helps you to support your business strategy, to increase your visibility of risk assessment and improve your operational performance, reduce operational risks and ensure regulatory compliance with NIS Directive and GDPR. Conclusion As the NIS Directive and GDPR will enter into force soon, time is running out to get your house in order. The timescale for achieving compliance is tight, and we think that organizations of any sizeable scale and complexity will struggle with even the first steps in compliance, such as understanding what information security technologies and procedures should be implemented, and what data they have and its sensitivity. Don't put off early consideration of NIS Directive and GDPR by the less than two-year implementation period. The scale, complexity, cost and business criticality of both legislation means that it will take (at least) two years for most companies to achieve full compliance. You need to start now. Although both laws may require substantial investments for companies to reach compliance, both the NIS Directive and GDPR represent an opportunity for your Boardroom to re-build your security capabilities with a focus on better mitigating cyber risks, become cyber-resilience, and together create a safer digital world. 1Arts. 14.1 and 16.1 of NIS Directive 2Arts. 25.1 and 32.1 GDPR 3Standardisation Art.19.1 NIS Directive 4Codes of Conduct Art. 40.2 h) GDPR 5The DPO is responsible for conducting regular audits of GDPR compliance, which means that firms will have to demonstrate their compliance on a regular basis. The DPO's job will be to watch over in an independent manner how data is stored, used and shared and to advise their organisation on data protection issues.

21 de octubre de 2016

Descubre más sobre nosotros

-

Wortmann ha dado un paso en la modernización de su operativa retail: Junto a BE-terna, han implantado una solución ERP basada en Dynamics 365

13 DE OCTUBRE 2025

-

De becaria a empleada 💙 Zoe Gálvez empezó su etapa en Telefónica Tech con una beca Talentum y hoy ya forma parte del equipo de People

16 DE OCTUBRE 2025

-

🔗 IA y Cloud se unen para hacer la colaboración más sencilla y eficiente: con soluciones UCaaS más seguras y naturales, trabajar en equipo es más fácil

14 DE OCTUBRE 2025

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Deporte

Deporte Ciudades Inteligentes

Ciudades Inteligentes