CitrixBleed, una vulnerabilidad en fase de explotación masiva

Introducción

El pasado 10 de octubre NetScaler publicó un boletín de seguridad con un parche para una vulnerabilidad detectada en Citrix ADC (controlador de aplicaciones) y Citrix Gateway para aquellos sistemas gestionados por cliente (on premises).

La vulnerabilidad con identificador CVE-2023-4966 se califica como un riesgo crítico, con una puntuación CVSS de 9.4 sobre 10. Ha sido bautizada, por la comunidad de seguridad, como CitrixBleed, en honor a aquella archiconocida vulnerabilidad de HeartBleed que afectó, allá por 2014, a un sinfín de organizaciones e implementaciones de OpenSSL.

En la comunidad, esta vulnerabilidad ha generado una gran preocupación debido a su potencial para permitir ataques a sistemas críticos. Las recomendaciones de aplicación de parcheado y medidas de mitigación ha venido (como no podría ser de otra forma) tanto del propio NetScaler, como de organismos como la Agencia Estadounidense de Ciberseguridad (CISA).

Sabemos que esta vulnerabilidad está en fase de explotación masiva con importantes grupos de ransonware como LockBit usando esa puerta de entrada para atacar importantes organizaciones a nivel internacional. Vamos a explorar qué es CitrixBleed, qué tipo de ataque se puede realizar, el impacto que puede tener y algunas recomendaciones sobre cómo mitigar su riesgo.

¿Qué es CitrixBleed?

CitrixBleed es una vulnerabilidad que afecta a los productos on premises de Citrix ADC y Gateway. Se caracteriza por permitir a un atacante obtener acceso no autorizado a datos sensibles, como tokens de sesión de usuario.

De forma muy resumida, la vulnerabilidad permite un acceso no autorizado a la memoria a través de una simple solicitud especialmente manipulada. Si dentro de esa memoria se encuentran tokens de sesión, un atacante podría saltarse cualquier tipo de protección multi-factor para acceder a los sistemas con un ataque de replay manipulado. Esto se puede conseguir con una simple extensión del navegador Chrome por representar que no se necesita mucho, técnicamente hablando.

Una característica muy peligrosa de esta vulnerabilidad, y que se asemeja a lo encontrado en HeartBleed, es que el ataque manipulado no deja registros en los logs, lo que dificulta enormemente su detección.

Varias compañías de seguridad han identificado intentos masivos de explotación de esta vulnerabilidad con más de 100 IPs únicas sondeando la red en busca de sistemas sin parchear y subiendo.

Impacto de CitrixBleed

El impacto de CitrixBleed es significativo debido a la popularidad de los productos de Citrix en grandes entornos empresariales, la gran mayoría en Estado Unidos. Pero no solamente allí como podemos ver en la siguiente imagen centrada en España:

Localizaciones con productos Citrix potencialmente afectados

Localizaciones con productos Citrix potencialmente afectados

◾ En la imagen anterior se muestran localizaciones con productos citrix ADC y Gateway no se filtra si estos son vulnerables o si ya han sido parcheados.

A continuación, una muestra de las empresas atacadas usando esta vulnerabilidad:

- Allen & Overy: Una de las empresas legales más grandes del mundo.

- ICBC – Industrial and Commercial Bank of China: El banco más grande del mundo. Su filial americana ha sido afectada.

- DP World – Importante Compañía de logística de grandes volúmenes australiana.

- Boeing.

Como suele ser habitual en estos casos, esto solamente es la punta del iceberg. Utilizando escáneres como shodan.io, sabemos que siguen habiendo más de 5.000 sistemas sin parchear hoy en día. Una vez los grupos de ransomware industrialicen la vulnerabilidad y la “weaponizen”, muchas organizaciones quedarán expuestas y, por desgracia, serán atacadas para pedir el consabido rescate. Resulta evidente, mal que nos pese, que esta vulnerabilidad será una de las más importantes del 2023.

Medidas de mitigación y recomendaciones

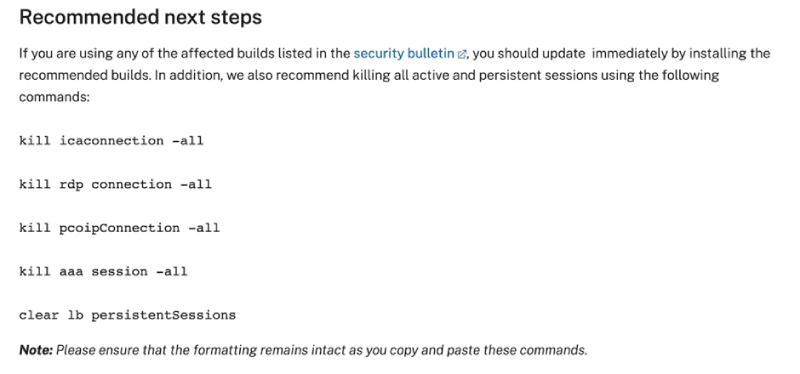

En primer lugar, detectar si nuestra organización cuenta con activos afectados, parchear los sistemas vulnerables siguiendo las recomendaciones de Netscaler y reiniciar los sistemas.

Eso, por sí mismo, no eliminará el riesgo de autenticación indebida si los atacantes ya cuentan con tokens de sesión, por lo que hay que también cerrar todas las conexiones abiertas e invalidar los tokens de sesión existentes.

Imagen extraída de las recomendaciones de NetScaler.

Imagen extraída de las recomendaciones de NetScaler.

En cualquier caso, si contamos con activos de los productos vulnerables identificados, se requiere una investigación en profundidad usando los IoCs publicados por ejemplo por CISA para asegurar que el sistema no ha sido afectado. En caso de encontrar evidencias de acceso debemos realizar un examen global de la red interna y los sistemas para descartar mecanismos de persistencia.

Conclusiones

Las conclusiones ante este tipo de vulnerabilidades no son nuevas, pero no por ello conviene obviarlas.

- Las grandes corporaciones o al menos sus equipos de seguridad, deben asegurarse de que tienen la capacidad de dar primero los servicios básicos de Ciberseguridad en tiempo y forma. Una vulnerabilidad tan crítica como CitrixBleed debe poder parchearse en menos de 24-48 horas o nos debería hacer reflexionar sobre si nuestra elección de sistemas o capacidad de seguridad o procesos son los adecuados. Son muy tentadores los cantos de sirenas de las nuevas next big thing, pero las vulnerabilidades críticas deben sobreponerse a toda prioridad en los momentos clave.

- Los fabricantes de productos de software relevantes en grandes corporaciones e infraestructuras críticas deben dar un paso al frente para integrar la seguridad en sus productos de forma nativa y por diseño, además de responder en tiempo y forma a los fallos encontrados facilitando la labor de parcheado en lo posible. La aplicación de la política de parche sobre parche no es sostenible para nadie a largo plazo.

CitrixBleed es un nuevo e importante recordatorio de la necesidad de mantenerse alerta en el ámbito de la Ciberseguridad. Las organizaciones deben ser proactivas en la aplicación de parches de seguridad, la monitorización de sus sistemas y la educación continua en ciberseguridad para protegerse contra tales vulnerabilidades.

💬 Para recibir noticias y reflexiones de nuestros expertos en Ciberseguridad, suscríbete a CyberSecurityPulse, nuestro canal en Telegram: https://t.me/cybersecuritypulse

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público

.jpg)