Del dato técnico a la acción estratégica: priorización efectiva de vulnerabilidades

Continuando con la gestión de las vulnerabilidades, uno de los puntos críticos que las organizaciones —sin importar su tamaño— es cómo priorizar la corrección de los reportes y cómo asociarlos directamente con el nivel de riesgo reportado.

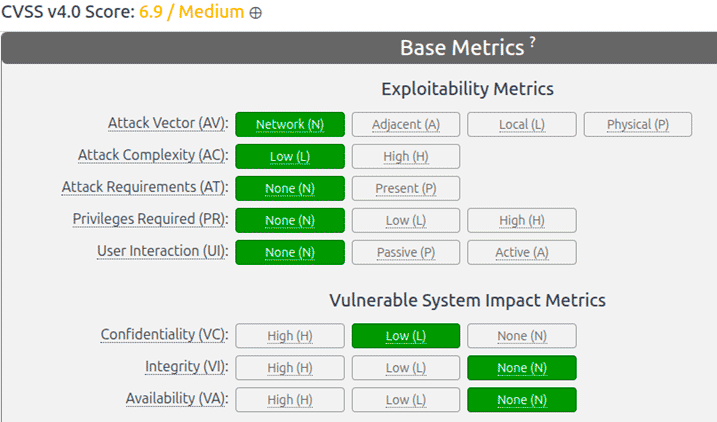

Para ello, es importante entender que la calificación del riesgo que proveen los reportes de pentesting o análisis de vulnerabilidades, que vimos en el anterior artículo, se basa en un análisis puramente técnico de Ciberseguridad usando la escala de calificación de CVSS (Common Vulnerability Scoring System). Esta herramienta califica las vulnerabilidades como como bajo, medio, alto o crítico, según el impacto que puedan generar sobre los pilares de la ciberseguridad y la complejidad de su explotación.

Por lo tanto, los reportes suelen estar acompañados de los CVE (Common Vulnerabilities and Explosure), que agrupan las vulnerabilidades conocidas. No obstante, esta calificación es general y no considera parámetros como la probabilidad de explotación, la existencia de algún exploit o datos del negocio sobre la importancia del activo.

Pero existen otras dos herramientas que casi nunca se tienen en cuenta dentro de los análisis de priorización y que pueden ayudar mucho a tomar decisiones basados en el riesgo:

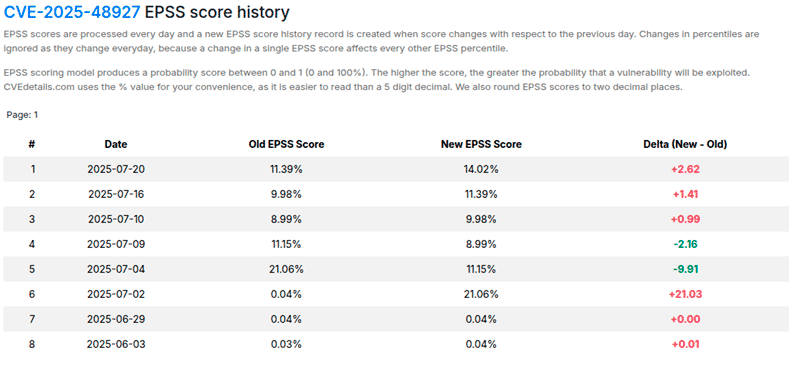

- La primera seria la EPSS (Exploit Prediction Scoring System), la cual tiene como objetivo dar una calificación sobre la probabilidad de que una vulnerabilidad sea explotada.

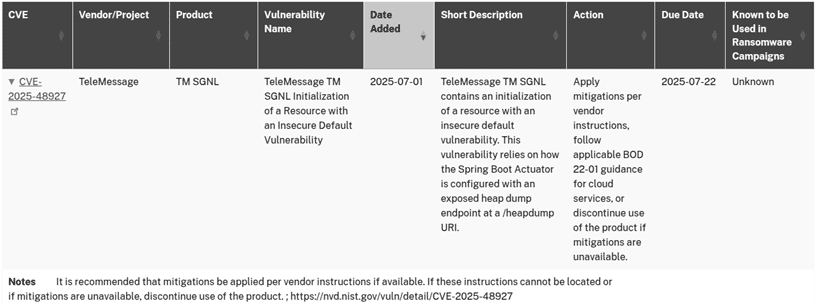

- La segunda es KEV (Known Exploited Vulnerabilities), la cual es una lista que evidencia los exploit conocidos y quienes los desarrollaron y que vulnerabilidades aprovecha.

¿Cómo interactúan estas herramientas?

Los reportes siempre soportan los hallazgos en los CVE. A partir de esta base, se debe ordenar la información utilizando la calificación de CVSS, lo que nos permite identificar la criticidad técnica de cada vulnerabilidad y poder determinar los vectores de ataque que deben analizarse.

Una vez se tiene esa primera categorización, se deben considerar dos elementos clave. El primero, si la vulnerabilidad está siendo explotada en este momento, independientemente su calificación de CVSS. Y la segunda, la probabilidad de explotación futura, según los análisis de inteligencia de amenazas.

Estas capacidades las ofrecen KEV y EPSS, respectivamente. Así, que con el identificador de la vulnerabilidad se hace una búsqueda en la KEV, para identificar la de mayor prioridad, sin importar el nivel de riesgo que indique el CVSS. Luego, con las vulnerabilidades restantes, se ordenan según el CVSS y se busca su puntuación de EPSS, para estimar la probabilidad de explotación futuro y planificar la gestión preventiva de corrección de la vulnerabilidad.

Ejemplo práctico

Supongamos que tenemos contratado un servicio de mensajería empresarial como The TeleMessage, al cual nuestro sistema de gestión de vulnerabilidades automático le ha detectado y reportado la vulnerabilidad CVE-2025-48927, con CVSS v3.1 de 5.3, o sea un nivel de criticidad medio.

El CVSS nos entrega los datos técnicos de los vectores de ataque, para lo que veremos la calculadora básica de la versión 4.0, que es la más actualizada.

Indicando que el ataque se hace por red y que no requiere de privilegios ni de interacción de usuarios, pero que su impacto es únicamente sobre la confidencialidad y es bajo.

Con estos datos, la remediación podría considerarse de baja prioridad. Sin embargo, esta decisión debería depender de los datos de inteligencia, que sería los reportes de KEV en primera instancia y si no se encuentra de EPSS.

Al buscar en KEV, nos encontramos con que esta vulnerabilidad está siendo explotada activamente en conjunto con otras dos vulnerabilidades, las cuales no han sido mitigadas por el fabricante. Por lo tanto, se deben tomar otras medidas de control.

Si no hubiera estado en KEV, nos remitiriamos al valor de EPSS que nos entrega la herramienta, donde podemos ver el historial de calificación y vemos como ha aumentado la probabilidad que sea aprovechada esta vulnerabilidad

Esta gestión no es simple, pero existen herramientas en linea que lo facilitan, por ejemplo, CVEDetails, que usando el análisis del reporte que analizamos, podemos encontrar aquí toda esa información.

Por otra parte, siempre se debe tener en cuenta que este es el análisis técnico, pero la priorización finalmente se debe dar asociada a la criticidad del activo o servicio analizado, la exposición a redes externas o a terceras partes de la empresa y por último al esfuerzo que implique remediar o mitigar el impacto.

Foto: Chris Yang / Unsplash.

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público