Atacando el riesgo de los falsos amigos

Cuando una empresa o persona adquiere un software o aplicación, no solo obtiene las funcionalidades del servicio o desarrollo requerido, sino que también integra un nuevo socio o proveedor a su ecosistema. Esto suma un nuevo elemento a su cadena de suministro o red de aliados.

Cuando una empresa o persona adquiere un software o aplicación, no solo obtiene las funcionalidades del servicio o desarrollo requerido, sino que también integra un nuevo socio o proveedor a su ecosistema. Esto suma un nuevo elemento a su cadena de suministro o red de aliados.

Desde el punto de vista de la Ciberseguridad, no es necesario mantener una relación comercial continua con el proveedor de software o hardware que se incorpora a la red. Sin embargo, al integrar estos elementos, pasan a formar parte de la cadena de suministro, convirtiéndose en un factor crítico a considerar en las estrategias de seguridad.

Los ataques por terceras partes o 'supply chain attacks' son el tercer ataque más costoso y está en el TOP 5 de los que más comunes.

En la mayoría de los estudios estadísticos de Ciberseguridad encontraran que los ataques por terceras partes o “Supply Chain Attacks”, por ejemplo, en 2022 IBM indicaba que son el tercer ataque más costoso y es el cuarto tipo de ataque más frecuente.

Esto se debe, principalmente, a dos razones clave:

Confianza en nuestros “amigos”

Con frecuencia, no se analizan los riesgos asociados a un software o hardware antes de integrarlo en la red. En muchas ocasiones, se asume que si otros lo usan o si una relación comercial ha sido estable durante años, todo continuará igual.

Sucede, por ejemplo, cuando convergen soluciones de fabricantes de dispositivos industriales y de proveedores de software de protección de tráfico. En este caso, los sistemas de protección de tráfico de un fabricante embebidos en dispositivos industriales de otro fabricante generan una interdependencia con software desarrollado por terceros. En consecuencia, cualquier vulnerabilidad reportada en una parte del software pone en riesgo a los sistemas industriales que utilizan dichos dispositivos.

En estos casos, si se produce una vulnerabilidad crítica de software en una de las partes esto obligar a los fabricantes de dispositivos industriales a generar un reporte especial y adicional a su su reporte regular para notificar la criticidad de este riesgo en todos los sistemas de control reforzados que utilizaban dicho software.

Con frecuencia no se analizan los riesgos asociados a un software o hardware antes de integrarlo en la red empresarial.

En la práctica, existen cientos o miles de casos similares en todo tipo de industria, algunos de ellos los hemos puesto en nuestro blog y eso algo que le puede estar pasando en su empresa, por esto cada software o cada hardware debe ser analizado antes de ser adquirido, que conozcamos si su desarrollo y diseño fue pensado teniendo en cuenta la Ciberseguridad, que además pensemos cada cámara IP o sensor IP que adquirimos como puede ser monitoreado, validando su impacto.

Desconocer lo que adquirimos

Muchas empresas o personas adquieren tecnología o software porque requieren cubrir una necesidad inmediata, sin analizar a fondo sus características. Un ejemplo de la vida diaria es descargar aplicaciones a los móviles simplemente porque está de moda o porque requiero cubrir una necesidad, pero nunca se revisan los permisos o quien es el desarrollador, en algunos casos ni siquiera se valida la legitimidad del desarrollo.

En entornos empresariales, esto se refleja en la incorporación de software o hardware en servicios de data center, donde instalan sus aplicaciones en los servidores del proveedor, conocido también como infraestructura como servicio, pero pocas veces se valida si los equipos tienen servicios de gestión del fabricante, los cuales permanecen habilitados y públicos.

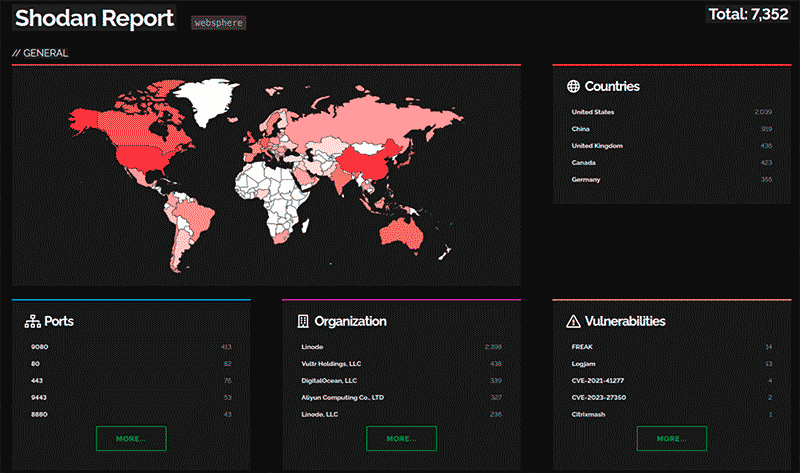

Solo como un ejemplo de referencia, podemos tomar el servicio de gestión que viene preconfigurado en servidores IBM, que se llama WebSphere. Del cual se han reportado más de 400 vulnerabilidades y una de las últimas permite que se ejecuten comando remotamente en el servidor, como lo indica en su reporte IBM.

Al hacer una búsqueda de este servicio en Internet usando Shodan, se encuentran más de 7300 servidores expuestos en todo el mundo y con más de 5 vulnerabilidades públicas expuestas, como vemos en la imagen a continuación.

Debido a esto existen muchas empresas que son vulnerables, no solo por la tercera parte sino por el proveedor del proveedor, lo cual no es nuevo y ya lo hemos hablado anteriormente en nuestro blog.

Menos confianza y más estrategia

Controlar este riesgo es muy complejo y se requiere de varias estrategias que trabajen en conjunto con una política clara de gestión de Ciberseguridad por parte de la organización. Con esto en mente, cada organización debería desarrollar esas estrategias e incorporarlas en sus controles de seguridad de la información, a pesar de ello, usando nuestra experiencia podemos plantear algunas estrategias para asegurar esta amenaza.

Definir un proceso para incorporar un software o hardware o proveedor

Realizar un análisis de Ciberseguridad de ese proveedor, buscando los reportes de amenazas, analizando los tiempos de respuesta en corregir una vulnerabilidad reportada, pidiendo el detalle de la superficie de ataque y cualquier otro dato que la organización considere que implica un riesgo para la gestión de su información.

Cada software o cada hardware debe ser analizado antes de ser adquirido para averiguar si cumple la premisa 'Ciberseguridad desde el diseño'.

Nada entra sin confirmación y aseguramiento

En ocasiones la premura es cubrir la necesidad, pero cada elemento debería ser validado con una prueba de seguridad y con la ejecución de un proceso de aseguramiento, que valide que nuestra segunda causa no esté presente.

Reforzar la autenticación

Sin duda el riesgo más crítico es que puedan suplantar a cualquier usuario en la red, al colocar cualquier hardware o software este va a conocer los mecanismos de autenticación que se usan y en muchas ocasiones puede ser usado para suplantar a los usuarios, pero si la autenticación y la autorización es constantemente reforzada y tiene múltiples factores de confirmación esto reduce mucho la posibilidad de que se exploté esta amenaza.

Monitoreo que determine su comportamiento

Es casi imposible monitorear cada bit o cada activo a profundidad, pero es indispensable determinar cuál es el comportamiento típico de cada uno de los elementos de la red, por lo tanto, una vez algún elemento nuevo se incorpora debe tener un monitoreo constante y a profundidad para tener claro ese comportamiento y en un periodo corto reducir el monitoreo y poder generar alertas validas de cuando algo es anormal.

Minimiza el acceso a los datos

Tanto software, como hardware y como personal de terceras partes debe tener controles muy claros de autorización y de trazabilidad, poder determinar con detalle que proveedor tiene la capacidad de acceder a un servicio o servidor es fundamental en una respuesta de incidentes para determinar puntos de acceso.

Además, tener este control permite colocar alertas efectivas sobre un mal uso de estos permisos o intentos de movimientos laterales con estos usuarios, aumentando el nivel de prevención y detección de amenazas.

La Ciberseguridad en la cadena de suministro es un desafío, pero con una estrategia sólida y medidas preventivas adecuadas las empresas pueden reducir significativamente su exposición a riesgos.

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público