Descubrimiento de activos criptográficos: el paso previo para gobernar el inventario y prepararse para el Día Q

Conocer qué activos criptográficos están desplegados en la infraestructura es el primer paso hacia una gobernanza eficaz. Como continuación de nuestra anterior publicación sobre inventario criptográfico y transición poscuántica, profundizamos ahora en el concepto descubrimiento de los activos criptográficos, el proceso que revela qué criptografía se está utilizando realmente, dónde y en qué condiciones.

Sin descubrimiento de activos criptográficos, no hay inventario útil; sin visibilidad, no hay gobernanza posible.

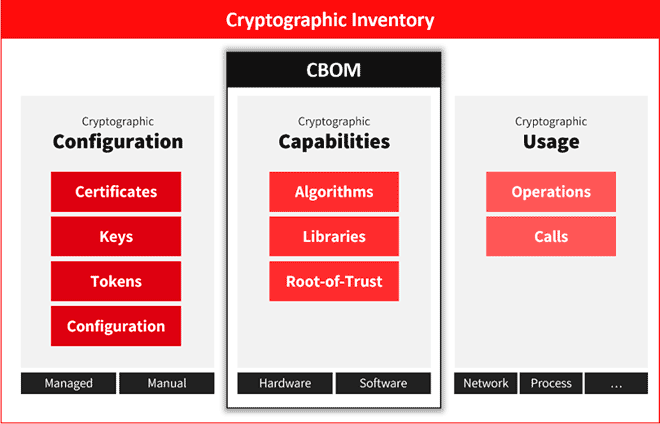

El descubrimiento de activos criptográficos representa el proceso sistemático de identificar, localizar y catalogar todos los activos criptográficos desplegados en la infraestructura tecnológica extendida en una empresa u organización. Este proceso integral busca responder preguntas fundamentales sobre la postura criptográfica de la organización: ¿Qué tengo? ¿Dónde están los activos? ¿Cuán efectivos son los activos? ¿Qué nivel de confianza tenemos en los procesos criptográficos? y ¿Qué debo hacer primero?

La dificultad del descubrimiento criptográfico en infraestructuras grandes o heredadas se deriva de múltiples retos estructurales y técnicos:

- Fuentes heterogéneas: los activos criptográficos (claves, certificados, algoritmos) se distribuyen entre aplicaciones, sistemas de archivos, redes, hardware, nube y sistemas heredados.

—Difíciles de localizar y consolidar; requieren diversos métodos de detección. - Complejidad de los sistemas heredados: entornos dinámicos y multicapa que combinan sistemas heredados, en la nube y de terceros.

—Visibilidad limitada; falta de diseño para la transparencia criptográfica; riesgo de activos no gestionados o desconocidos. - Criptografía integrada en aplicaciones: elementos criptográficos ocultos en aplicaciones compiladas o de terceros.

—Procesos de integración e inventario complejos; requiere herramientas y técnicas especializadas para su detección.

■ El descubrimiento y la gestión del inventario son procesos complementarios e interdependientes esenciales para una gobernanza criptográfica eficaz.

Descubrimiento de activos y gestión de inventario criptográfico

Por lo tanto, la fase de descubrimiento constituye el primer paso y se orienta a la identificación y localización de activos criptográficos, incluyendo aquellos operativos, de software, de red, gestionados o basados en hardware, con el fin de proporcionar una visión clara sobre la implementación de la criptografía. Además, este proceso permite detectar posibles vulnerabilidades relacionadas con los activos criptográficos.

Por el contrario, la gestión del inventario es un proceso continuo y orientado a la gobernanza cuyo objetivo es catalogar, supervisar y controlar el ciclo de vida de estos activos para garantizar la responsabilidad, la trazabilidad y la integridad.

Cuando se aísla, el descubrimiento sin inventario conduce a la deriva de los activos y a puntos ciegos criptográficos, mientras que el inventario sin un descubrimiento continuo de activos criptográficos da lugar a registros obsoletos e incompletos. Integradas de manera eficaz, ambas funciones permiten la visibilidad, el control y la resiliencia dentro de ecosistemas criptográficos dinámicos.

Descubrir sin inventariar deja puntos ciegos; inventariar sin descubrir lleva a errores.

Herramientas especializadas y automatizadas

La industria ha identificado la necesidad de desarrollar soluciones especializadas y automatizadas, lo que ha propiciado el surgimiento de herramientas dedicadas al descubrimiento criptográfico. Entre estas herramientas, se distinguen diversas categorías:

- Escáneres PKI: herramientas para identificar certificados X.509 y autoridades de certificación en las redes.

- Rastreadores de API: capaces de interactuar con sistemas de gestión de claves y servicios en la nube para enumerar los activos criptográficos.

- Sondas de red: identifican las capacidades criptográficas expuestas por diferentes endpoints, incluidos SSH, TLS, IPsec y otros protocolos.

⚠️ Es importante tener tener en cuenta las limitaciones de algunas herramientas debido a su cobertura o compatibilidad reducida, lo que puede crear puntos ciegos en la visibilidad criptográfica.

Importancia de la visibilidad y la gobernanza del inventario criptográfico

El descubrimiento criptográfico debe evolucionar hacia un proceso continuo en lugar de una auditoría periódica. La urgencia de la línea temporal cuántica crea una presión adicional para la vigilancia continua.

La llegada del Q-Day (día Q), el momento en que estén disponibles ordenadores cuánticos criptográficamente relevantes (CRQC), obliga a las empresas a mantener una visibilidad continua de su infraestructura criptográfica, sin permitirse periodos de vulnerabilidad.

En este sentido, la gobernanza es un pilar fundamental para el éxito en el descubrimiento criptográfico, y su efectividad depende de la colaboración activa de todas las partes interesadas.

La criptografía tiene impacto transversal en las empresa, lo que requiere una figura responsable que supervise su gestión y garantice una gobernanza eficaz.

La integración de un equipo multidisciplinario y la participación de equipos empresariales que definan el uso de la criptografía y los niveles de riesgo aceptables son condiciones clave.

El CISO y los responsables de seguridad tienen un papel central. En grandes empresas, esta responsabilidad recae en el CIO o el CISO. Debe existir una figura responsable de toda la criptografía y del inventario asociado. La criptografía impacta transversalmente en la organización y requiere gestión coordinada para una gobernanza eficaz.

■ La implementación exitosa de programas de descubrimiento criptográfico requiere una comprensión integral de los retos técnicos y organizativos. Esto permite construir infraestructuras criptográficas resilientes, seguras y preparadas para afrontar vulnerabilidades actuales y amenazas cuánticas futuras.

Foto: asier_relampagoestudio en Freepik.

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público