'Living off the land': cómo los atacantes emplean tus propias herramientas en su provecho

Una de las máximas de los cibercriminales (y en el lado de los buenos, de los pentesters o read team) es que tanto los exploits como herramientas utilizadas sean detectadas por los sistemas de defensa, tanto en red como locales.

Aunque no son sistemas infalibles, pueden arruinar el trabajo si cazan actividad sospechosa y elevan una alarma. Como pentester, te hiere en el orgullo que te envíen un correo o una llamada diciendo que te han pillado en plena faena; pero forma parte del juego.

Al final del ciclo de vida del malware, exploits y otros elementos maliciosos siempre está la ficha "policial" en forma de firma, regla o patrón que sirve para detectarlo y hacer saltar las alarmas. Así, el malware, en general, tiene fecha de caducidad; antes o después será cazado y cada uso es un boleto para que termine a las puertas del castillo o en el foso de los cocodrilos.

El malware tiene, en general, fecha de caducidad: cada uso es un boleto para que termine en el foso de los cocodrilos.

Con esta situación, alguien pensó que para qué molestarse en escribir un complejo malware con funciones rootkit y que termine descubierto a los pocos días. Porque, ¿Qué va a hacer dicho malware? ¿Buscar información en el equipo y exfiltrarla? ¿Robar tokens de cuentas del administrador de dominio? Y terminó por responderse: ¿y por qué no usar las herramientas que ya se encuentran en el sistema?

Por un lado, todas ellas están en listas blancas; y por otro lado, te ahorras un buen puñado de horas desarrollando una pieza original que va a terminar radiografiada en una regla yara.

Qué son los LOLBins

A este tipo de técnicas las bautizaron con un nombre: "Living off the land" (LOLBins) que podríamos traducir con mayor o menor éxito como: "vivir de lo que dé la tierra".

Es el equivalente militar a que te suelten solo en mitad de un monte para que te busques la vida y consigas llegar a un punto concreto a decenas de kilómetros de allí. Una prueba temible pero enriquecedora, que te enseña a conseguir una meta con pocos recursos o ninguno y no más herramientas que tus propias manos.

Las técnicas LOLBins son un filón para los cibercriminales, pero también es un área fértil para pentesters e investigadores.

Esto, tan a priori obvio y sencillo, se ha convertido en un filón para los cibercriminales, pero también en un área fértil para pentesters e investigadores que emplean este tipo de técnicas y herramientas de forma ética pero con la intención contraria.

A la luz de esta realidad, desde hace un tiempo han surgido listas de este tipo de herramientas para clasificarlas en usos, localización en los sistemas, técnicas empleadas, etc. Auténticos catálogos para consultar y emplearlos dependiendo del contexto donde nos encontremos.

Vamos a echar un vistazo a un puñado de ellos, muchos spin-off del proyecto original y que optan por especializarse en un sistema operativo en particular o un área concreta.

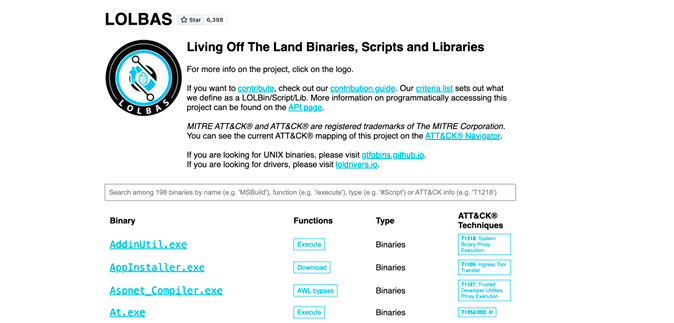

LOLBAS (Living off the land binaries)

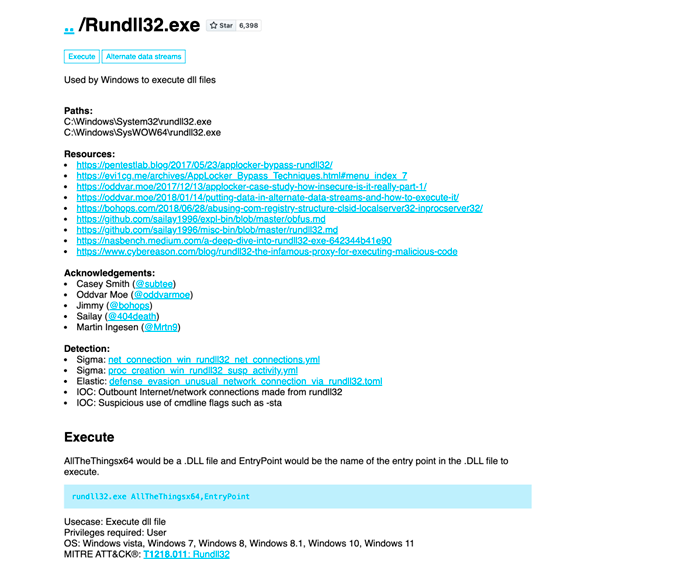

Podría decirse que es el proyecto original. Acumula unas 200 entradas entre binarios, scripts y librerías. Además posee una virtud única y es que nos mapea cada entrada con su correspondiente en el framework ATT&CK; ampliamente usado en el modelado de amenazas avanzadas.

Una de las entradas populares es Rundll32.exe, usada para ejecutar funciones de DLLs (librerías), lo que las convierte prácticamente en ejecutables; una de las más empleadas y omnipresente (y todopoderosa) en los sistemas operativos Microsoft Windows junto con el rey de los LOLBins: Powershell.

Por cada entrada tenemos información adicional sobre su uso y en que operaciones APT ha sido usada; conjuntamente con ATT&CK disponemos de una panorámica muy instructiva.

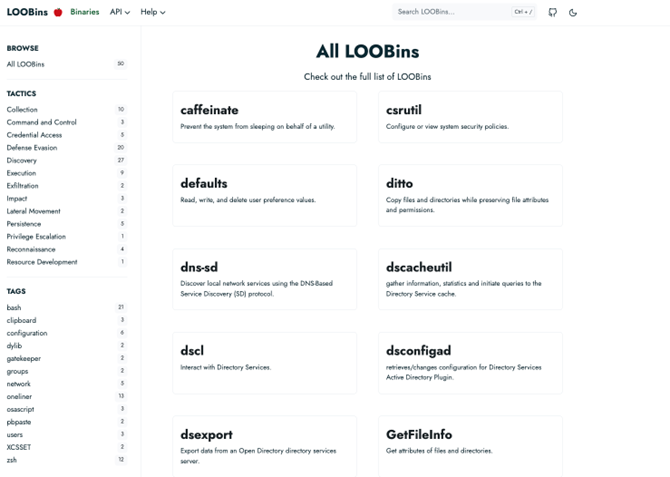

Todo esto comenzó con sistemas Microsoft Windows, pero cuando se vio que era productivo, el mismo esquema se trasladó a otros sistemas. Por ejemplo, el proyecto LOOBins (Living off the orchard), devoto al sistema de Apple: MacOS.

Es básicamente la misma idea que el original pero trasladado al sistema operativo de la compañía de Cupertino.

Encontramos incluso una clasificación por la táctica a emplear (de nuevo, ATT&CK).

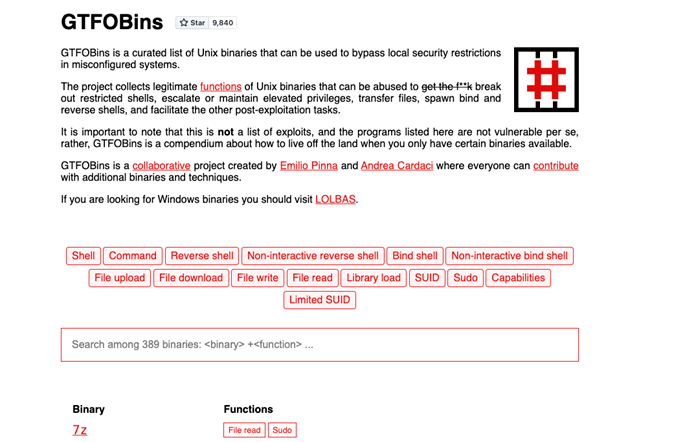

GTFOBins

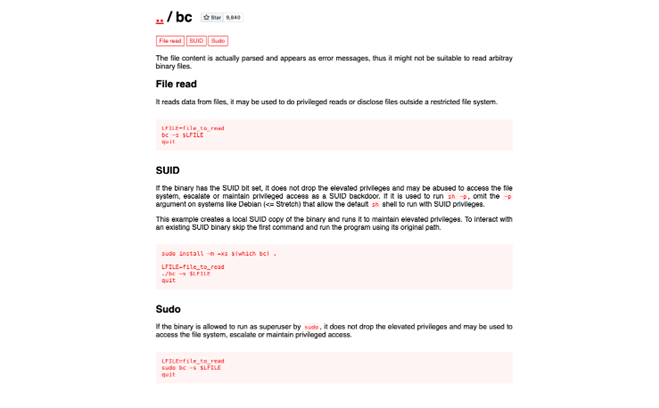

Mismo esquema pero centrado en sistemas UNIX con Linux en particular. En cierto modo, al ser MacOS un derivado UNIX, también nos serviría para dicho sistema, además del que hemos visto arriba.

Con casi 400 herramientas detalladas (los sistemas UNIX son ricos en este aspecto), sorprende que se pueda sacar partido a herramientas tan inverosímiles para este aspecto como "bc", la calculadora por línea de comandos clásica de UNIX.

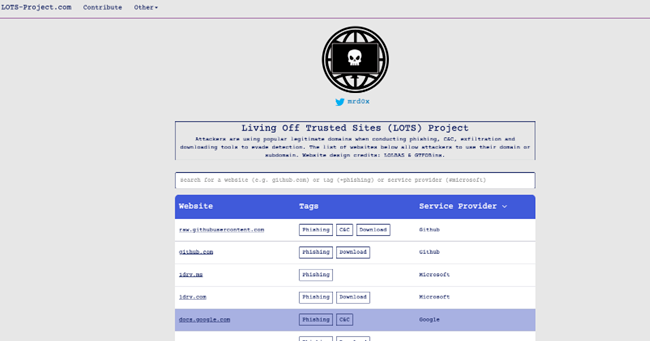

Estos son los principales y destacados pero no acaba aquí la cosa. La idea de enumerar ítems que pasan por debajo del radar de los sistemas EDR (Endpoint Detection and Response) ha florecido de tal manera que ya no solo tenemos sitios dedicados a binarios, sino a dominios que suelen estar en lista blanca y se saben que no van a ser bloqueados.

Además, suelen permitir la subida de archivos o texto que posteriormente es usado como punto de descarga o, al contrario, para exfiltrar información.

Un ejemplo es https://lots-project.com (Living off Trusted Sites):

Un ejemplo es https://lots-project.com (Living off Trusted Sites):

Un ejemplo claro es docs.google.com o github, servicios muy usados para esquemas de phishing, malware, etc.

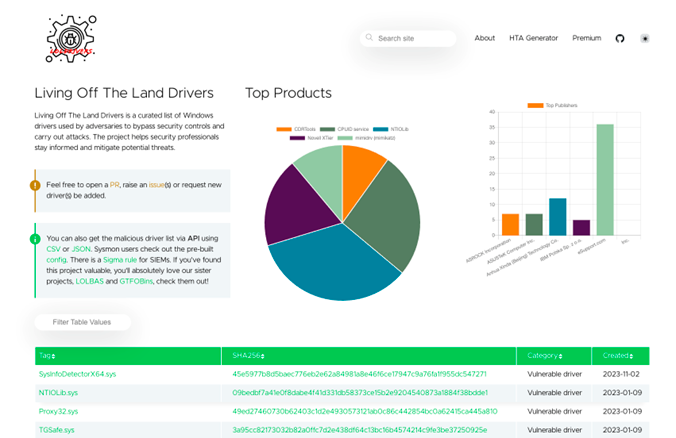

Otro con extensiones de archivo (!), https://filesec.io o drivers en https://www.loldrivers.io

Otro con extensiones de archivo (!), https://filesec.io o drivers en https://www.loldrivers.io

Nos dejamos unos cuantos, como API: https://malapi.io o cheat sheets de snippets de código que podemos emplear en pentesting de Windows y Active Directory en particular: https://wadcoms.github.io

Sorprende, y mucho, que en los propios sistemas existe un arsenal disponible para un usuario no autorizado que deambule por allí. Como vemos, no hacen falta herramientas complejas y de vanguardia para conseguir resultados. Con ingenio y el conocimiento que poseen este tipo de compendios tenemos un amplísimo repertorio de técnicas a nuestra disposición.

Es la máxima de hacer mucho con prácticamente nada:

Lo que haría MacGyver con su pequeña y legendaria navaja suiza, en versión digital.

⚠️ Para recibir alertas de nuestros expertos en Ciberseguridad, suscríbete a nuestro canal en Telegram: https://t.me/cybersecuritypulse

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público

.jpg)