Remedios populares contra la fatiga de contraseña

Terminan las vacaciones y volvemos al trabajo. Encendemos el ordenador, abrimos el gestor de correo y… ¡Oh, la contraseña! Ha caducado. Mandas una petición a IT para que gestionen el reseteo y toca esperar.

Unas plantas más abajo o un edificio al final de la calle o quizás al otro lado del Atlántico, alguien de IT abre el gestor de tickets, mira la pantalla, cruje sus dedos y le pega un sorbo al café que se enfriará inevitablemente antes de que pueda volver a apurarlo. Suspira, arrima la silla y acomoda una espalda preparada para que aterricen un par de contracturas 500 tickets de reseteo de contraseñas después.

¿Es una buena medida de seguridad que caduque una contraseña como lo hace un brik de leche?

Eso mismo se preguntó Bret Arsenault (CISO de Microsoft) cuando abolió la directiva interna de la compañía que obligaba al cambio de contraseña cada 71 días.

Arsenault es crítico con las contraseñas. Es más, nos quedamos cortos. No se trata en realidad de si el refresco de contraseñas es o no una medida de seguridad productiva, sino que sugiere que el propio uso de contraseñas es inadecuado, poco fiable y un modelo obsoleto.

https://www.linkedin.com/posts/bret-arsenault_in-the-future-there-will-be-no-passwordsbecause-activity-6993973391414210560-CfQx

https://www.linkedin.com/posts/bret-arsenault_in-the-future-there-will-be-no-passwordsbecause-activity-6993973391414210560-CfQx

Desde luego, retirar dicha medida parece contraproducente. Un salto de fe. Un palmo ganado por la flexibilidad a costa de sacrificar la seguridad en ese eterno pulso entre ambos extremos irreconciliables. A priori, da miedo pensar que un atacante se haga con una contraseña y tenga acceso a la organización de forma indefinida Porque si refrescamos las contraseñas ya no volverá a tener acceso, ¿verdad?

Es más complicado. Hay que ser optimistas para pensar que un atacante se va a quedar con una credencial de forma indefinida y solo va a moverse desde ese punto, como si fuera a fichar todos los días con esa misma tarjeta. De hecho, el equivalente es obtener una tarjeta de empleado y pretender que podamos pasar por el torno durante meses sin que nadie advierta una intrusión. Mal.

Ese es precisamente el punto en cuestión. ¿Tener algo tan débil como una contraseña nos da vía libre para hacer lo que queramos? ¿Hemos de confiar en esa identidad? Para nada. Por eso tenemos vigilantes de seguridad, cámaras de videovigilancia, etc. La base es: no confiar en todo momento. ¿O vamos a esperar a que se renueve esa tarjeta o el empleado denuncie el robo para darnos cuenta de que algo va mal?

El modelo de confianza cero o “zero trust” se basa en dar por sentado que las cosas van mal hasta que se verifique lo contrario.

Ese mismo principio es el que se ha de trasladar a la red y ya existe: el modelo de confianza cero o “zero trust”. Que a su vez se basa en dar por sentado que las cosas van mal hasta que se verifique lo contrario. Justo a la inversa de “nada tiene porque ir mal salvo que detectemos una divergencia en el sistema”.

Las tres clases de factores y por qué la contraseña es difusa en este sentido

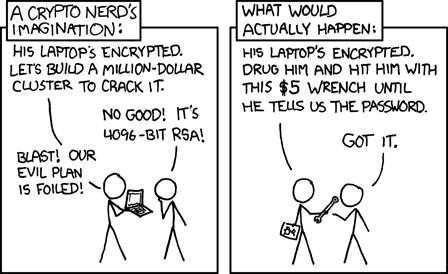

Más de una vez habremos leído esto: Los factores de autenticación se basan en tres clases de forma abstracta: lo que sabes, lo que posees y lo que eres. El primero es un secreto, lo segundo un objeto y lo tercero eres tú (la biometría, claro).

¿Dónde pondrías la contraseña? ¿En tu memoria (lo sabes)? ¿O en tu gestor de contraseñas (lo posees)? Si está en tu memoria apuesto a que es débil. Es más, te reto, te reto dos veces a que soy capaz de averiguarlo tarde o temprano. La memoria es quebradiza y salvo que seas un genio en memorizar largas y complejas cadenas de caracteres tu contraseña es débil sí o sí.

Como vemos, la contraseña es un factor difuso que puede pasar de algo que sabes (la memorizas) a algo que posees (el gestor de contraseñas). Al igual que las trasnochadas “preguntas de seguridad”, es una medida contraproducente que afortunadamente cada vez se ve menos. No hay peor medida de seguridad que aquella en la que confiamos pero que ignoramos que no sirve para nada.

Hay que conceder que, dado que un gestor de contraseñas bien operado pivota estas hacia un “objeto que se tiene” y que nos permite, al menos, crear contraseñas seguras y, medida esencial, no compartirlas entre distintos sitios o dominios.

Por qué son tan malas las contraseñas

Su mala fama no es casualidad, sino que se ha construido con hechos. ¿Los leaks tan famosos y que copan titulares sobre que versan principalmente? ¿Sobre datos biométricos o semillas de dispositivos OTP? Son, en su mayoría, sobre datos personales y contraseñas (bueno, hashes, que dan para otro artículo).

Además, las contraseñas se almacenan en disco o memoria. Al alcance de cualquier proceso malicioso (https://github.com/AlessandroZ/LaZagne, una maravilla en las lides pentestiles), por no comentar lo relativamente fácil que es el hecho de que alguien te “ceda” la contraseña con unas cuantas gotas de ingeniería social. “Hola, soy el técnico de soporte…”.

Encima, si refrescamos contraseñas hay usuarios cuyo patrón se basa en cambiar un par de dígitos a lo sumo de forma secuencial: contraseñA2021, contraseñA2022… Eso no es seguridad, es una falsa medida de seguridad. No aporta nada.

Como ya hemos comentado, ¿Y si además esa contraseña es compartida en varios sitios? Es posible que la exfiltren en uno totalmente ajeno a la organización y por el hecho de que comparta las mismas por comodidad, ¡pum!, la contraseña ya ha caído en manos de quien no debiera.

Es más, incluso hay empleados que se dan de alta en sitios con el correo profesional, algo totalmente fuera de lugar, tanto desde el punto de vista de la seguridad como reputacional y éticamente reprobable, más si cabe en caso de un leak público.

¿Entonces?

Ni contraseñas únicas, ni difíciles de recordar. Lo hemos ya bordeado en este artículo: segundo factor de autenticación obligatorio y arquitectura que vierta la mínima confianza e imprescindible en la identidad.

Cambiar las contraseñas solo nos sirve para aumentar la frustración de los usuarios y hacer perder horas valiosas al equipo de IT. El segundo factor (ojo, que porque no tercer factor incluso) nos da una red de seguridad adicional; aunque por supuesto, tampoco es la panacea.

La desconfianza es la herramienta más importante en este caso en vez de dejar pasar a alguien por el control de seguridad y luego no tener en cuenta sus acciones. Si alguien debe entrar en tu organización para realizar una tarea concreta en un momento dado, lo que te tienes que asegurar es que es la persona adecuada, va por el camino trazado sin salirse y hace lo que tiene que hacer en la ventana adecuada de tiempo; y, además, lo hace con los permisos y recursos necesarios y nada más. Todo lo contrario, es un evento de seguridad al que debemos prestar atención.

Como dice el dicho,

“Tú confía, pero luego revisa”.

Imagen: Freepik.

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público-1.jpg)