CBOM: visibilidad criptográfica avanzada para la gestión del riesgo y la preparación poscuántica

La visibilidad completa de la criptografía corporativa avanza un paso más con los CBOM, piezas clave para comprender y gestionar la composición criptográfica de cada activo. Tras analizar el inventario criptográfico, el descubrimiento de activos, la visibilidad para mitigar riesgos y la criptoagilidad como capacidad de adaptación, profundizamos ahora en cómo las Cryptographic Bill of Materials (CBOM, o lista de materiales criptográficos) permiten explicitar, validar y gobernar la postura criptográfica a lo largo de todo el ciclo de vida de un sistema o producto.

______

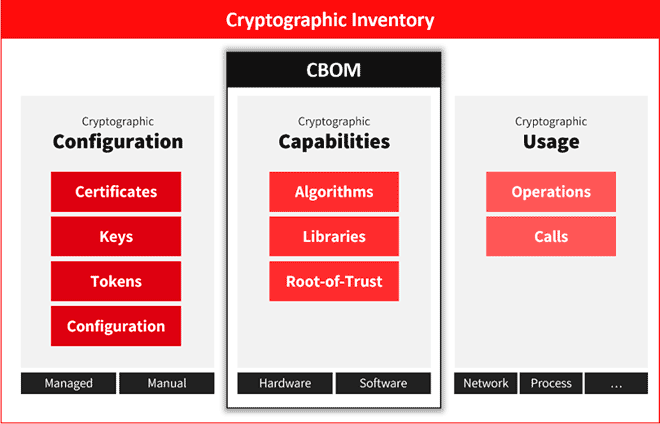

Una lista de materiales criptográficos CBOM es un manifiesto legible por máquina que enumera todos los componentes y configuraciones criptográficos integrados en un producto, aplicación, servicio o sistema. Esto abarca algoritmos, bibliotecas, protocolos, claves, certificados, almacenes verificados y los parámetros asociados presentes a lo largo de toda la pila de software e infraestructura.

Es análoga a una SBOM (Software Bill of Materials), pero se centra en la criptografía, lo que hace que la postura criptográfica de un activo sea explícita a efectos de seguridad, cumplimiento y garantía de la cadena de suministro.

Una CBOM es más eficaz cuando se genera y mantiene automáticamente y se vincula a un inventario criptográfico más amplio para obtener visibilidad y control integral, de extremo a extremo.

Una CBOM hace visible, consultable y verificable la composición criptográfica de un sistema.

¿Qué hay en una CBOM?

Los elementos fundamentales que integran una CBOM son determinantes para comprender tanto su alcance como su utilidad en la gestión de la seguridad criptográfica. Dichos componentes son indispensables para identificar y evaluar la postura criptográfica de cualquier activo tecnológico.

- Algoritmos y parámetros tales como esquemas asimétricos/simétricos, tamaños de clave, modos, funciones hash/MAC, PRNG, conjuntos de cifrado aprobados y versiones de protocolo (por ejemplo, TLS, SSH, IPsec).

- Material de claves y certificados tales como los tipos y ciclos de vida de las claves, emisores, cadenas de certificados, anclajes de confianza, uso de mTLS y detalles de custodia de KMS/HSM al nivel adecuado para los metadatos de gobernanza.

- Bibliotecas y módulos criptográficos en uso, versiones, validaciones FIPS u otras, y dependencias de la raíz de confianza del hardware.

- Contexto de uso, que es dónde y cómo se aplica la criptografía (datos en tránsito, en reposo, en uso, firma y autenticación), con enlaces a servicios empresariales y criticidad de los datos para permitir la priorización basada en el riesgo.

- Campos de agilidad y criptografía poscuántica (PQC) como las alternativas compatibles, rutas de migración, indicadores de obsolescencia y exposición al riesgo cuántico.

El valor de una CBOM está en su detalle: algoritmos, claves, módulos, uso y preparación poscuántica.

CBOM para una visibilidad total en criptografía

Una CBOM describe la composición criptográfica de un activo o producto específico y normalmente se intercambia a lo largo de las cadenas de suministro, mientras que un inventario criptográfico es un registro dinámico de toda la empresa que abarca todos los objetos criptográficos de todos los entornos para las operaciones y la gestión de riesgos.

En la práctica, las CBOM se integran y se validan con el inventario criptográfico de la empresa para permitir una gobernanza, una corrección y una presentación de informes coherentes.

Las CBOM permiten una clasificación más rápida de vulnerabilidades, pruebas de cumplimiento y evaluaciones de riesgos de terceros, al hacer que las dependencias criptográficas sean explícitas y consultables.

También apoyan la agilidad criptográfica y la preparación cuántica al vincular componentes concretos con escenarios de riesgo, sensibilidad de los datos y obligaciones regulatorias.

■ Reguladores, autoridades y entidades del sector señalan un aumento de las expectativas en materia de visibilidad criptográfica. Las CBOM evidencian el seguimiento de estándares y recomendaciones, facilitando el cumplimiento normativo.

Integrar CBOM e inventario criptográfico crea una visión unificada para gobernanza, riesgo y cumplimiento.

¿Cómo implementar una CBOM?

Para poner en práctica la implementación de una CBOM de manera eficaz, es fundamental considerar una serie de pasos clave que aseguren su alineación con los objetivos de seguridad y cumplimiento empresarial. Los aspectos principales que deben abordarse para llevar a cabo este proceso de forma integral y ordenada, incluye:

- Definir un esquema para alinear los campos con los modelos y marcos de riesgo de la empresa.

- Automatizar la generación mediante CI/CD, escáneres, recopiladores de API para KMS/PKI y telemetría.

- Gobernar con una fuente de confianza que valide CBOM con el inventario criptográfico.

- Operatividad al introducir CBOM en vulnerabilidades, SOC/SIEM, cambios y cumplimiento.

- Planificar la criptoagilidad y la criptografía poscuántica (PQC) incluyendo rutas de migración y plazos de obsolescencia.

Es un imperativo reconocer que la criptografía es omnipresente: es compleja, variada y a menudo poco visible.

Foto de Cinthya González / Unsplash.

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público