TIBER-EU y TLPT: pruebas avanzadas de ciberresiliencia para el sector financiero en el marco DORA

La ciberresiliencia en el sector financiero ya no depende de auditorías tradicionales, sino de pruebas avanzadas como TIBER-EU y el Threat-Led Penetration Testing (TLPT), que simulan ataques reales con base en inteligencia de amenazas para descubrir vulnerabilidades técnicas, humanas y estratégicas.

Bajo el marco de la DORA y las directrices del Banco Central Europeo, estas metodologías se han convertido en un estándar regulatorio y operativo que mide la capacidad real de las entidades para detectar, resistir y recuperarse frente a adversarios sofisticados, reforzando así la seguridad de infraestructuras críticas y la confianza en todo el ecosistema financiero.

______

Pasaba la medianoche cuando los monitores del Centro de Operaciones de Seguridad (SOC) y el Equipo de Respuesta a Incidentes de Seguridad Informática (CSIRT) comenzaron a parpadear. Nada parecía fuera de lo común: los servidores respondían, el tráfico se mantenía estable y no se dispararon las alarmas. Pero entre la sombra y la opacidad digital, un adversario silencioso se desplazaba lateralmente, recopilando credenciales, accediendo a aplicaciones críticas, y posicionándose estratégicamente para comprometer las funciones esenciales del Banco.

Horas mas tarde, tras una cuidadosa retirada del atacante, el Banco recibió un informe confidencial: no había sido un cibercriminal, sino un equipo rojo ético simulando técnicas reales bajo el marco desarrollado por el Banco Central Europeo (BCE) el Threat Intelligence-Based Ethical Red Teaming (TIBER-EU) integrando el Threat-Led Penetration Testing (TLPT) que combina el CBEST Threat Intelligence.

Por tanto, el ejercicio no solo revelo fallos técnicos, sino también debilidades humanas, estratégicas y estructurales. Mas allá de la simulación, el resultado fue una sacudida real al modelo de ciberresiliencia corporativo.

Simulaciones avanzadas y regulación: el nuevo estándar en pruebas de ciberresiliencia

Ante el gran auge de los sistemas financieros, estos cada vez más están interconectados y expuestos ciberamenazas sofisticadas, siendo un gran desafío ya que las evaluaciones tradicionales de ciberseguridad no logran abordar las vulnerabilidades sistémicas.

Es por esto que mediante la implementación de la Ley de Resiliencia Operativa Digital (DORA), las TLPT han pasado de ser un ejercicio voluntario a un requisito obligatorio para determinadas entidades financieras, lo que hace que la competencia técnica en este ámbito sea fundamental para los profesionales de la ciberseguridad.

Las TLPT no son solo una casilla de verificación de cumplimiento, sino una capacidad estratégica que pone a prueba la verdadera preparación de una organización en escenarios realistas y de gran impacto.

TIBER-EU tiene la misión de orientar a los equipos rojos en el despliegue de las pruebas y estrategias es controlada, personalizada y basada en inteligencia de las funciones críticas o importantes (CIF) de las entidades y los sistemas subyacentes que las respaldan, es decir, personas, procesos y tecnologías, e imita las tácticas, técnicas y procedimientos (TTP) podemos tomar de referencia la matriz de MITRE ATT&CK considerando las capacidades actores de amenazas de la vida real.

La integración de la inteligencia sobre amenazas en los escenarios de prueba garantiza que el equipo rojo refleje las tácticas adversarias actuales, lo que hace que los resultados sean más relevantes y aplicables.

Fases clave y mejores prácticas en la ejecución de TIBER-EU

Al tiempo que ayuda a la evaluación, el fortalecimiento y la preparación de las capacidades de protección, detección y respuesta; por lo que esto no es un ejercicio de aprobar o suspender, es algo de evolucionar o mejora continua.

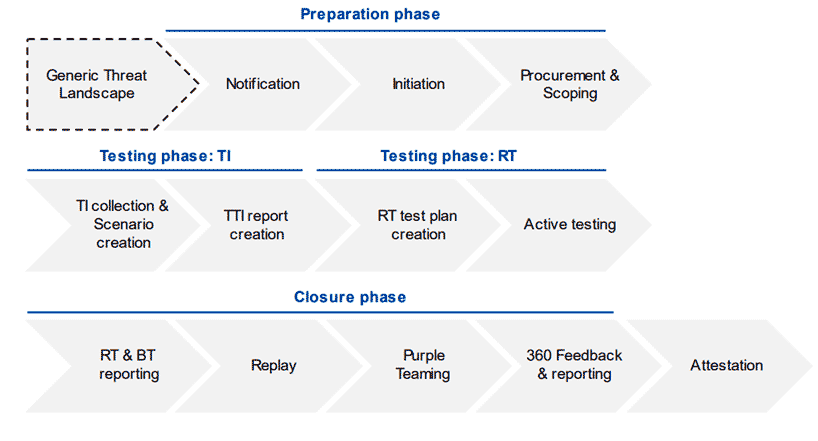

El proceso de prueba TIBER-EU consta de tres fases obligatorias, a saber, preparación, prueba y cierre.

Fuente: TIBER-EU Framework.

Fuente: TIBER-EU Framework.

- Fase de preparación (hasta 6 meses): La prueba TIBER-EU comienza cuando una autoridad TIBER notifica a una entidad la realización de la prueba, ya sea de forma voluntaria o en virtud de requisitos normativos como la DORA. Se asigna un gestor de pruebas (TM) y la entidad forma un equipo de control (CT) para gestionar el proceso. Los pasos clave incluyen la definición de funciones críticas o importantes (CIF), el establecimiento de objetivos de ataque («banderas») y la selección de proveedores externos: un proveedor de inteligencia sobre amenazas (TIP) y evaluadores del equipo rojo (RTT).

—El alcance y el enfoque se formalizan en el documento de especificación del alcance (SSD) y la prueba comienza oficialmente con una reunión conjunta de lanzamiento. - Fase de pruebas (mínimo 12 semanas): Esta fase consiste en recopilar inteligencia sobre amenazas y llevar a cabo la simulación del equipo rojo. Durante 4-6 semanas, el TIP desarrolla escenarios de ataque personalizados en el Informe de Inteligencia sobre Amenazas Específicas (TTIR). A continuación, el RTT crea un Plan de Prueba del Equipo Rojo (RTTP) y, durante un periodo mínimo de 12 semanas, lleva a cabo ataques sigilosos para alcanzar las banderas acordadas sin alertar al equipo azul.

—Se mantiene informados al CT y al TM para garantizar la coordinación y el control. - Fase de cierre (hasta 18 semanas o más): Después de las pruebas, el RTT elabora un informe de pruebas del equipo rojo (RTTR), mientras que el equipo azul responde con un informe de pruebas del equipo azul (BTTR). A continuación, se lleva a cabo un ejercicio de repetición y una sesión del equipo púrpura para mejorar la comprensión y la resiliencia. Las partes interesadas participan en una retroalimentación de 360°, y la entidad redacta un informe resumido de la prueba (TSR) y un plan de corrección.

—Tras la aprobación del TM, la autoridad TIBER emite un certificado que confirma el cumplimiento del marco TIBER-EU, lo que permite el reconocimiento mutuo de los resultados de la prueba.

Equilibrio estratégico y fortalecimiento continuo de la ciberresiliencia

Hay disposiciones muy claras, a pesar de todo el flujo de trabajo para el despliegue y operación se han establecido directrices para el proceso de selección y contratación de los proveedores de inteligencia de amenaza con la misión de llevar a cabo la debida diligencia para garantizar de que el proveedor elegido cumple todos los requisitos establecidos.

La implementación eficaz de las pruebas de penetración basadas en amenazas depende del equilibrio entre el rigor técnico y el pragmatismo operativo, lo que garantiza resultados significativos sin interrumpir los sistemas ni incumplir la normativa. Este enfoque en la mejora continua y la colaboración impulsa la evolución de las capacidades de ciberseguridad para hacer frente a las amenazas emergentes.

La colaboración entre los equipos rojo, azul y morado fomenta una cultura de aprendizaje compartido en la que las lagunas de detección se convierten en oportunidades para desarrollar la resiliencia.

De cara al futuro, estas metodologías se adaptarán a las nuevas tecnologías y exigencias normativas, lo que reforzará la necesidad de que los profesionales destaquen tanto en la ofensiva como en la defensa cibernéticas, al tiempo que se alinean con los marcos de gobernanza y riesgo. Este marco desempeña un papel fundamental en el fortalecimiento de la ciberresiliencia de las infraestructuras financieras críticas en toda la UE, ofreciendo una garantía fiable a los reguladores y al ecosistema financiero.

Cloud Híbrida

Cloud Híbrida Ciberseguridad & NaaS

Ciberseguridad & NaaS AI & Data

AI & Data IoT y Conectividad

IoT y Conectividad Business Applications

Business Applications Intelligent Workplace

Intelligent Workplace Consultoría y Servicios Profesionales

Consultoría y Servicios Profesionales Pequeña y Mediana Empresa

Pequeña y Mediana Empresa Sanidad y Social

Sanidad y Social Industria

Industria Retail

Retail Turismo y Ocio

Turismo y Ocio Transporte y Logística

Transporte y Logística Energía y Utilities

Energía y Utilities Banca y Finanzas

Banca y Finanzas Ciudades Inteligentes

Ciudades Inteligentes Sector Público

Sector Público